WireGuard se está convirtiendo rápidamente en el nuevo protocolo VPN. En este post, explicamos cómo configurar una conexión WireGuard a un proveedor de VPN en pfSense.

En esta publicación, explicaremos cómo configurar una conexión de «cliente» de WireGuard a un proveedor de VPN comercial en pfSense. WireGuard no utiliza la dicotomía cliente/servidor como lo hace OpenVPN. En WireGuard, cada miembro de la red es un nodo. En nuestro escenario, el nodo pfSense actuará esencialmente como el «cliente» y el nodo WireGuard de su proveedor de VPN actuará como el «servidor».

En esta guía se asume que ya tiene la configuración de pfSense con interfaces WAN y LAN en funcionamiento.

Prerrequisitos

Más allá de una máquina que ejecute pfSense con dos tarjetas de red (una WAN y una LAN), también necesitará un proveedor de VPN que admita WireGuard y permita a sus usuarios configurarlo en su enrutador. Esto es fundamental porque para que WireGuard funcione en pfSense (o en cualquier otro router), deberá cargar la clave pública del punto final del túnel de pfSense (es decir, el servidor). Su proveedor debe asignarle (y proporcionarle) una dirección IP local de su red WireGuard. También necesita saber qué puerto(s) utiliza su proveedor para establecer el túnel WireGuard. Puedes encontrar todo esto en la página web de tu proveedor de VPN.

Estos son algunos proveedores de VPN recomendados que admiten WireGuard en routers:

Puede que no sea la lista más extensa, pero está destinada a crecer.

Carga de su clave pública y obtención de una dirección IP

La forma de cargar su clave pública y obtener una dirección IP varía de un proveedor a otro. Estos son los conceptos básicos de cómo hacer esto para cada uno de los proveedores de VPN anteriores:

- Con iVPN, debe iniciar sesión en su cuenta y cargar manualmente su clave pública. Una vez cargada, iVPN le proporcionará su dirección IP local.

- Con Mullvad, puede utilizar el siguiente comando desde una ventana de terminal: . Reemplace «0000000» con su número de cuenta y reemplace «YOURPUBLICKEY» con su clave pública.

curl https://api.mullvad.net/wg/ -d account=0000000 —data-urlencode pubkey=YOURPUBLICKEY - Con Windscribe, se te proporciona un generador de configuración de WireGuard que te asignará una clave pública y una dirección IP, a la vez que te proporcionará la clave privada para usar en tu sistema.

A partir de aquí, esta guía asume que ha cargado su clave pública y ha obtenido una dirección IP de su proveedor de VPN.

Acerca de pfSense

pfSense es una aplicación de firewall/router de código abierto basada en FreeBSD. pfSense es utilizado por muchas organizaciones como la columna vertebral de su infraestructura de red. Pero también se puede instalar en hardware de PC antiguo (o máquinas modernas y potentes) y usarse como enrutador para uso doméstico.

Usar pfSense en lugar de un enrutador comercial estándar es una buena idea por muchas razones. Una de las más importantes son las frecuentes actualizaciones del sistema operativo para parchear las vulnerabilidades. La mayoría de los fabricantes de routers comerciales nunca envían actualizaciones de firmware a sus usuarios, mientras que la mayoría de las personas utilizan su router durante casi una década antes de actualizarlo. Es mucho tiempo sin actualizaciones de seguridad. Pero más allá de una mejor seguridad, pfSense es mucho más personalizable y proporciona muchas herramientas de red en un solo paquete que puede adaptarse fácilmente a casi cualquier configuración de red. Y todo se puede hacer a través de una interfaz gráfica de usuario intuitiva.

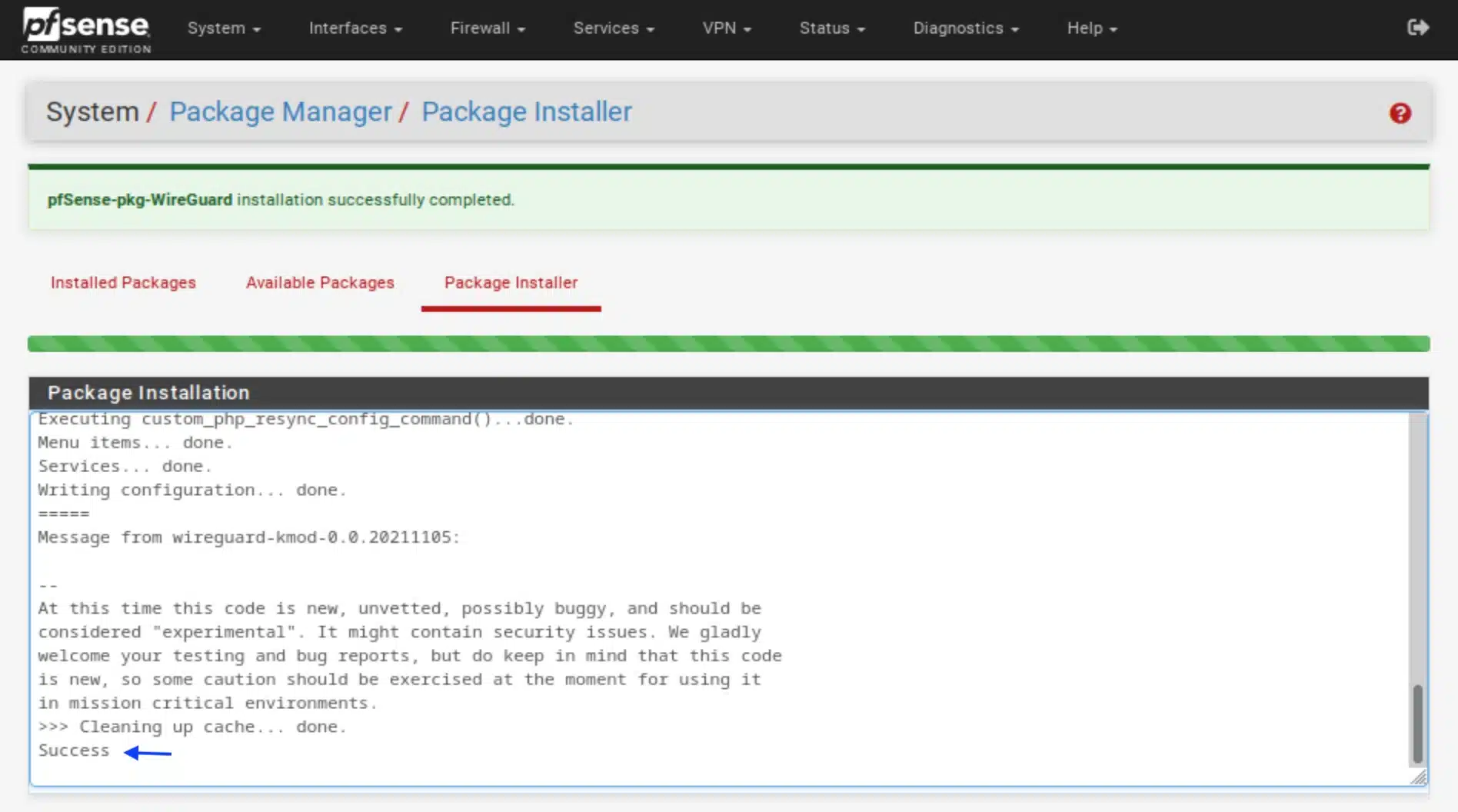

Instalación de WireGuard

WireGuard, en pfSense, es un paquete complementario. Entonces, lo primero que debemos hacer es instalar el paquete WireGuard.

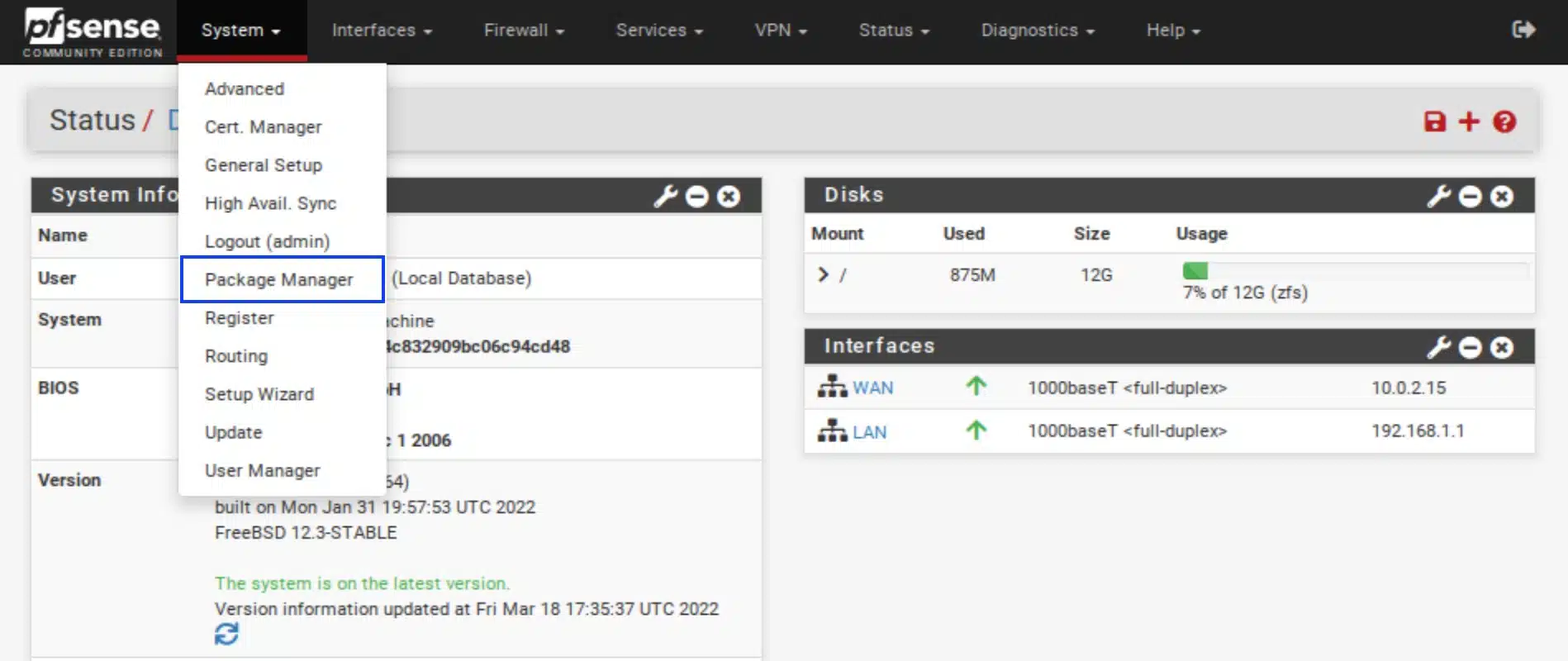

- En el menú superior, seleccione Sistema > Administrador de paquetes. Se muestra el Administrador de paquetes.

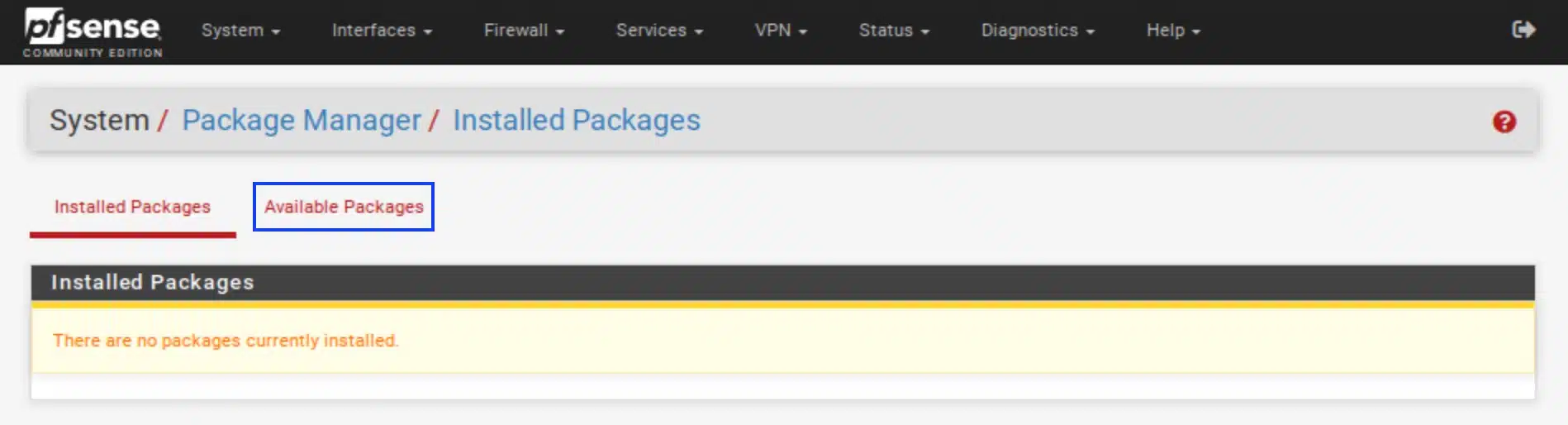

- Haga clic en Paquetes disponibles para mostrar la lista de paquetes disponibles.

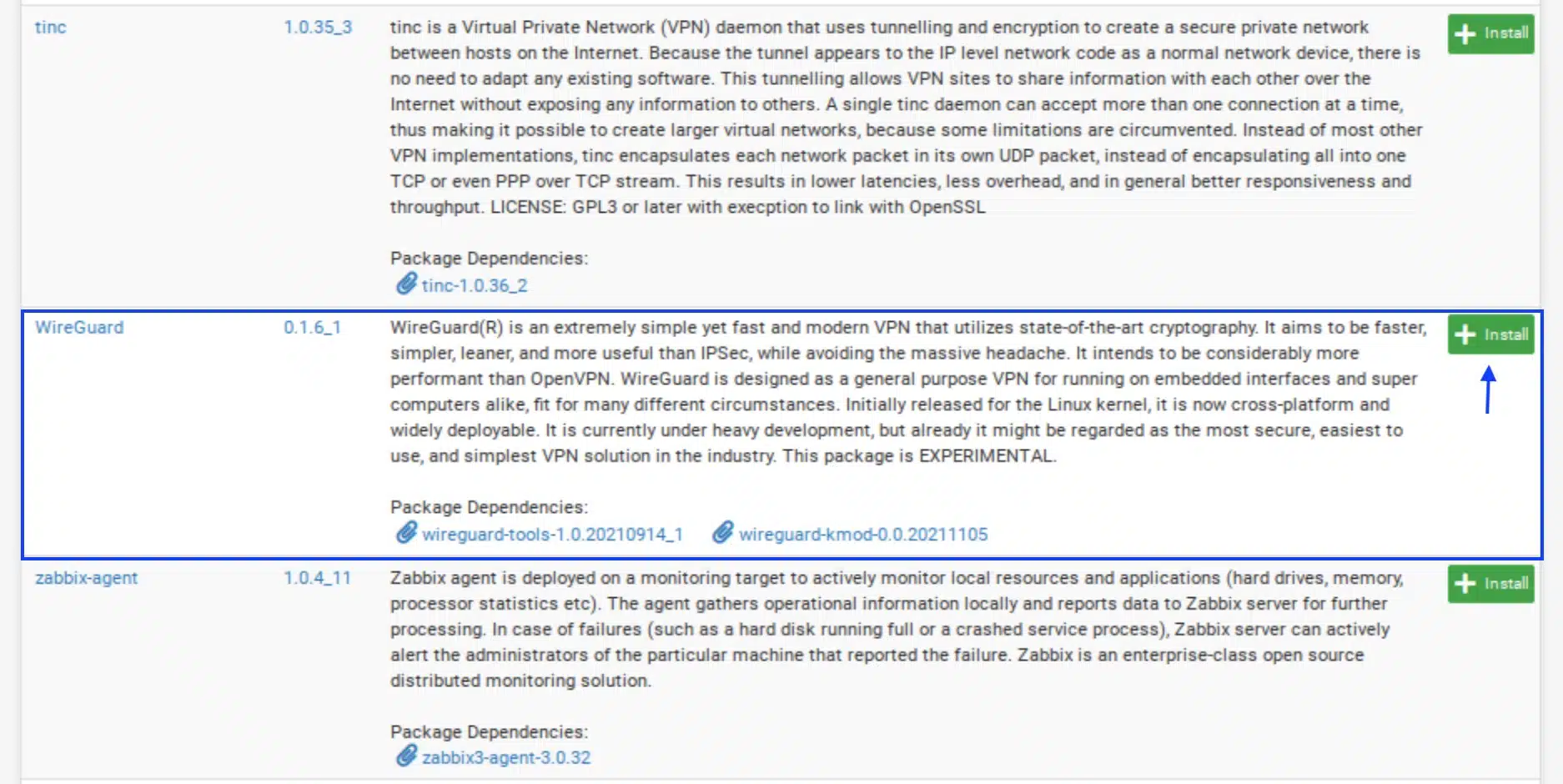

- Desplácese hacia abajo hasta que vea WireGuard. Haga clic en Instalar.

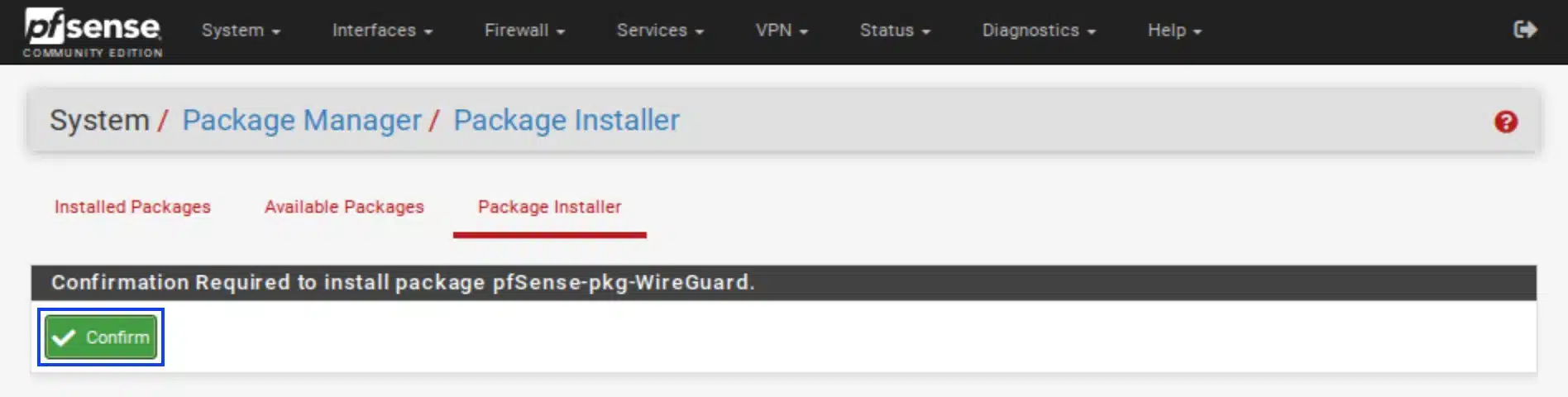

- Se le pedirá que confirme la instalación. Haga clic en Confirmar. Comienza la instalación. Cuando haya terminado, debería ver Éxito en la parte inferior de la ventana de instalación.

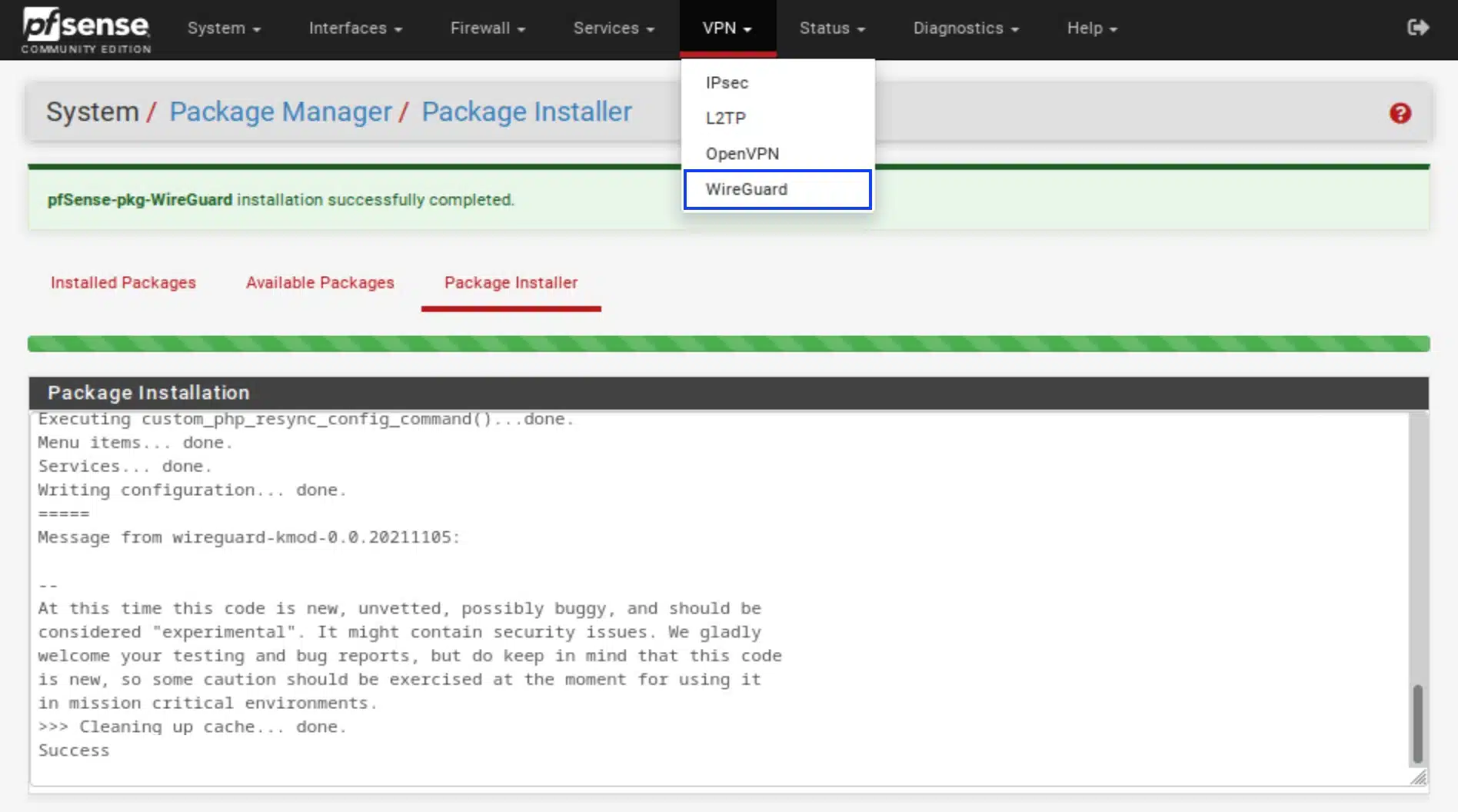

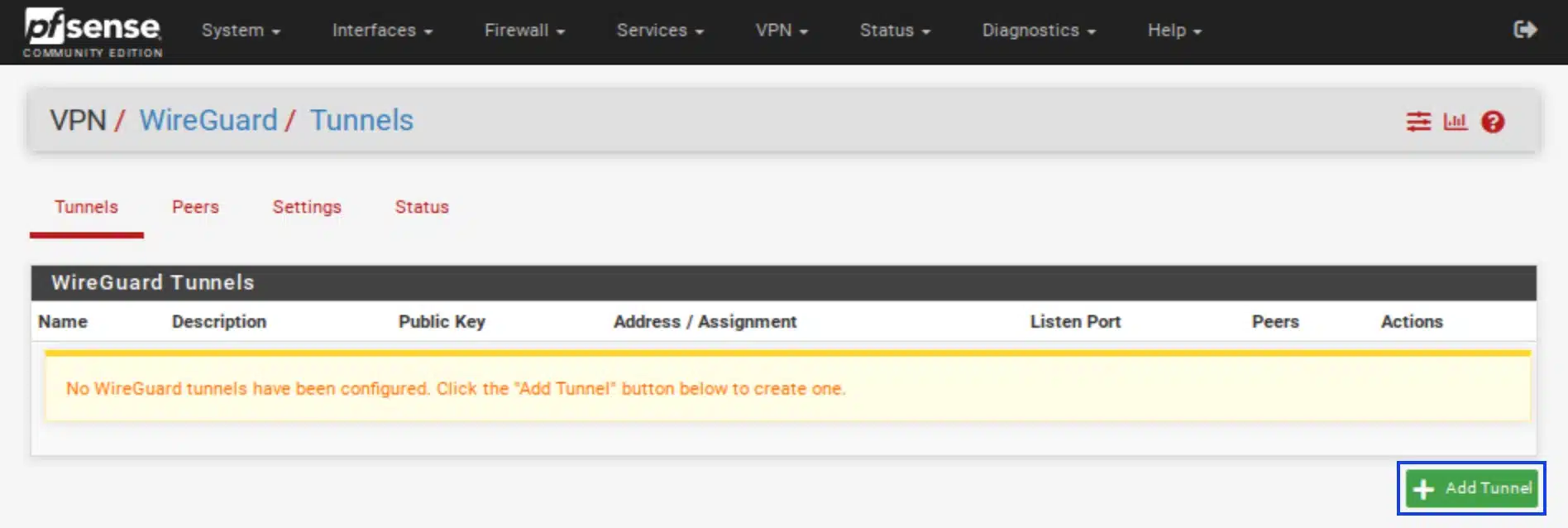

Configuración del túnel

En este paso, vamos a empezar a configurar nuestro túnel WireGuard a nuestro proveedor de VPN.

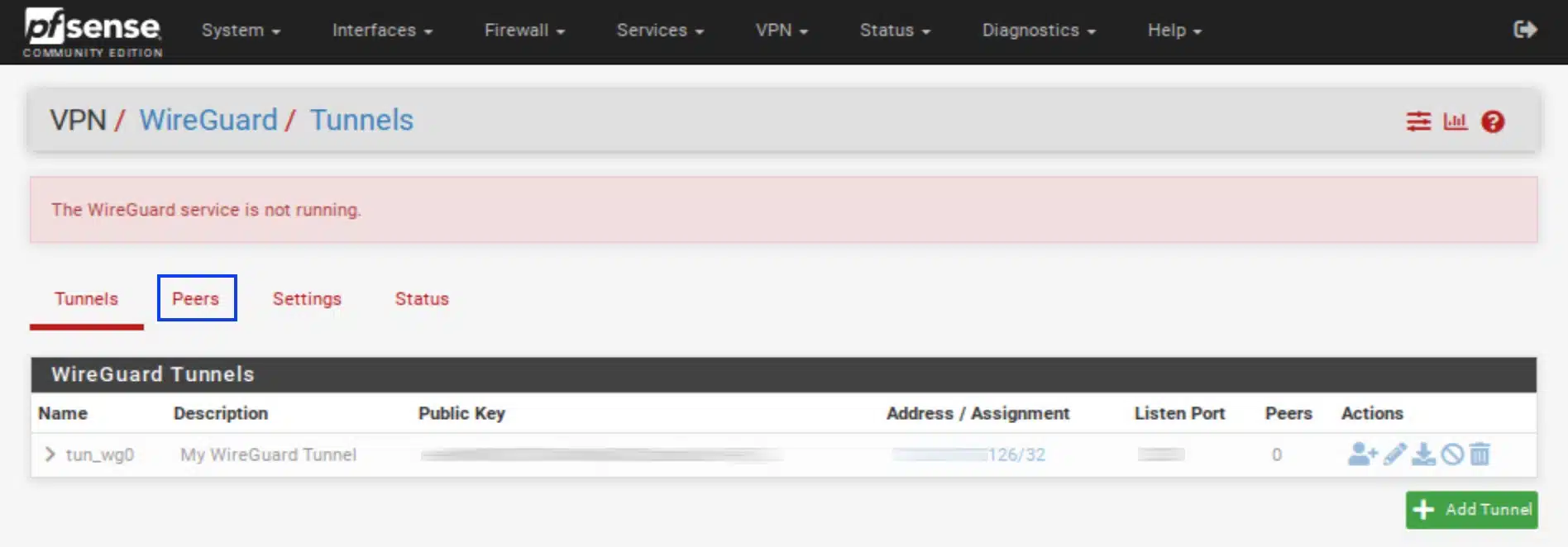

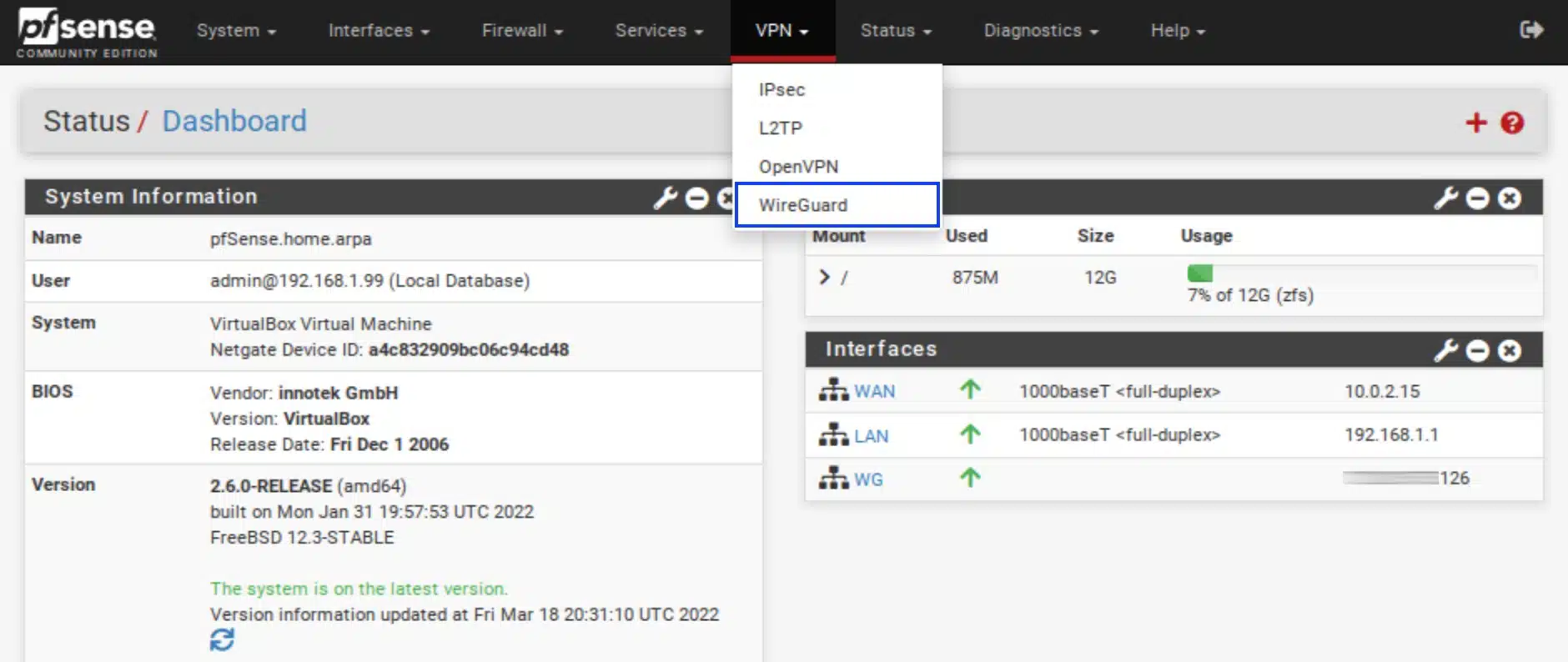

- En el menú superior, seleccione VPN > WireGuard. Se muestran las opciones de WireGuard. Estamos en la pestaña Túneles de forma predeterminada.

- Haga clic en Agregar túnel. Se muestra la página Túneles de WireGuard.

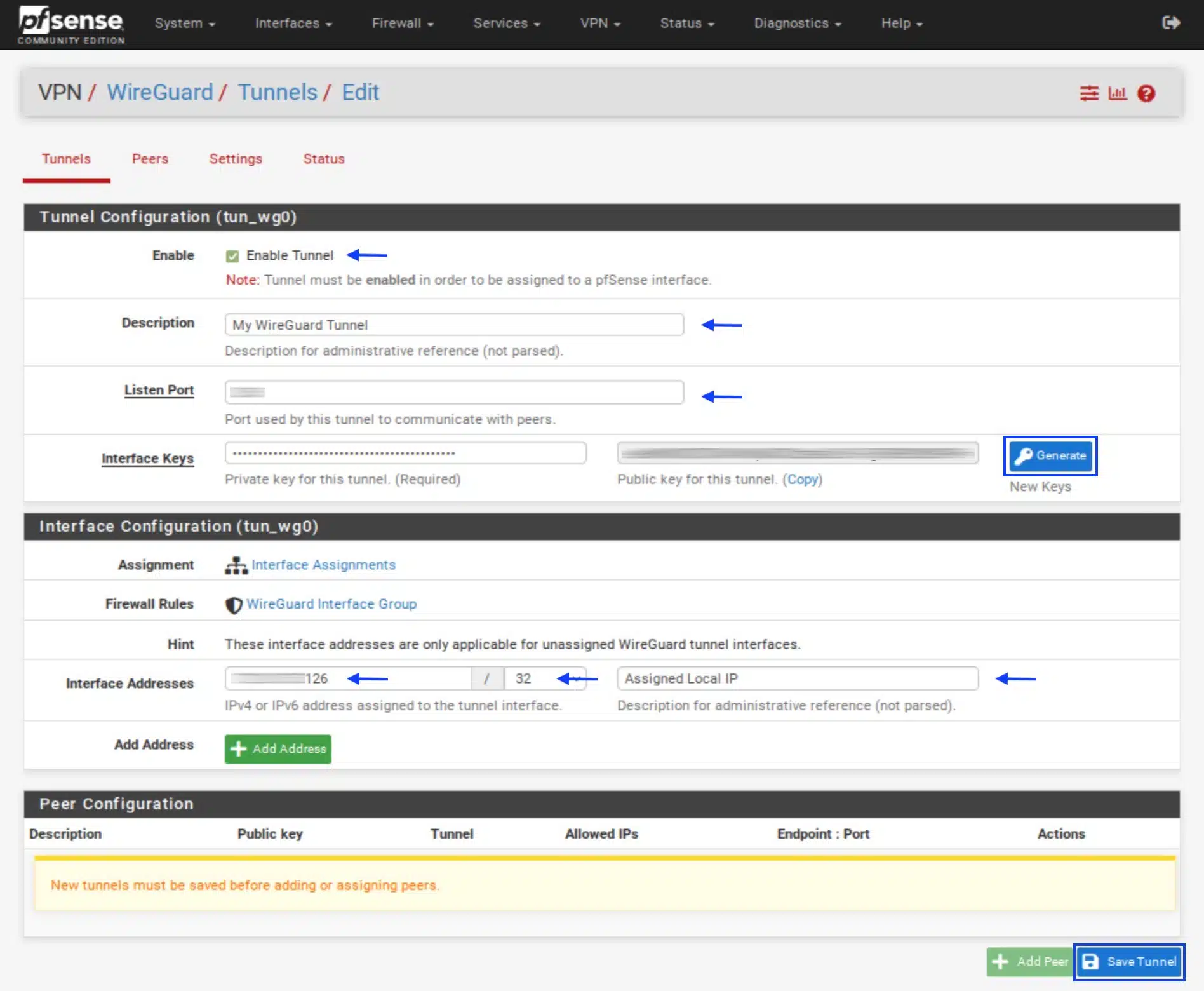

- Asegúrese de que la opción Habilitar túnel esté marcada (debería estar activada de forma predeterminada).

- Rellena una descripción para tu túnel.

- Establezca el puerto de escucha.

- Haga clic en Generar junto a los cuadros Claves de interfaz y copie la clave pública. Tendrás que subirlo a tu proveedor de VPN.

- *En el caso de Windscribe, pega la clave privada que obtuviste del generador de configuración en el cuadro Clave privada. Su clave pública se derivará automáticamente de la clave privada.

- En el campo Direcciones de interfaz, pegue la dirección IP asignada por su proveedor de VPN y establezca la máscara de subred en /32. Esta guía asume que la mayoría de las personas configurarán solo un túnel IPv4 WireGuard. Sin embargo, si su proveedor ofrece IPv4 e IPv6 y desea utilizar ambos, puede hacer clic en Agregar dirección y agregar la dirección IPv6 asignada por su proveedor.

- Añade una descripción (opcional).

- Haga clic en Guardar túnel. Volverás a la página Túneles.

Configuración del par

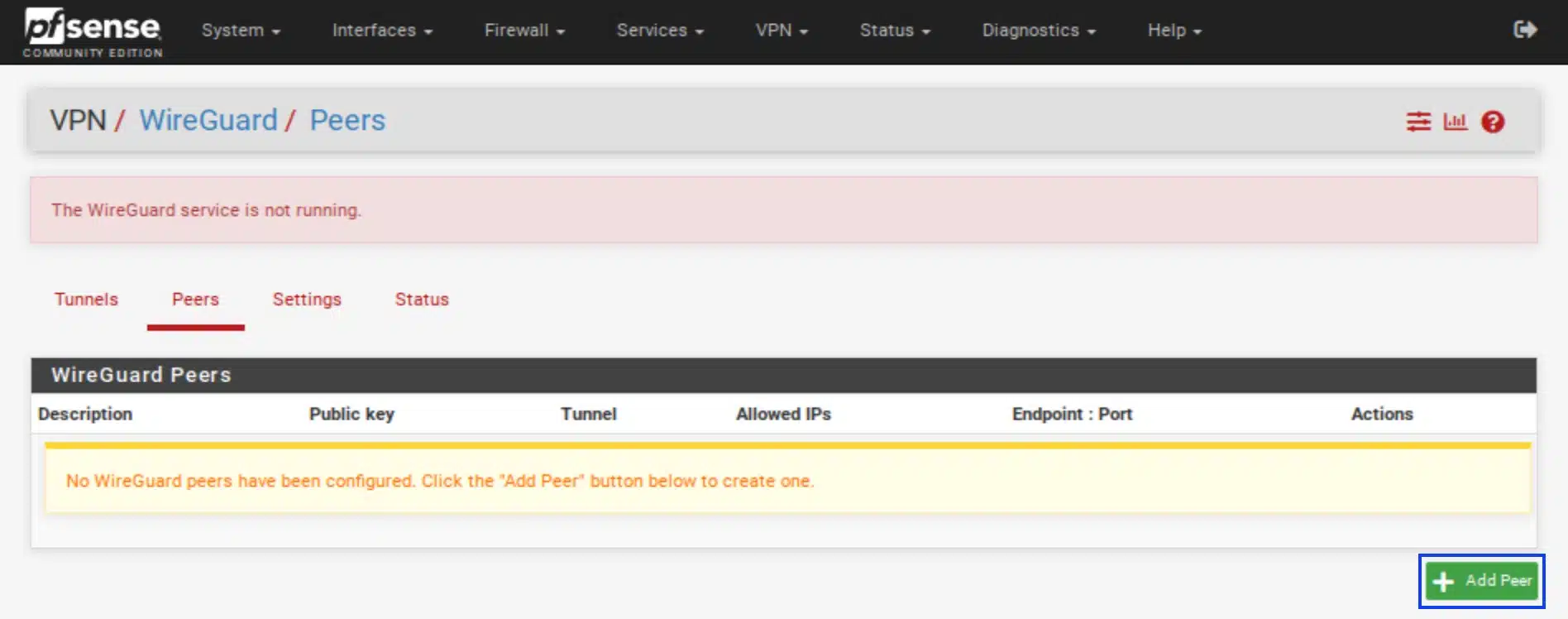

- Haga clic en la pestaña Peers.

- Haga clic en Agregar par. Se muestra la página Peers.

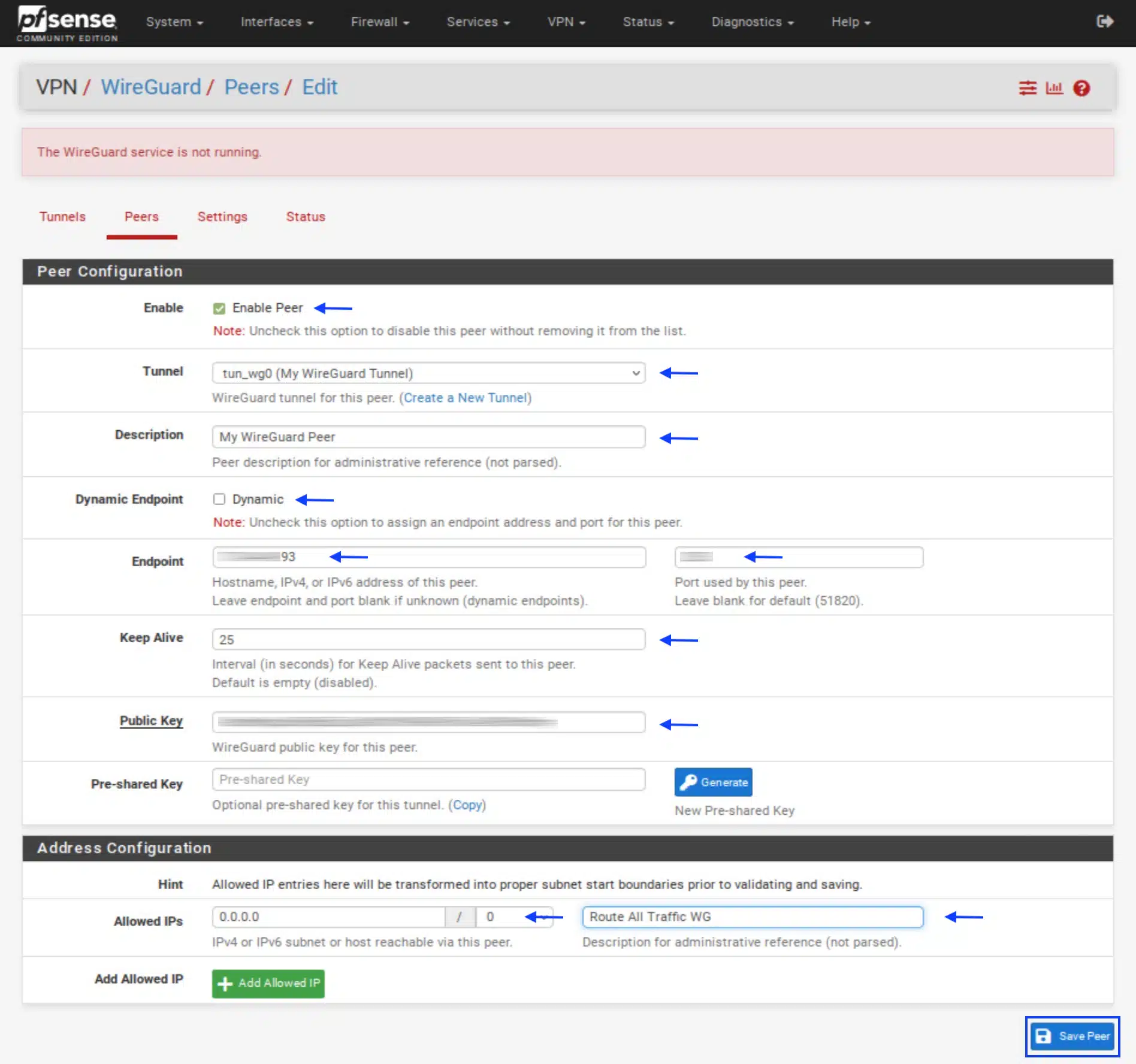

- Marque Habilitar par.

- En el menú desplegable Túneles, seleccione el túnel WireGuard que acaba de configurar.

- En el cuadro Descripción, agregue una descripción para el par.

- Desmarque Punto de conexión dinámico. Aparecen los cuadros Endpoint (Punto de conexión) y Port (Puerto).

- Introduzca la dirección IP del «servidor» (punto final) WireGuard de su proveedor de VPN y el puerto utilizado para conectarse. Puedes encontrarlo en la página web de tu proveedor de VPN.

- Opcionalmente, puede establecer un intervalo de mantenimiento de conexión. 25 suele estar bien.

- Introduzca la clave pública del «servidor» de WireGuard en el campo Clave pública. De nuevo, puedes encontrarlo en la página web de tu proveedor de VPN.

- En Configuración de dirección, introduzca 0.0.0.0/0 en el campo IP permitidas. Eso configura todo el tráfico para que pase por el túnel WireGuard.

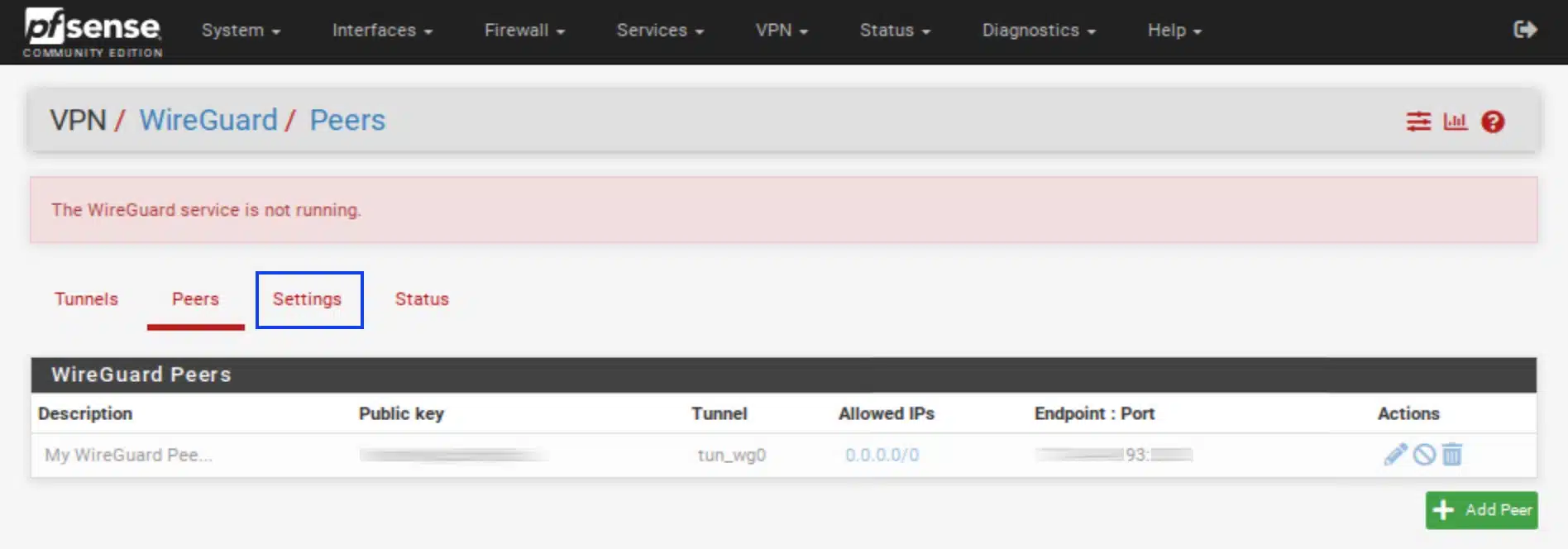

- Haga clic en Guardar par. Volverá a la página Peers.

Habilitación del servicio WireGuard

Ahora que hemos configurado nuestro túnel y nuestro par, podemos habilitar el servicio WireGuard en pfSense.

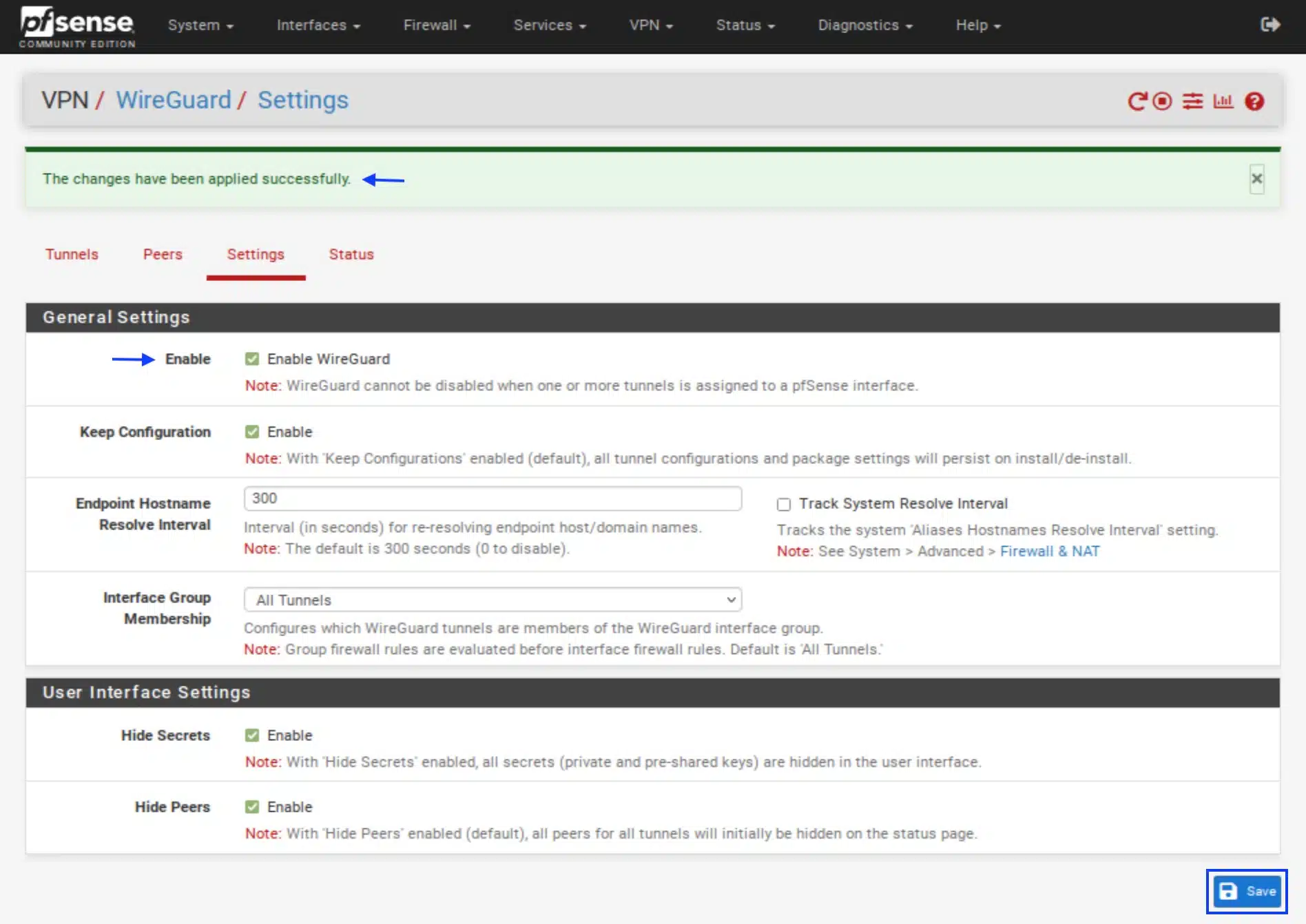

- Haga clic en la pestaña Configuración. Se muestra la página Configuración.

- Marque Habilitar WireGuard, en la parte superior.

- Haga clic en Guardar. El servicio WireGuard ya se está ejecutando. Debería ver un banner verde en la parte superior que lo indica.

Creación de la interfaz y la puerta de enlace de WireGuard

Ahora necesitamos crear una interfaz y una puerta de enlace que pfSense utilizará para establecer y enviar tráfico a través del túnel WireGuard.

Interfaz

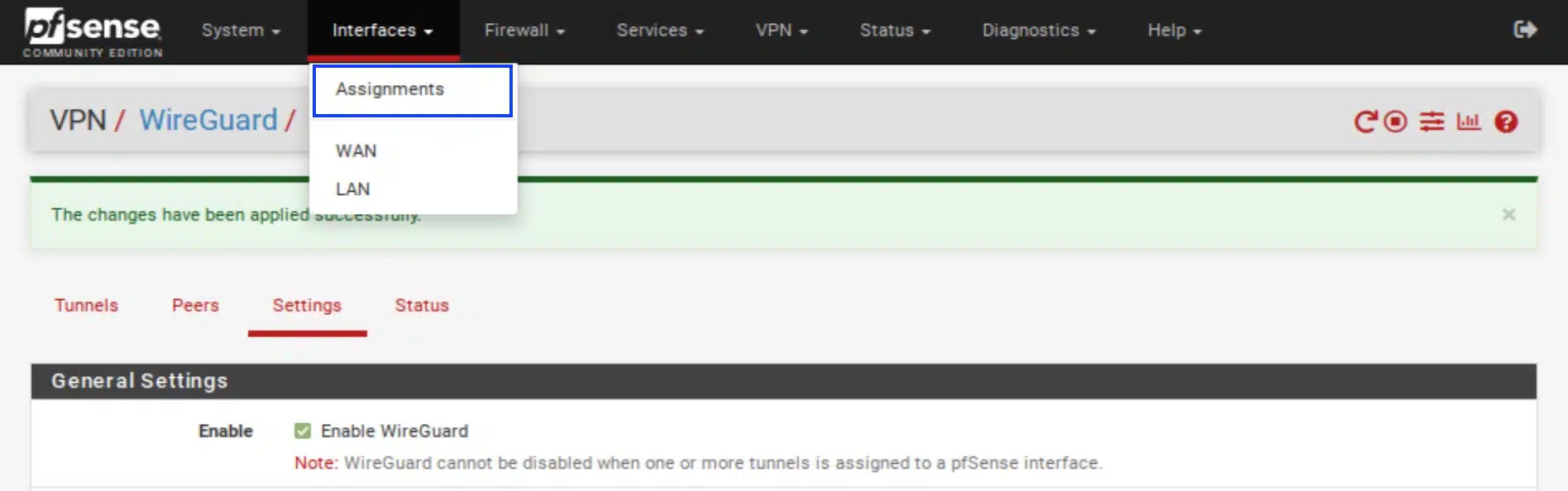

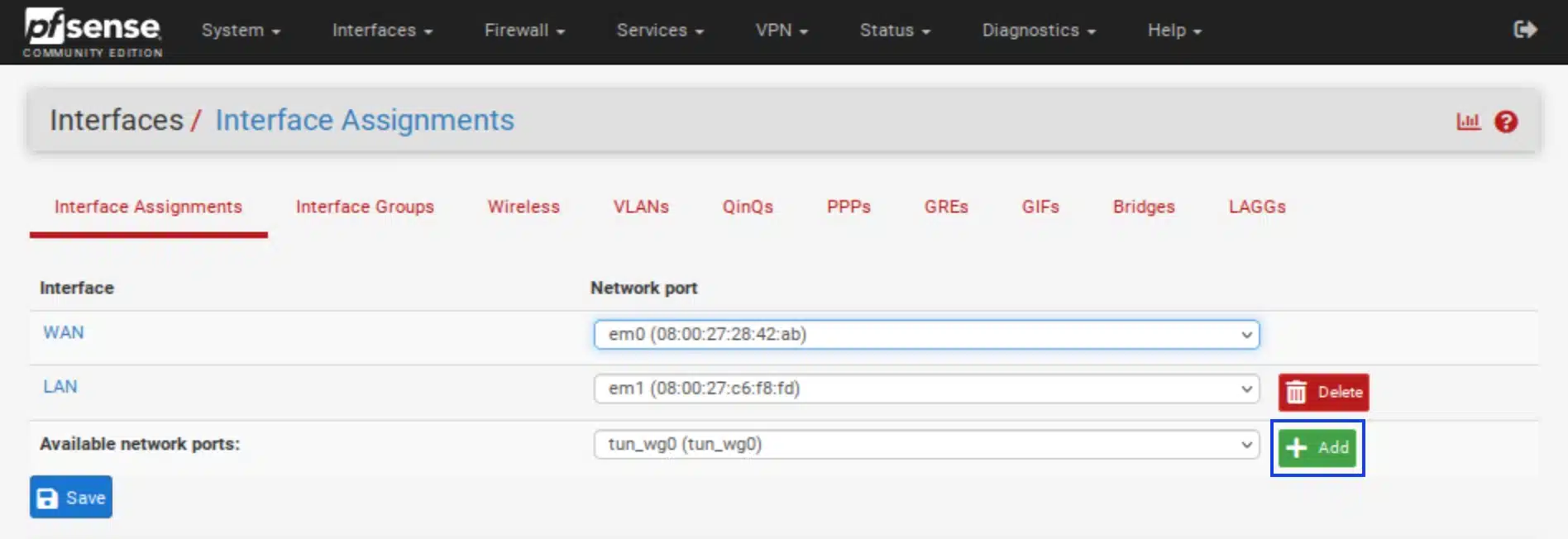

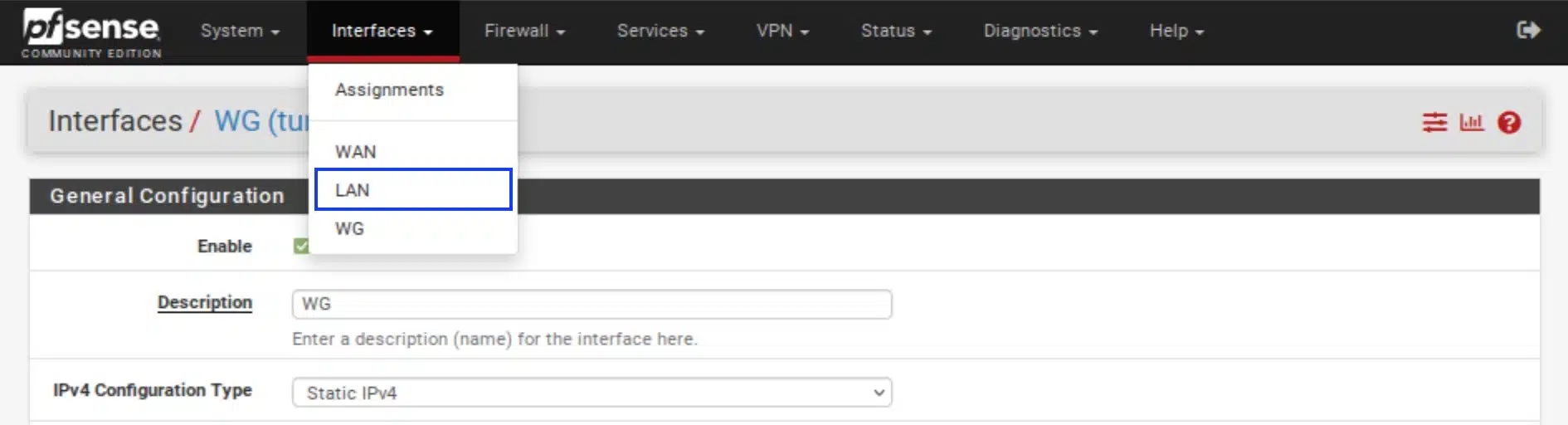

- En el menú superior, seleccione Interfaces > Asignaciones. Se muestra la página Asignaciones de interfaz.

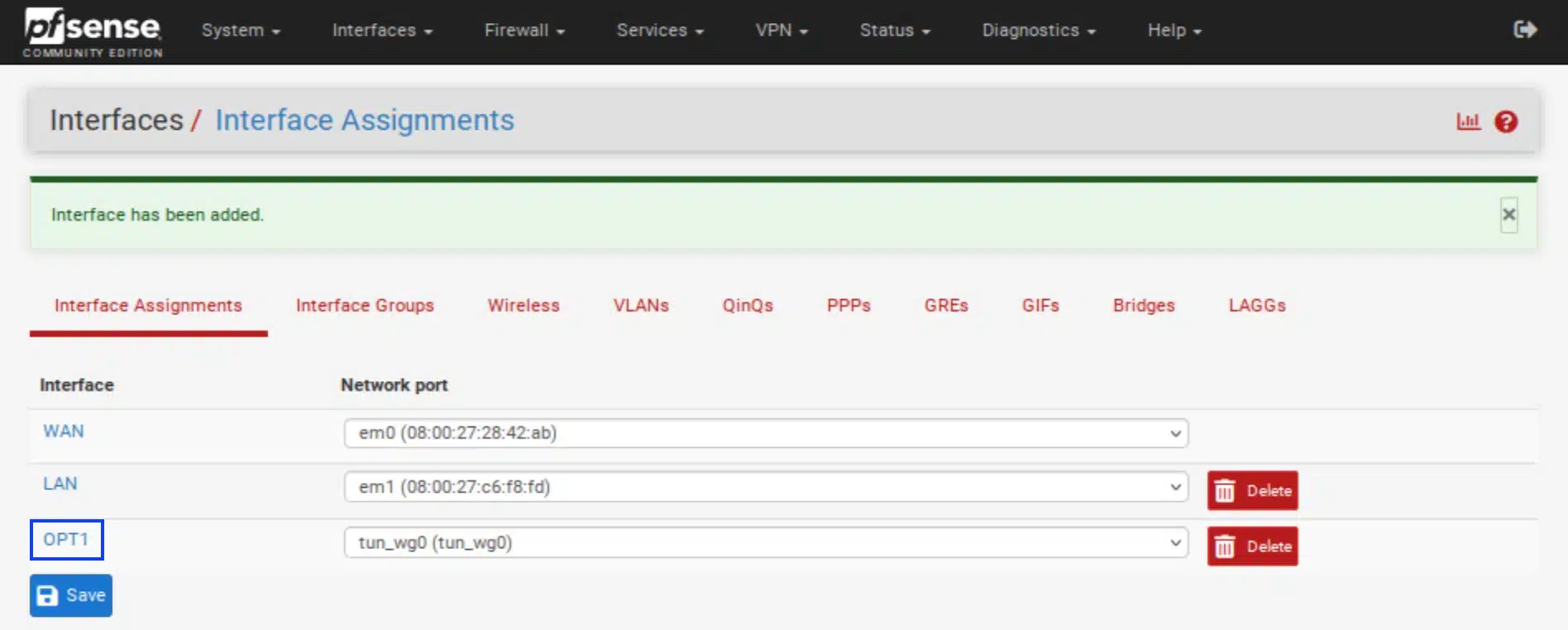

- Haga clic en el botón verde Agregar.

- OPT1 (interfaz opcional 1) ahora aparece como una interfaz. Haga clic en OPT1.

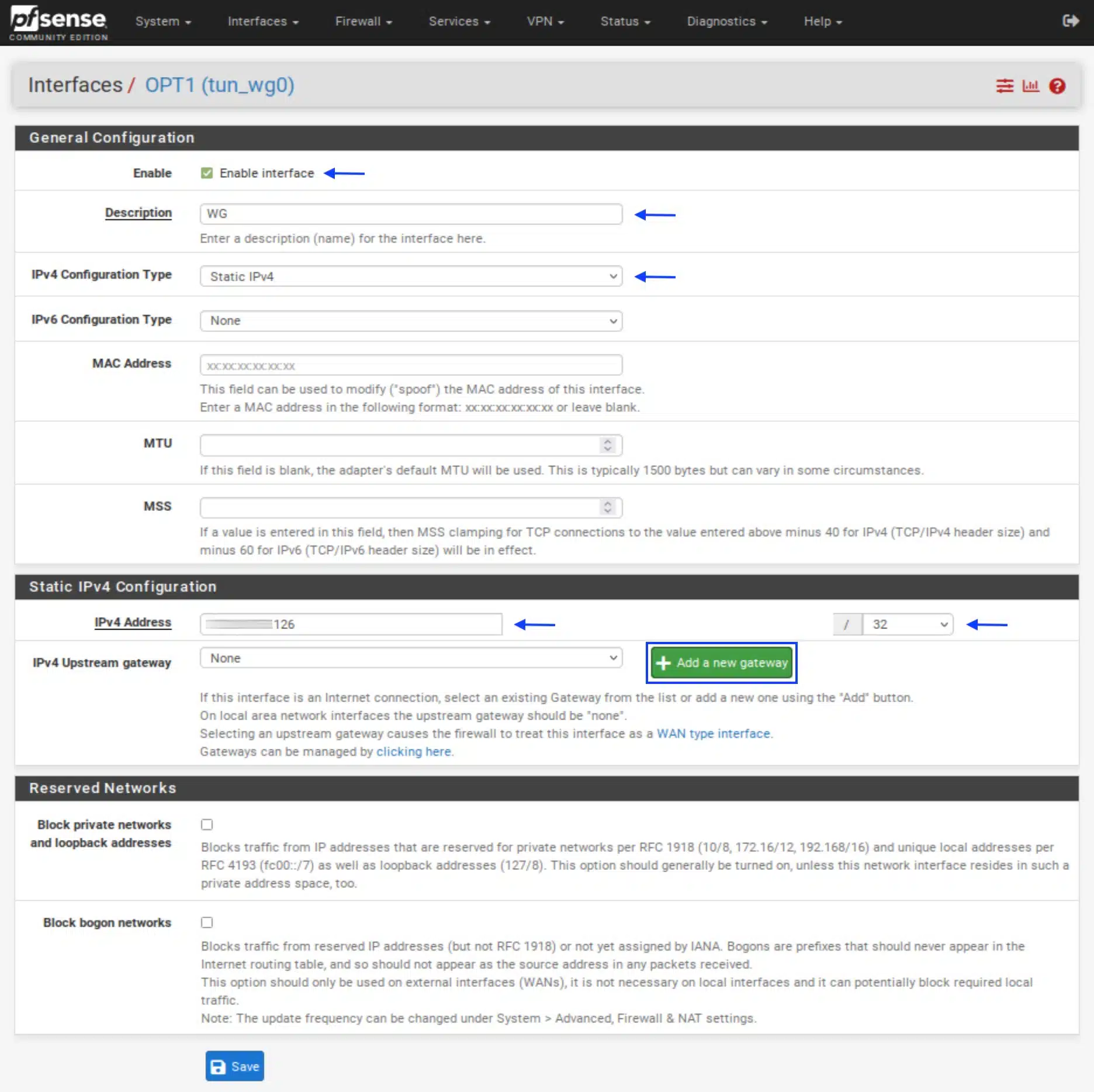

- Se muestra la página de la interfaz OPT1.

- Haga clic en Habilitar interfaz.

- En el cuadro Descripción, asigne un nombre a la interfaz.

- En el menú desplegable Tipo de configuración de IPv4, seleccione IPv4 estático.

- En Configuración de IPv4 estática, en el cuadro Dirección IPv4, pegue la dirección IP que le asignó su proveedor de VPN y establezca la máscara de subred /32.

- Repita los pasos para IPv6 si desea utilizar IPv4 e IPv6. Seleccione IPv6 estático en el menú desplegable Tipo de configuración de IPv6 y pegue la dirección IPv6 asignada por su proveedor de VPN en el cuadro Dirección IPv6 (con una máscara de subred /128).

Entrada

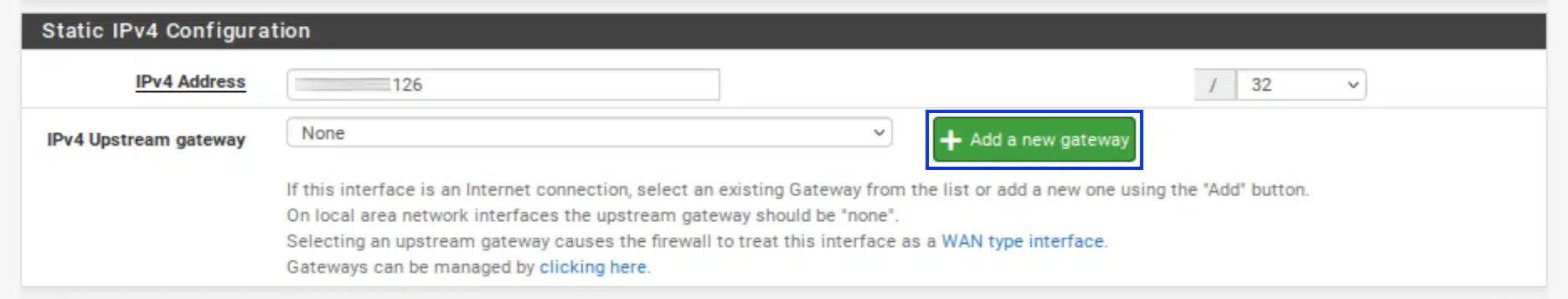

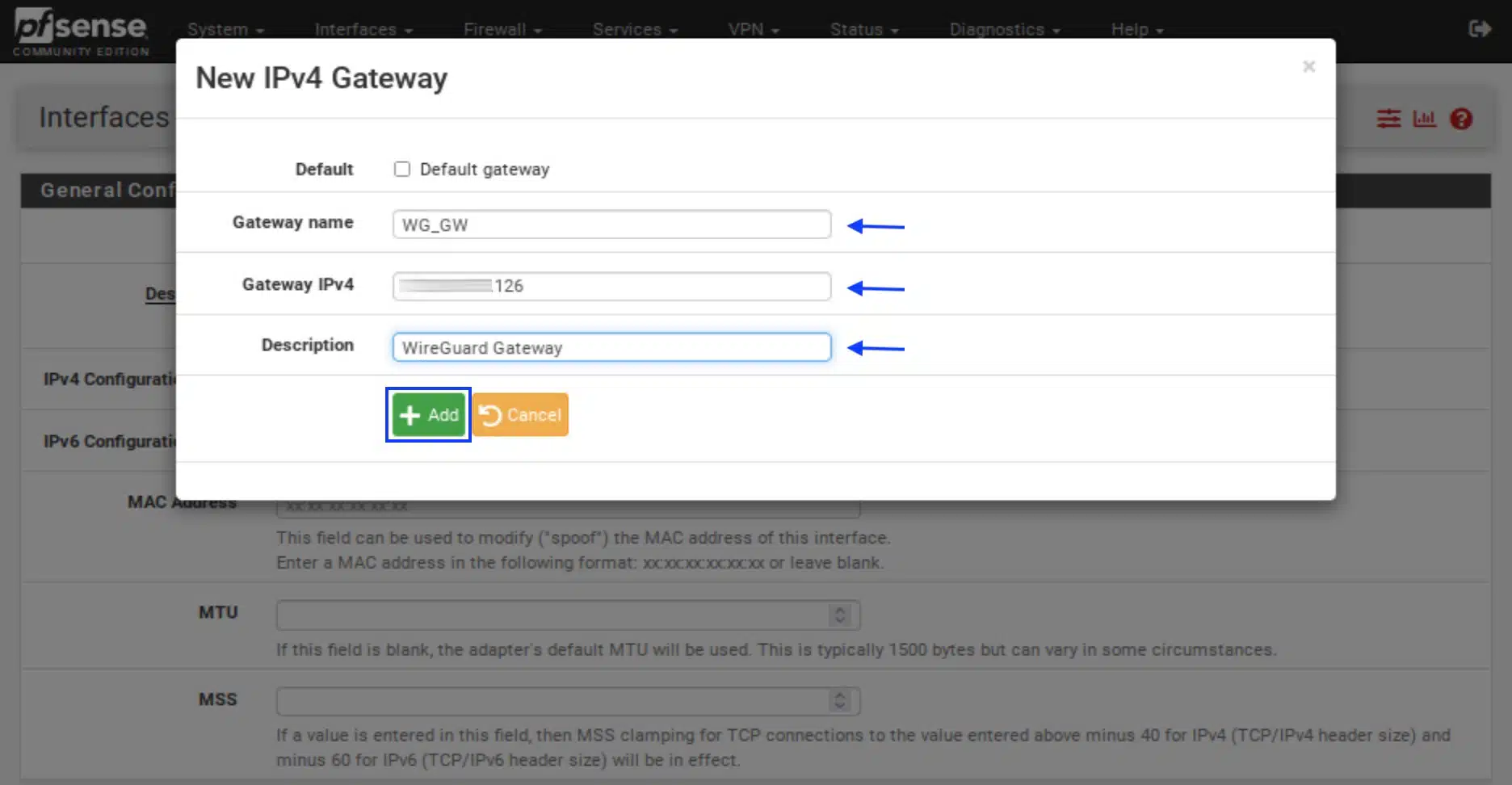

- Junto al menú desplegable IPv4 Upstream gateway (Puerta de enlace ascendente IPv4), haga clic en Agregar una nueva puerta de enlace. Se muestra el menú Nueva puerta de enlace IPv<>.

- En el cuadro Nombre de la puerta de enlace, proporcione un nombre para la puerta de enlace. Debe ser diferente del nombre de la interfaz.

- En el cuadro IPv4 de la puerta de enlace, pegue la dirección IP que le asignó su proveedor de VPN, como hicimos con la interfaz anterior.

- En el cuadro Descripción, escriba una descripción (opcional).

- Haga clic en Agregar. Está de vuelta en la página de la interfaz OPT1.

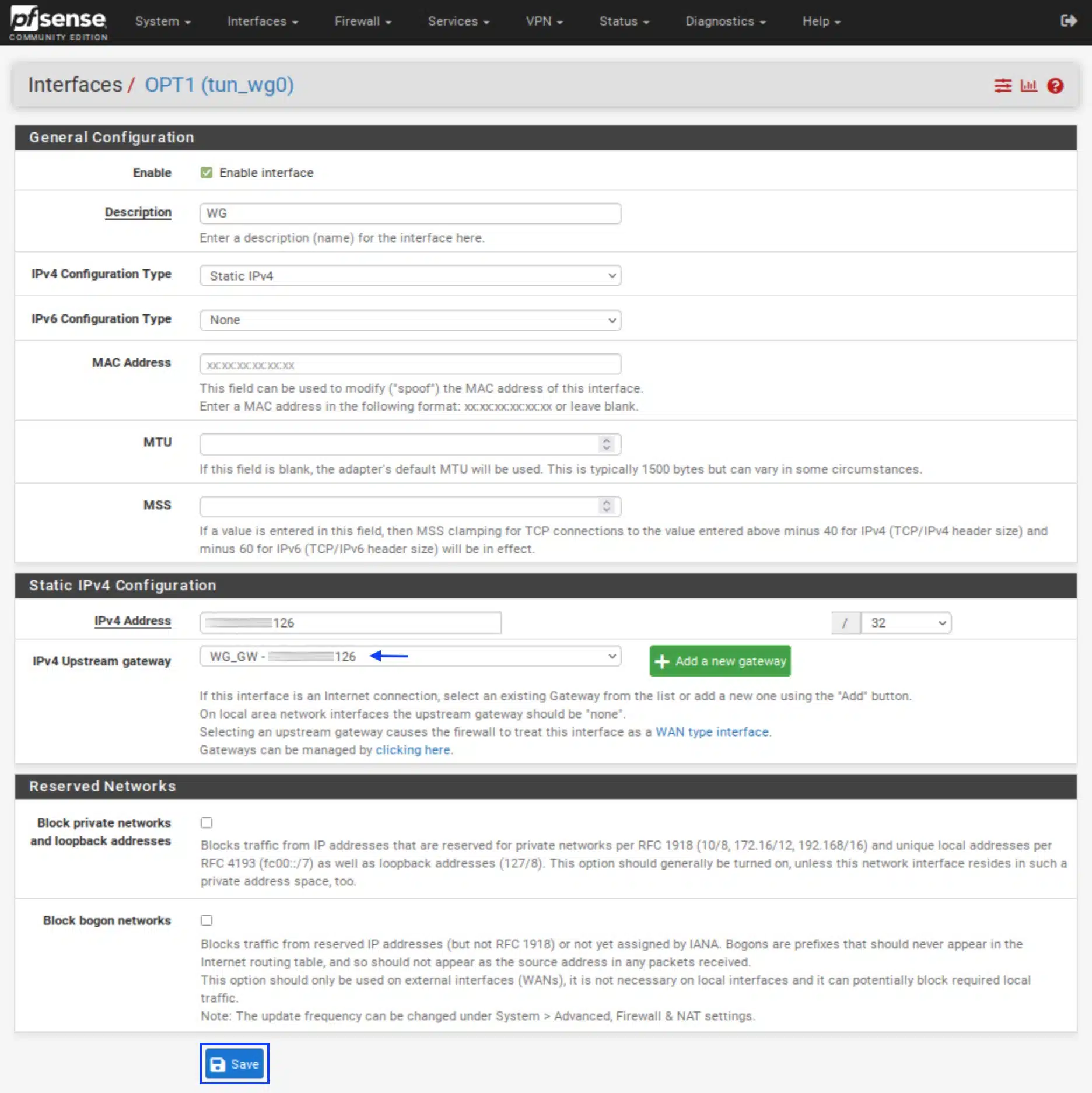

- En Configuración de IPv4 estática, en el menú desplegable Puerta de enlace ascendente IPv4, seleccione la puerta de enlace que acabamos de crear.

- Haga clic en Guardar.

- Haga clic en Aplicar cambios en la parte superior. Hemos creado la interfaz y la puerta de enlace de WireGuard.

- Repita estos pasos para IPv6 (utilizando la dirección IPv6 asignada por su proveedor de VPN) si desea utilizar tanto IPv4 como IPv6.

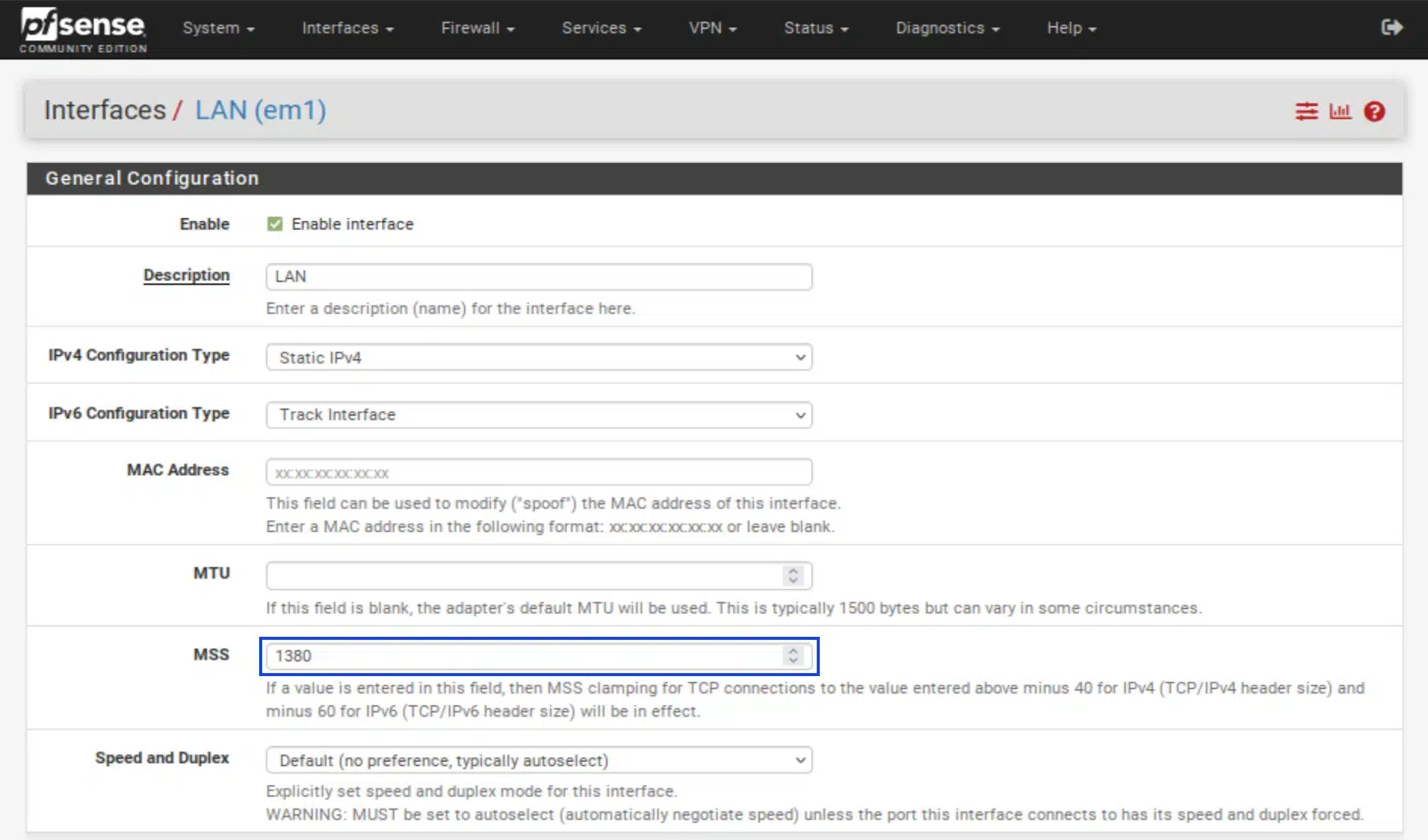

Configuración de la sujeción del MSS de LAN

La unidad de transmisión máxima (MTU) de WireGuard es 1420. Lo que eso significa es que si un datagrama supera los 1420 bytes, se fragmentará, lo que puede romper la conexión. Si tiene problemas de MTU mientras usa WireGuard, un síntoma será que ciertos sitios web no se cargan. Y te rascarás la cabeza tratando de averiguar por qué algunos sitios se cargan bien mientras que otros no. Cuando configuré WireGuard por primera vez en mi enrutador, me rasqué la cabeza con este problema durante días antes de considerar los problemas de MTU y configurar la sujeción de MSS.

MSS son las siglas de Maximum TCP Segment Size (Tamaño máximo de segmento TCP) y ajusta el tamaño del datagrama que se transmite para que se «ajuste» al enlace de datos a través del cual se transmite sin fragmentación. En otras palabras, la sujeción MSS se asegura de que sea lo suficientemente pequeña como para caber a través de la MTU de la interfaz de tránsito.

Sujetaremos MSS nuestra interfaz LAN para asegurarnos de que nuestro túnel WireGuard funcione sin problemas.

- En el menú superior, seleccione Interfaces > LAN.

- En Configuración general, en el campo MSS, escriba 1380. 1380 es un buen valor que debería funcionar en la mayoría de los sistemas. Otros valores también pueden funcionar. Siéntete libre de experimentar; Solo recuerda mantenerte por debajo de 1420. Repita estos pasos para cualquier otra interfaz OPT que desee agregar.

- Haga clic en Guardar en la parte inferior de la página y haga clic en Aplicar cambios.

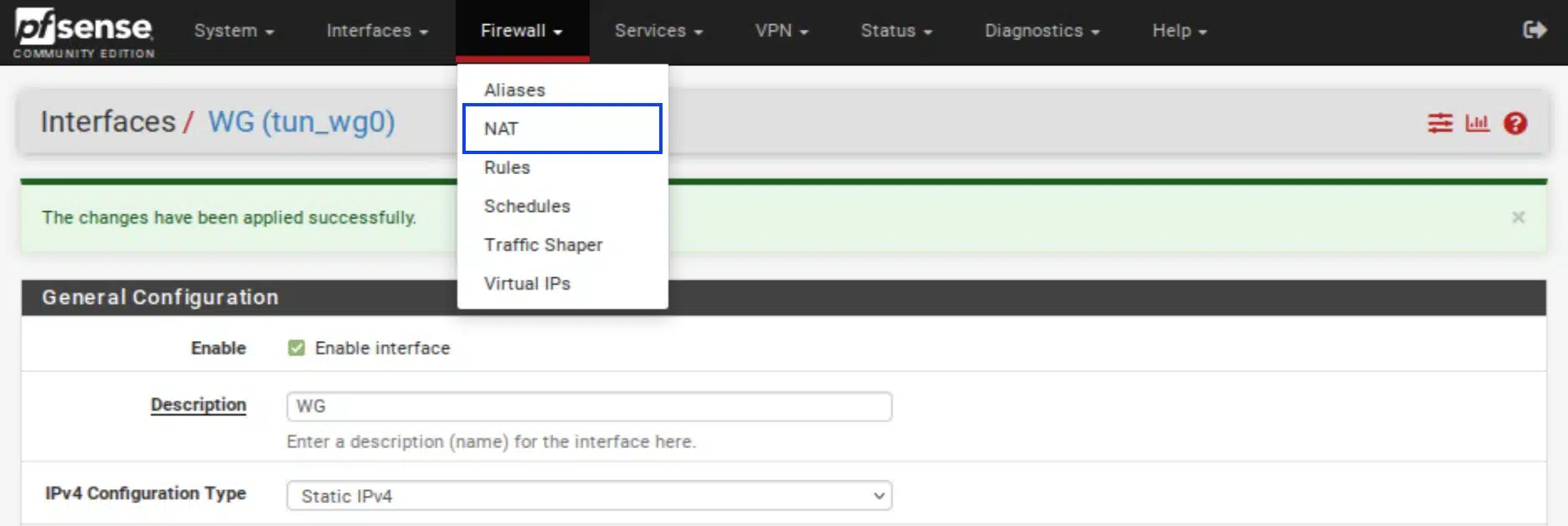

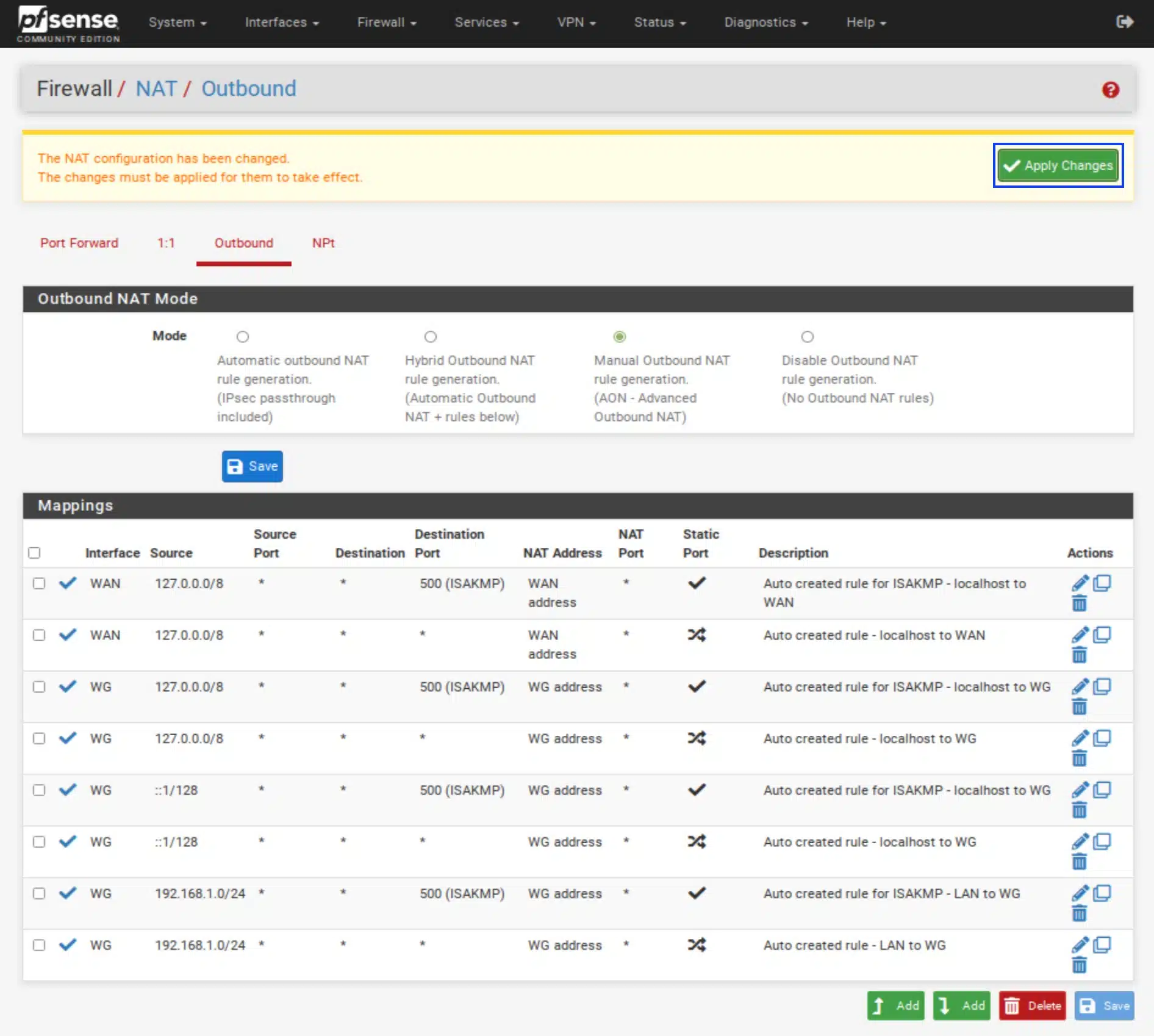

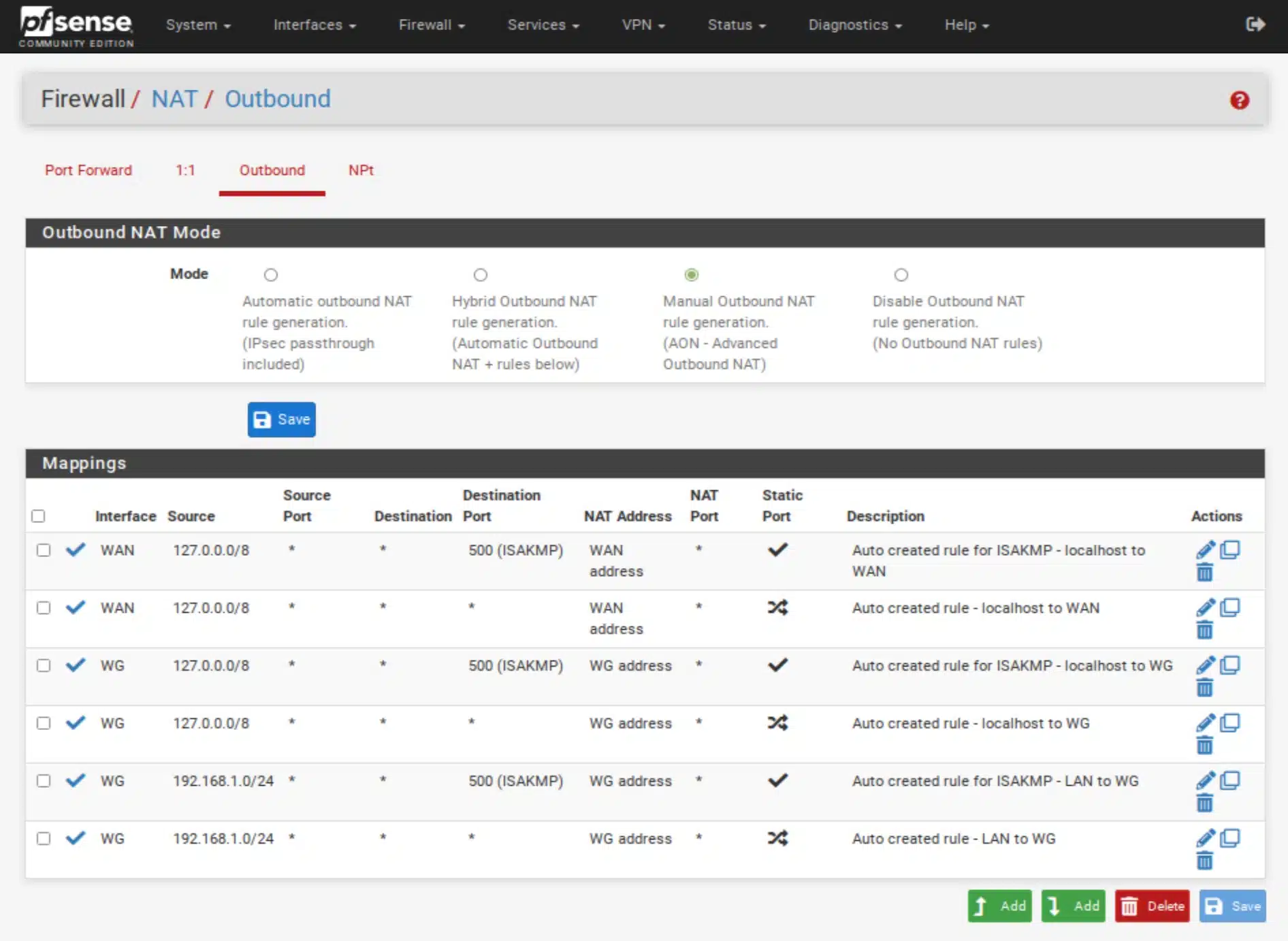

Configuración de NAT

Ahora necesitamos configurar la traducción de direcciones de red para nuestro túnel WireGuard.

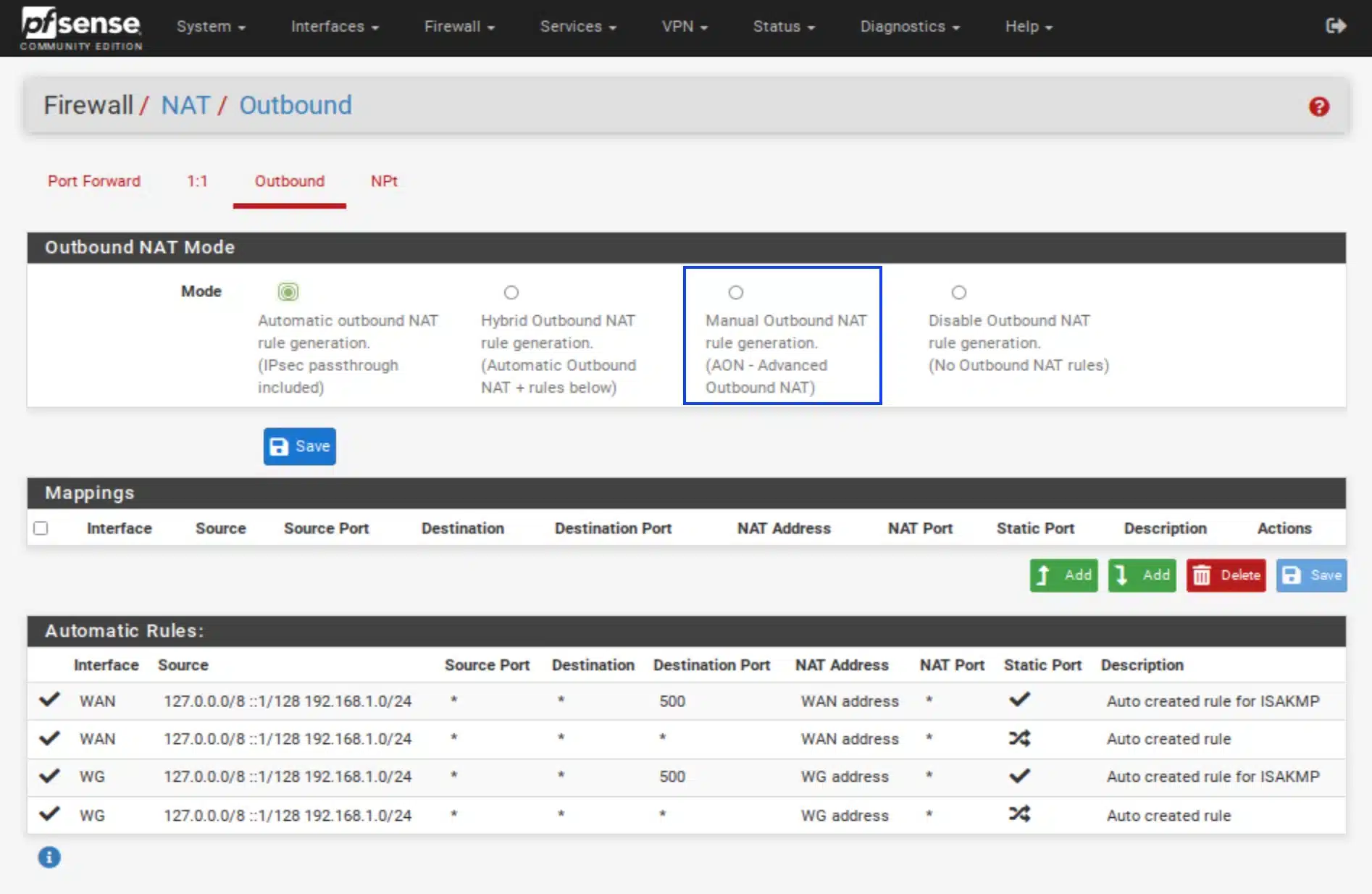

- En el menú superior, seleccione Firewall > NAT.

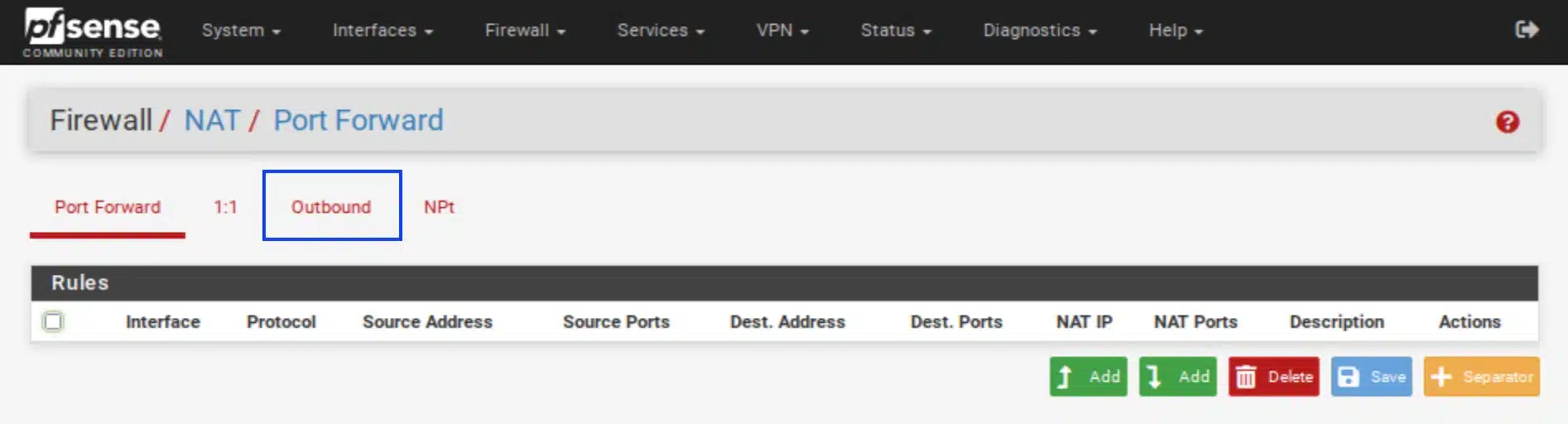

- Seleccione la pestaña Saliente.

- En Modo TDR saliente, seleccione Generación manual de reglas TDR salientes. Necesitamos establecer esto porque queremos crear nuestras propias reglas NAT para enrutar nuestro tráfico a través del túnel WireGuard.

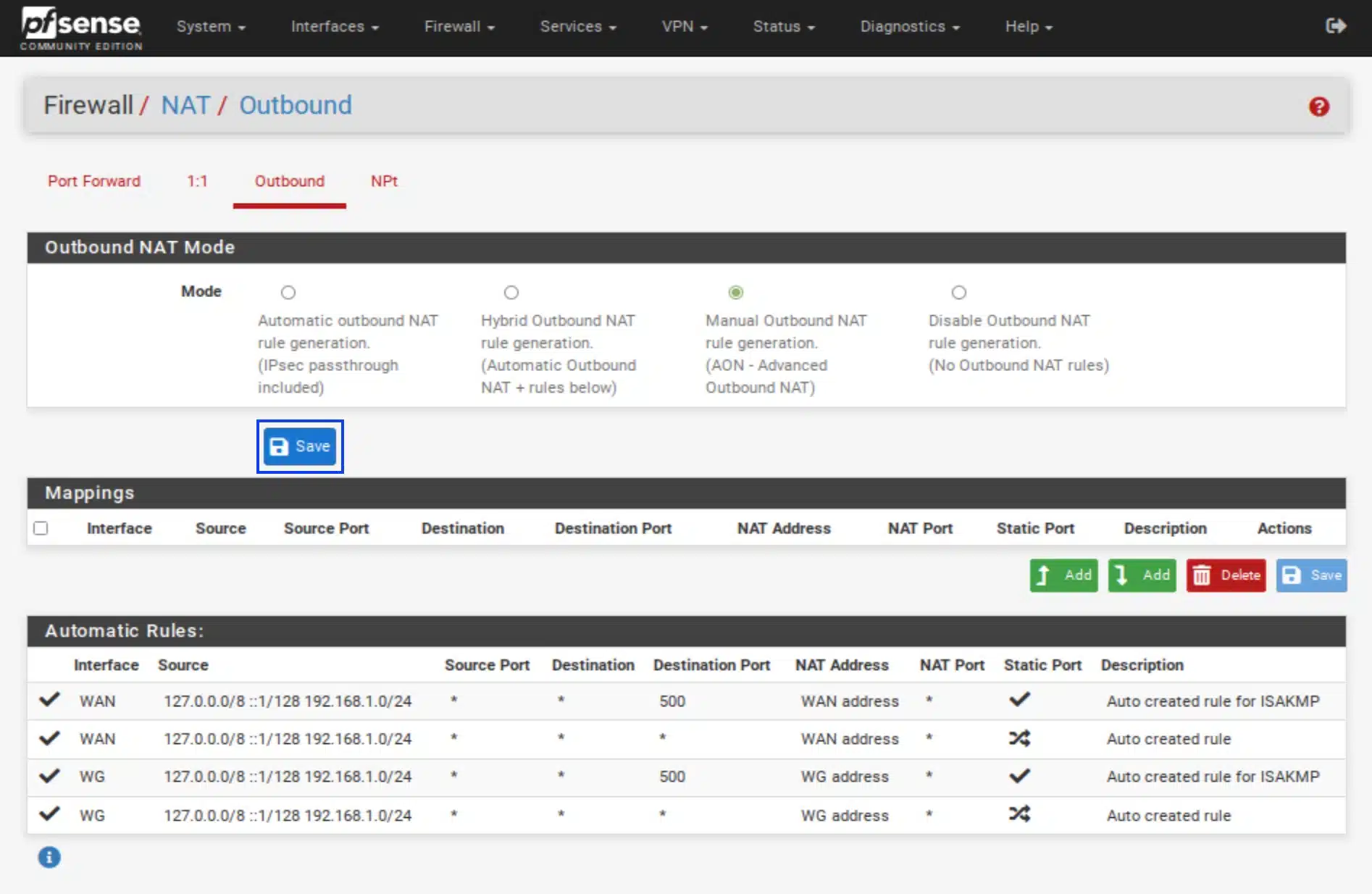

- Haga clic en Guardar.

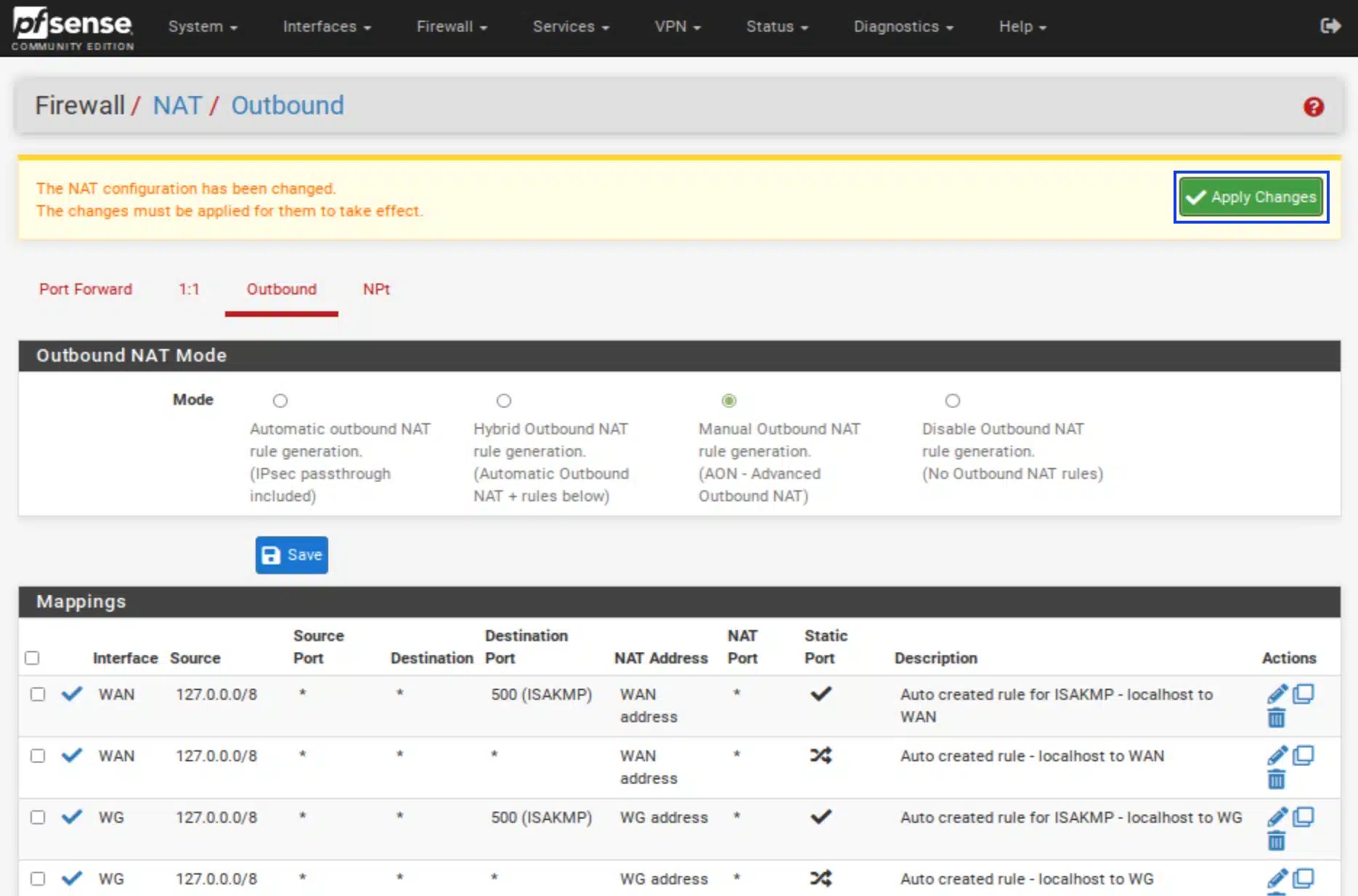

- Haga clic en Aplicar cambios en la parte superior.

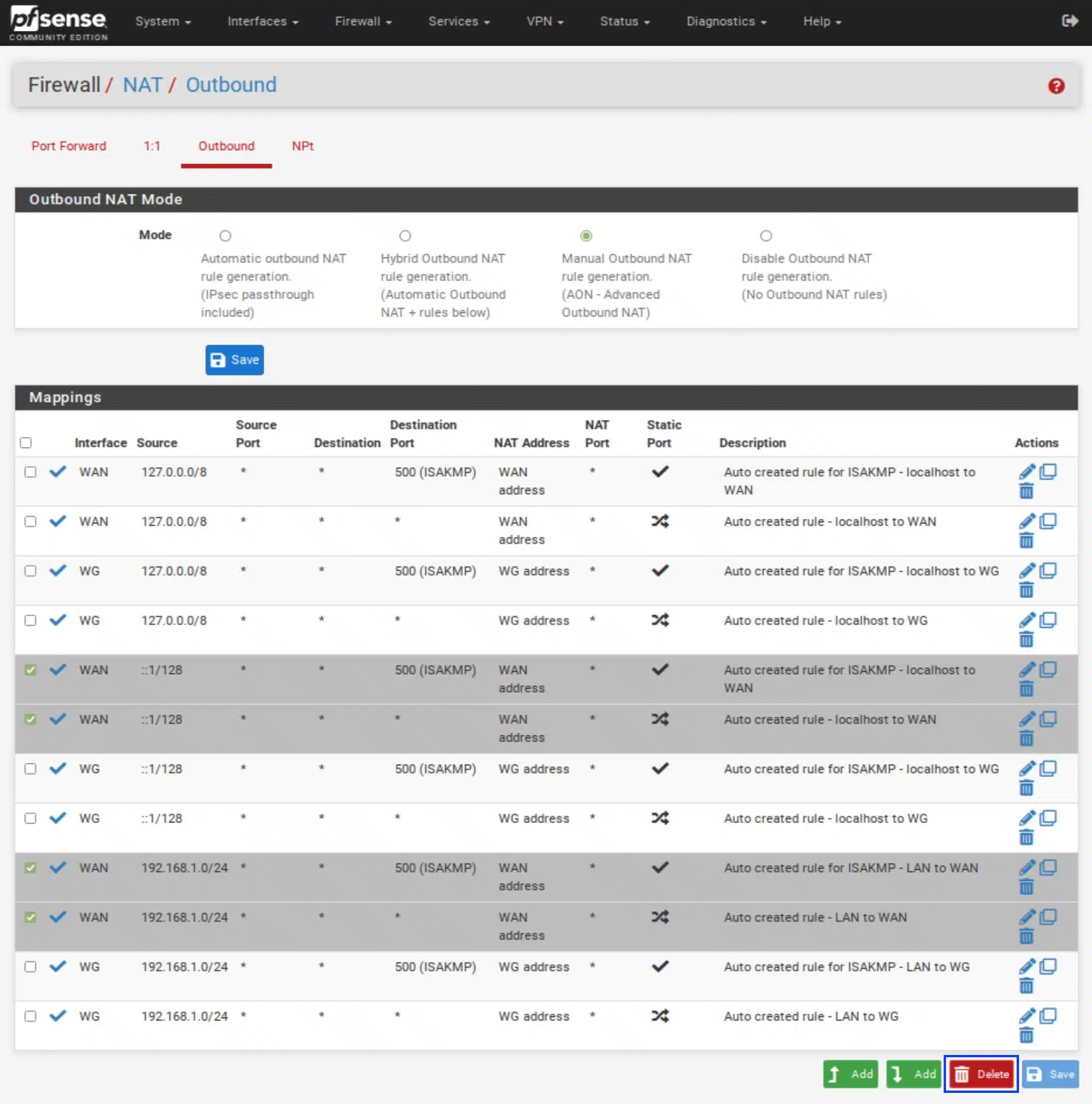

- Debido a que queremos forzar todo el tráfico LAN a través del túnel WireGuard, queremos eliminar cualquier regla NAT que permita que el tráfico LAN salga a través de la interfaz WAN. Seleccione las reglas que se muestran a continuación para su interfaz LAN y haga clic en Eliminar.

- Haga clic en Aplicar cambios. Sus reglas deben verse como la captura de pantalla a continuación.

- Nota: Si solo desea utilizar IPv4, también puede eliminar las reglas de IPv6.

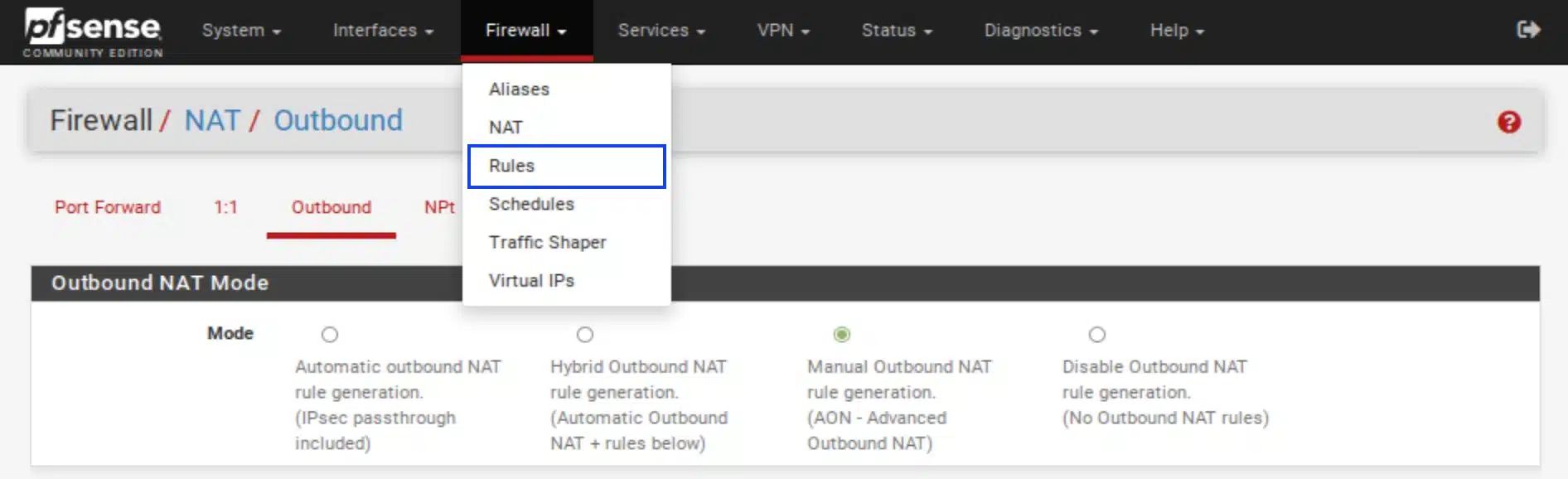

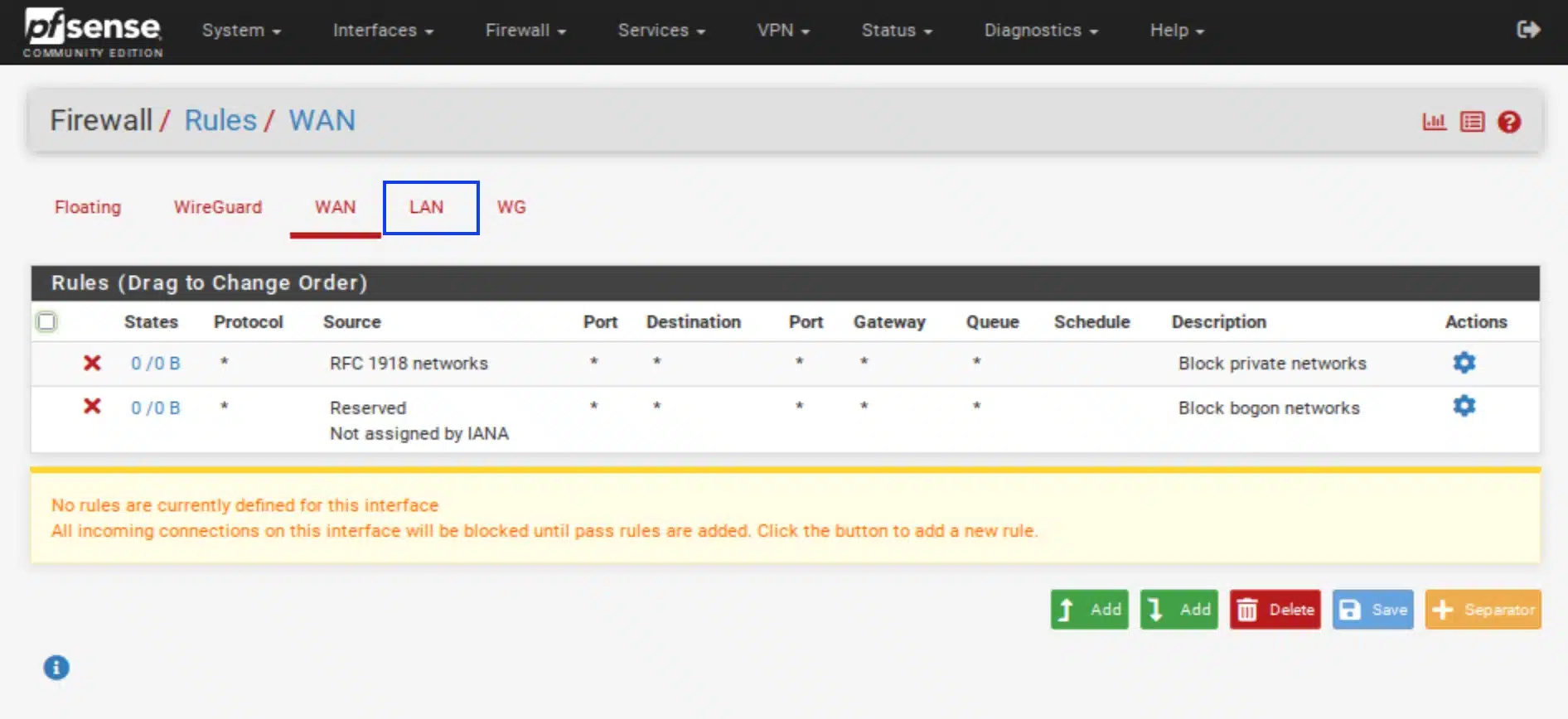

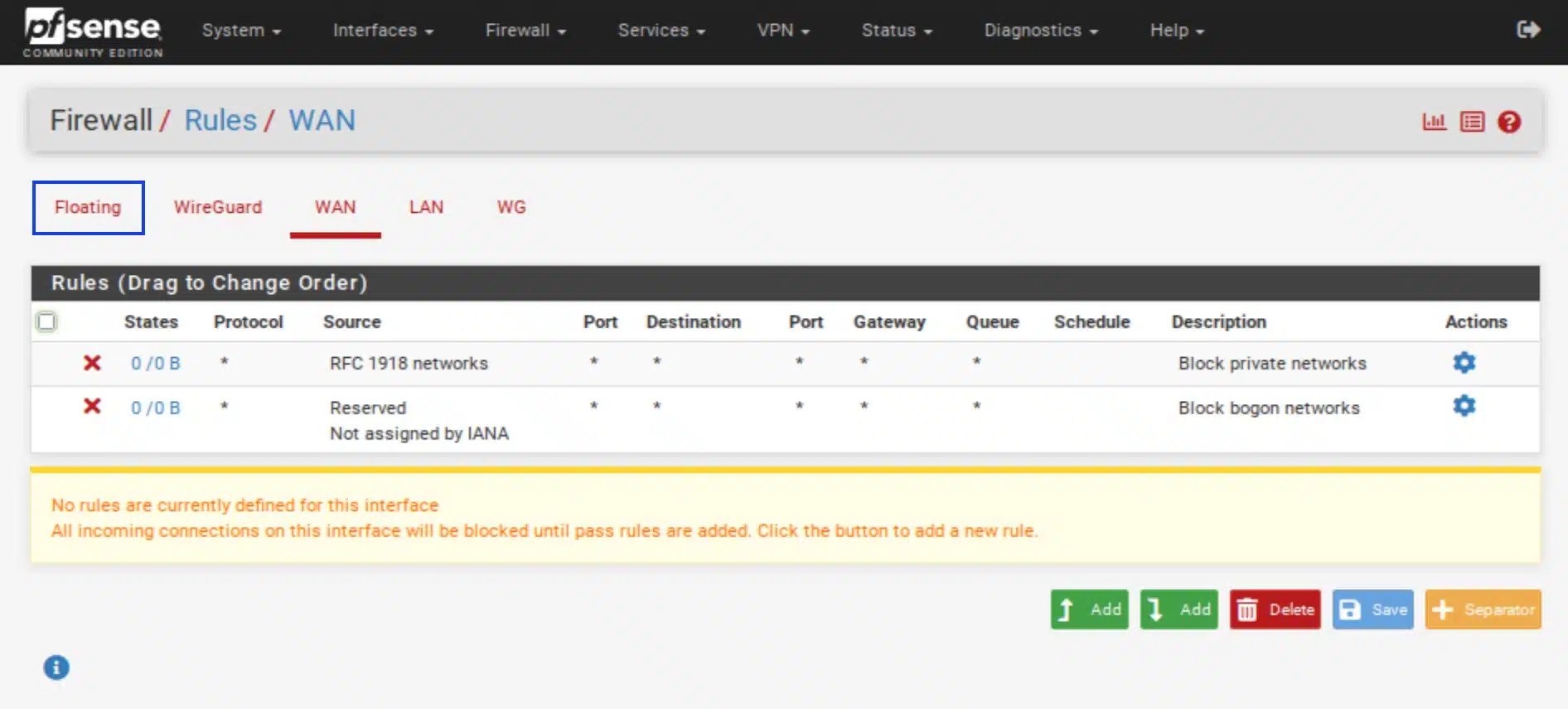

Configuración de reglas de firewall

Ahora vamos a crear reglas de firewall para enrutar nuestro tráfico LAN a través del túnel WireGuard.

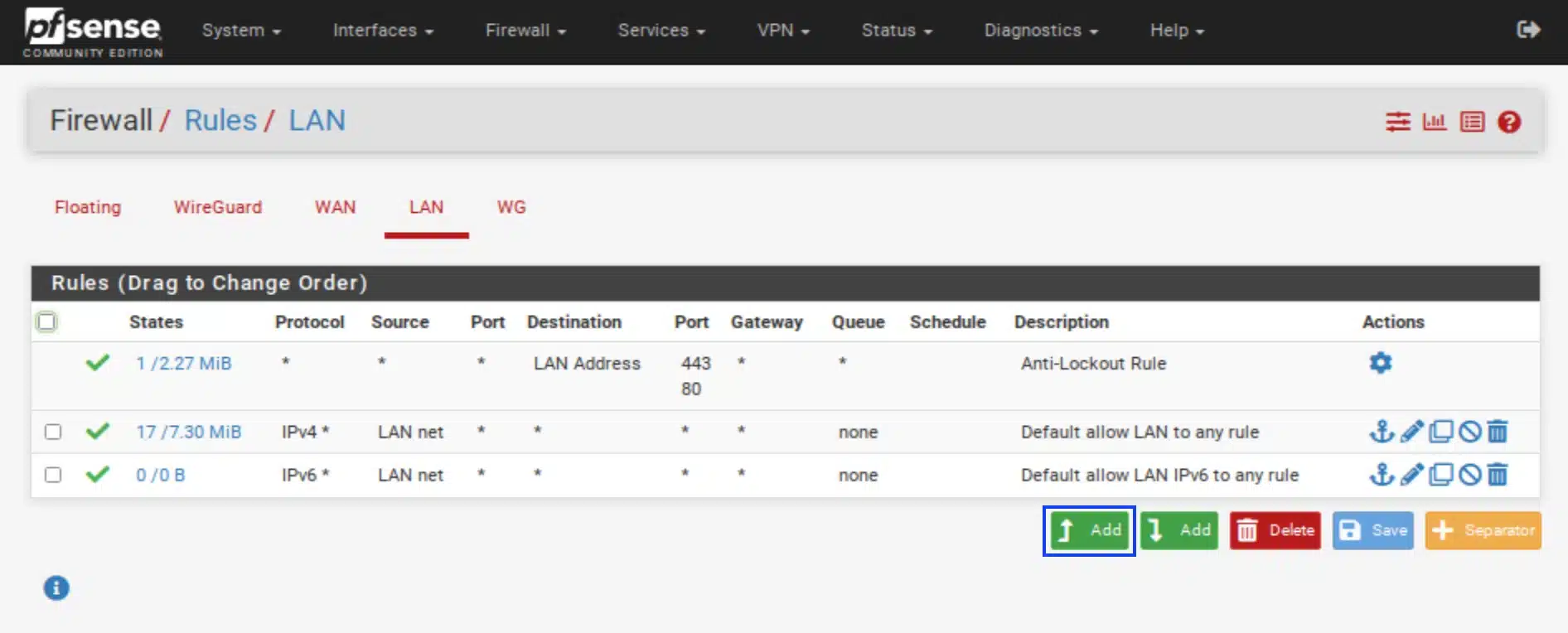

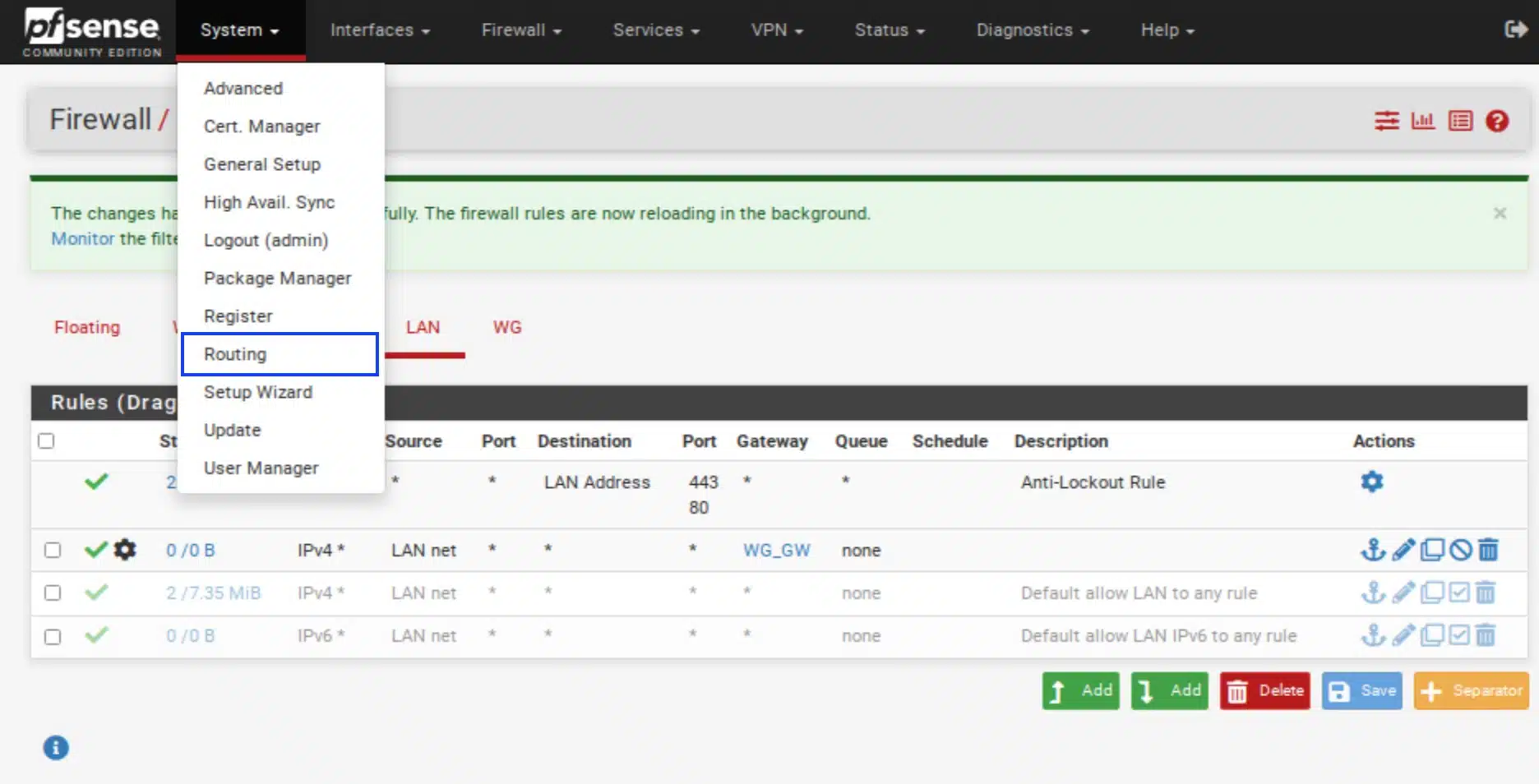

- En el menú superior, seleccione Firewall > Rules. Se muestra la página Reglas de firewall.

- Seleccione la pestaña LAN. Se muestran las reglas del firewall de LAN.

- Haga clic en el botón Agregar (arriba). Se muestra una regla de firewall vacía.

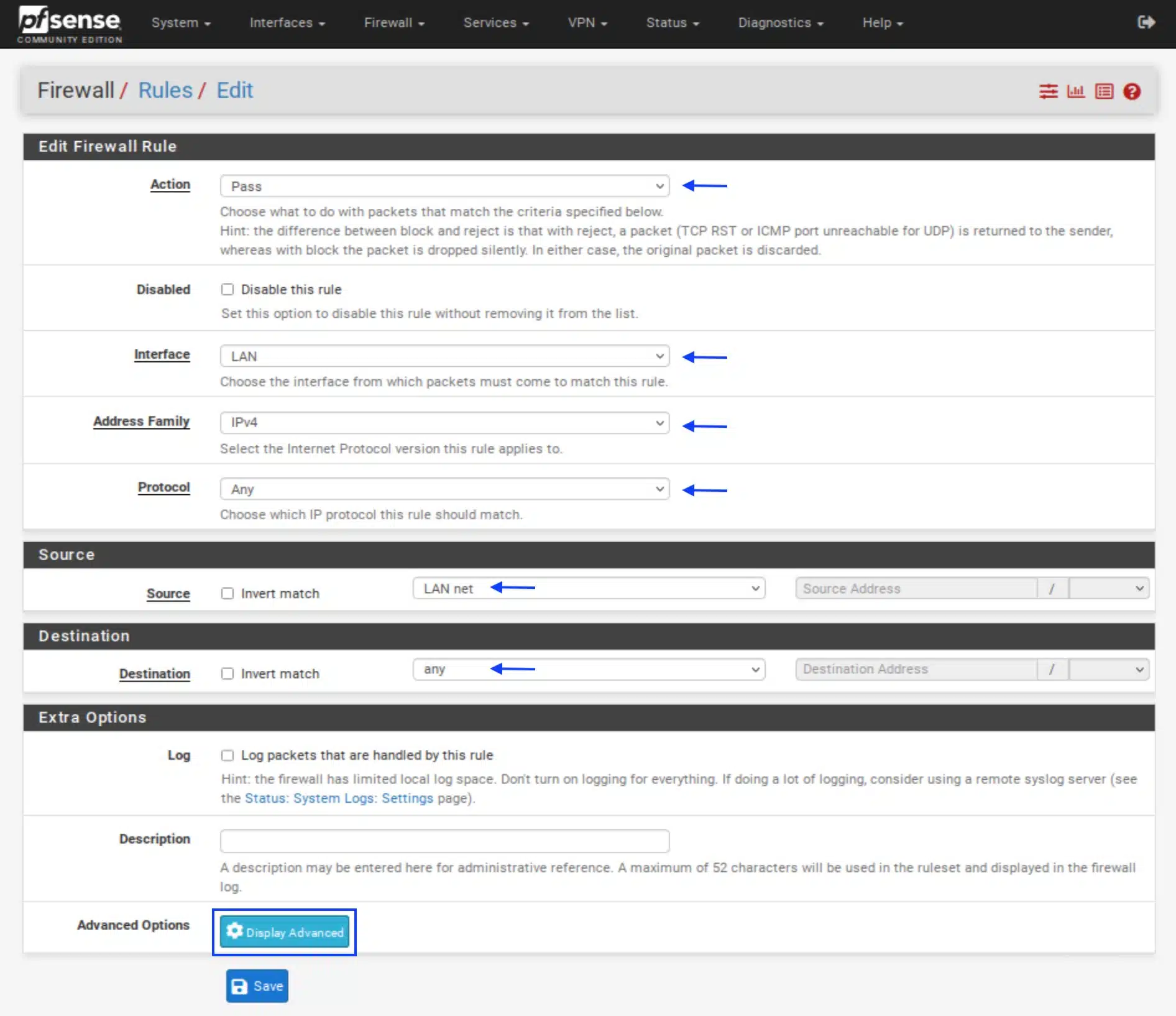

- Establezca el campo Acción en Pasar.

- Asegúrese de que el campo Interfaz esté establecido en LAN.

- Establezca el campo Familia de direcciones en IPv4.

- Establezca el protocolo en Cualquiera.

- En Origen, establezca el menú desplegable Origen en LAN.net.

- En Destino, establezca el menú desplegable Destino en cualquiera.

- En Opciones adicionales, junto al campo Opciones avanzadas, haga clic en el botón Mostrar opciones avanzadas. Se muestran las opciones avanzadas.

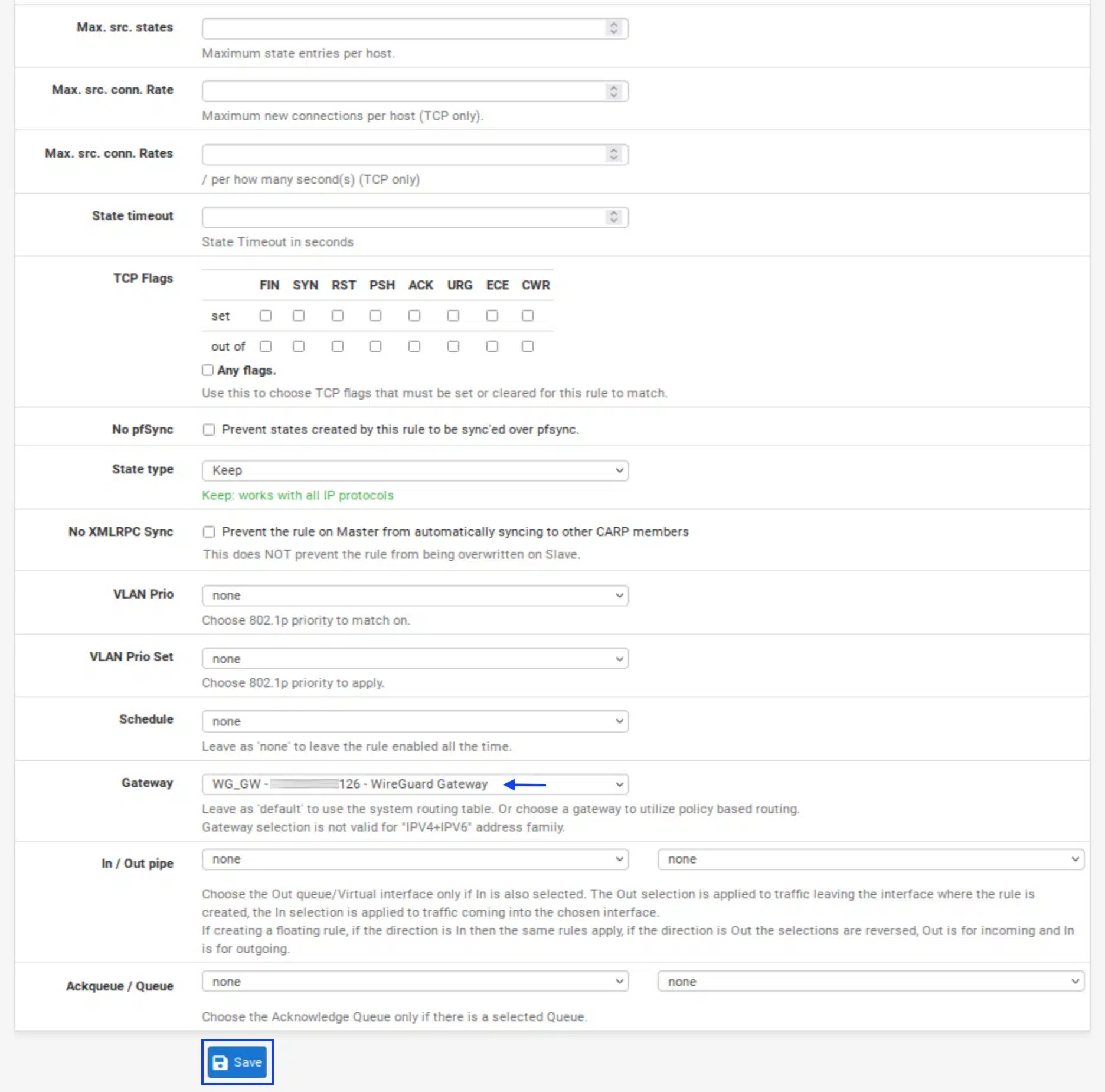

- Desplácese hacia abajo hasta el campo Gateway (Puerta de enlace) y seleccione la puerta de enlace WireGuard que configuramos anteriormente en el menú desplegable.

- Haga clic en Guardar.

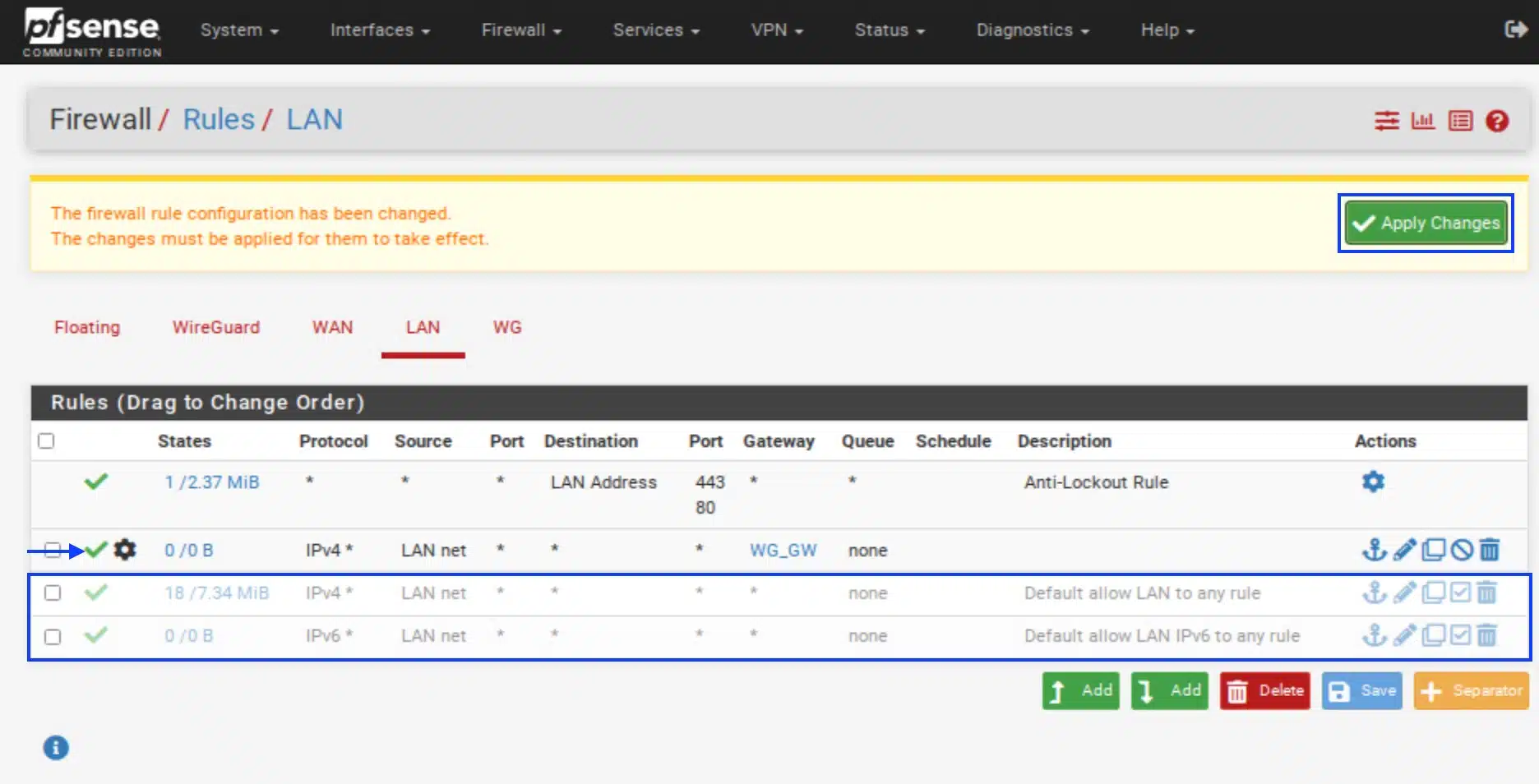

- Haga clic en Aplicar cambios. La nueva regla se muestra en la Regla antibloqueo. Si desea utilizar IPv4 e IPv6, repita estos pasos para IPv6.

- Haga clic en la flecha verde junto a dos reglas de LAN predeterminadas para deshabilitarlas. Ahora nuestro tráfico LAN solo puede salir a través de la puerta de enlace WireGuard.

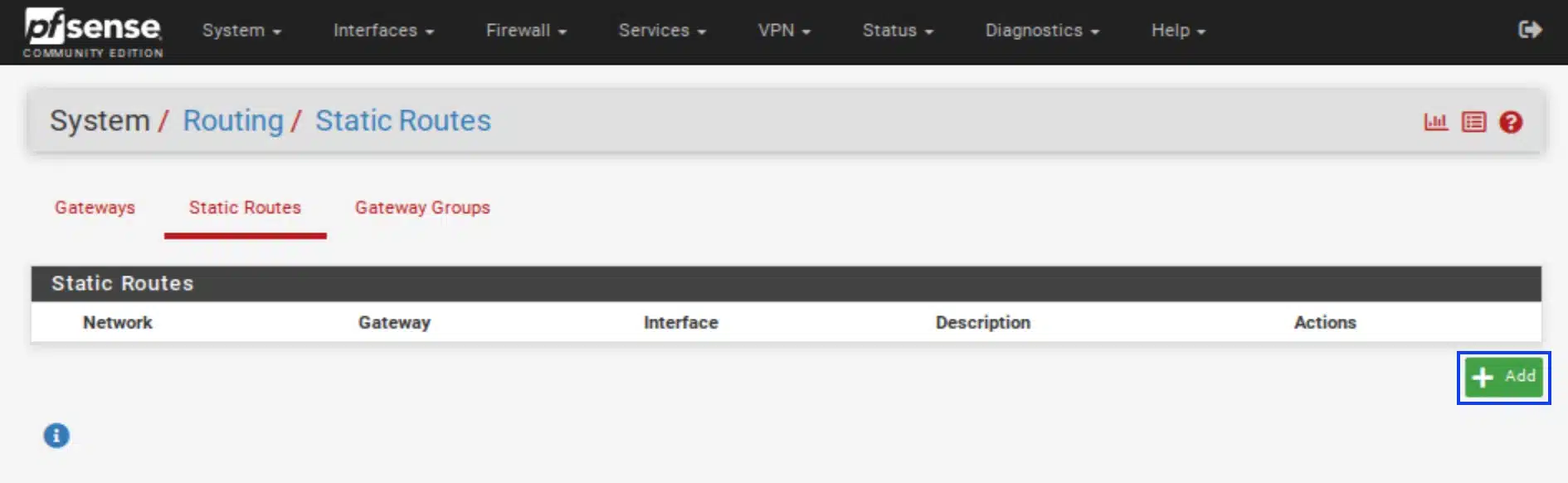

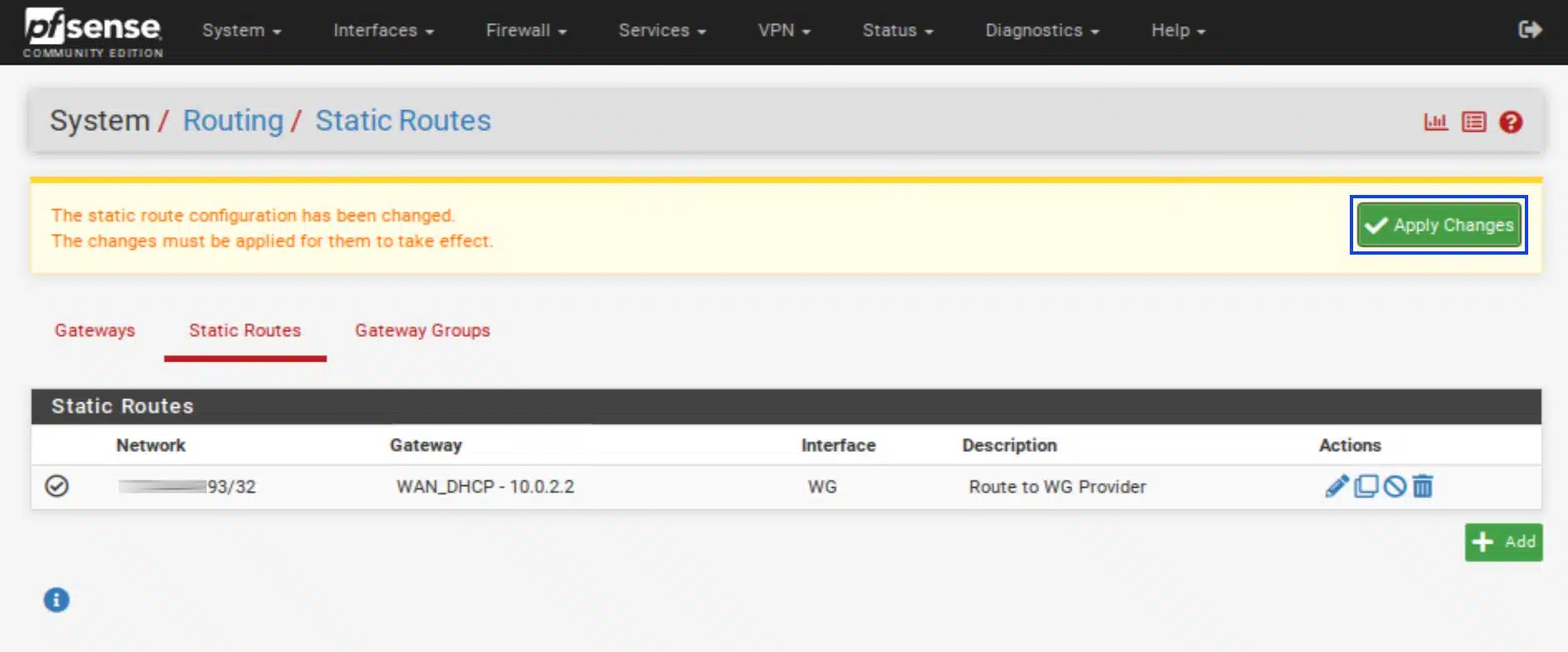

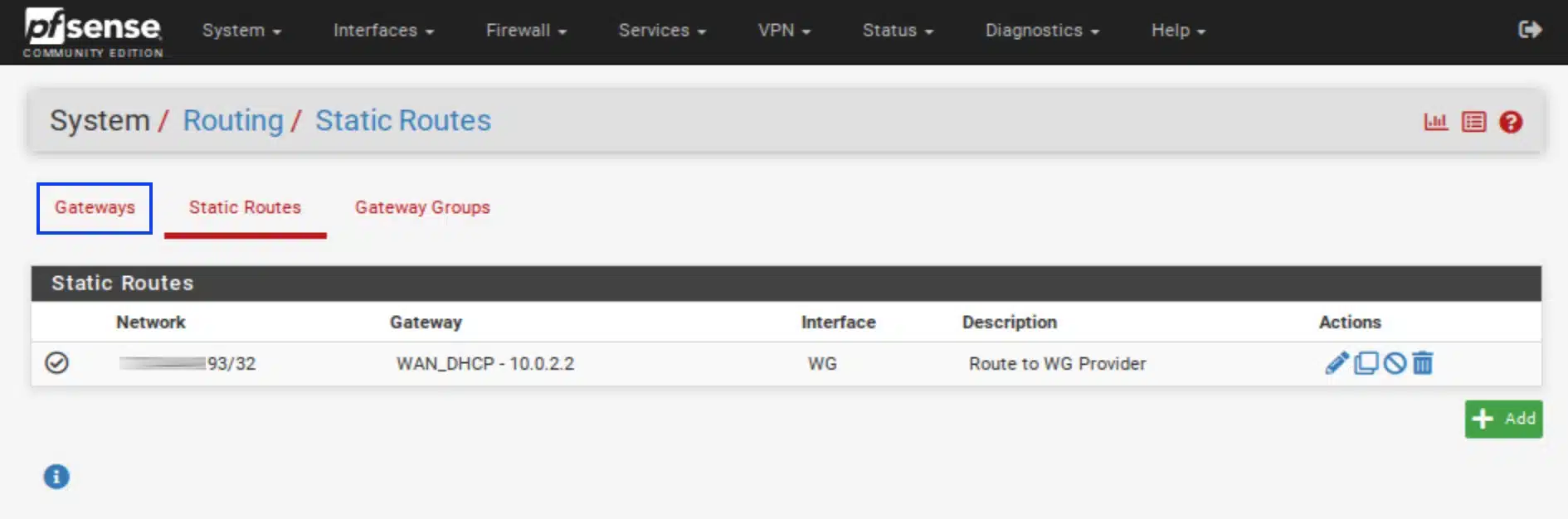

Rutas estáticas

En unos pocos pasos, vamos a configurar nuestra puerta de enlace WireGuard como la puerta de enlace predeterminada para nuestra caja pfSense. Para asegurarnos de que no haya errores al arrancar pfSense (donde intentaría iniciar el túnel a través de la propia puerta de enlace WireGuard), vamos a configurar una ruta estática para que pfSense utilice la interfaz WAN para iniciar el túnel.

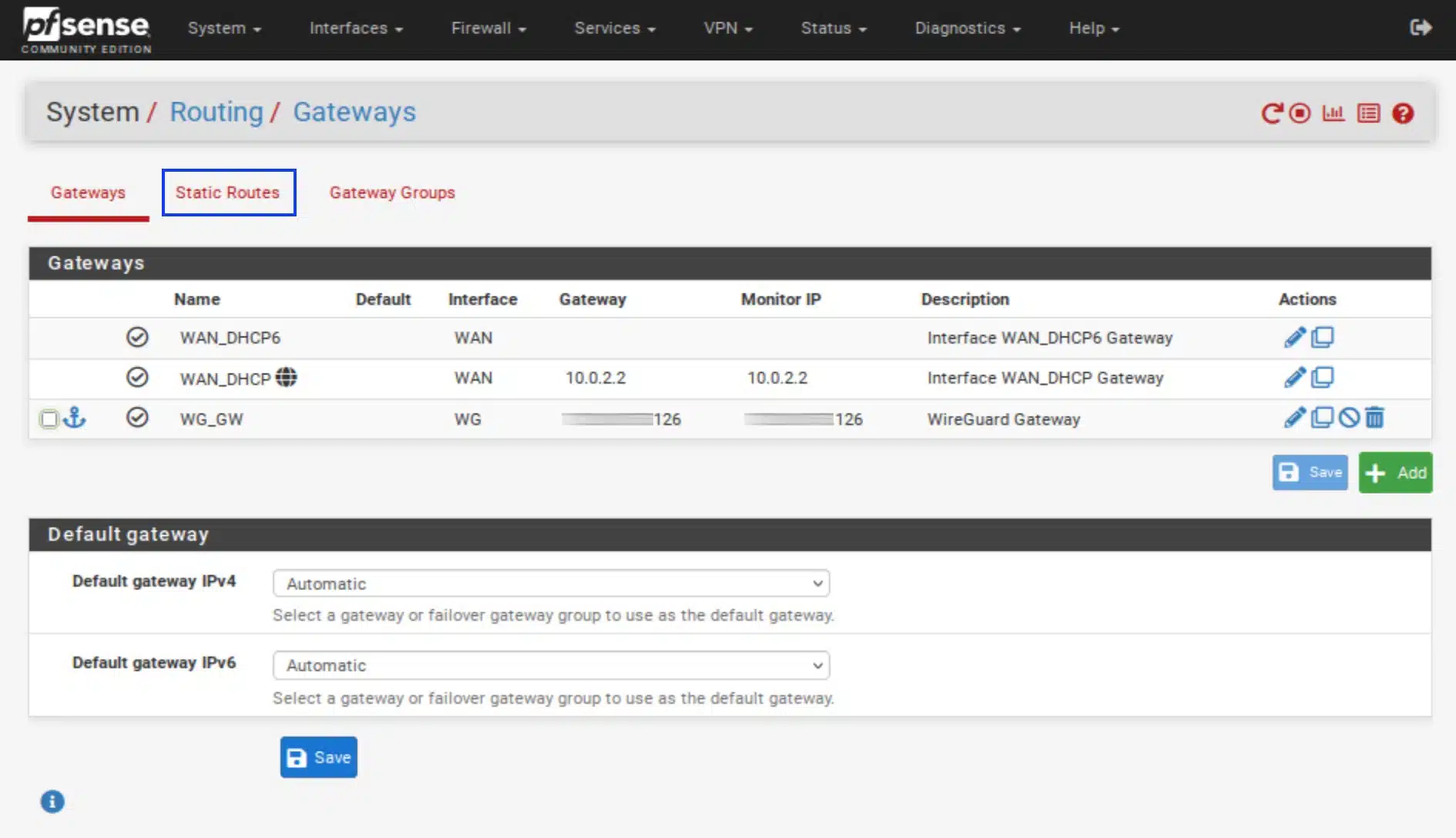

- En el menú superior, seleccione Enrutamiento > del sistema. Se muestra la página Enrutamiento.

- Seleccione la pestaña Rutas estáticas. Se muestra la página Rutas estáticas.

- Haga clic en el botón Agregar.

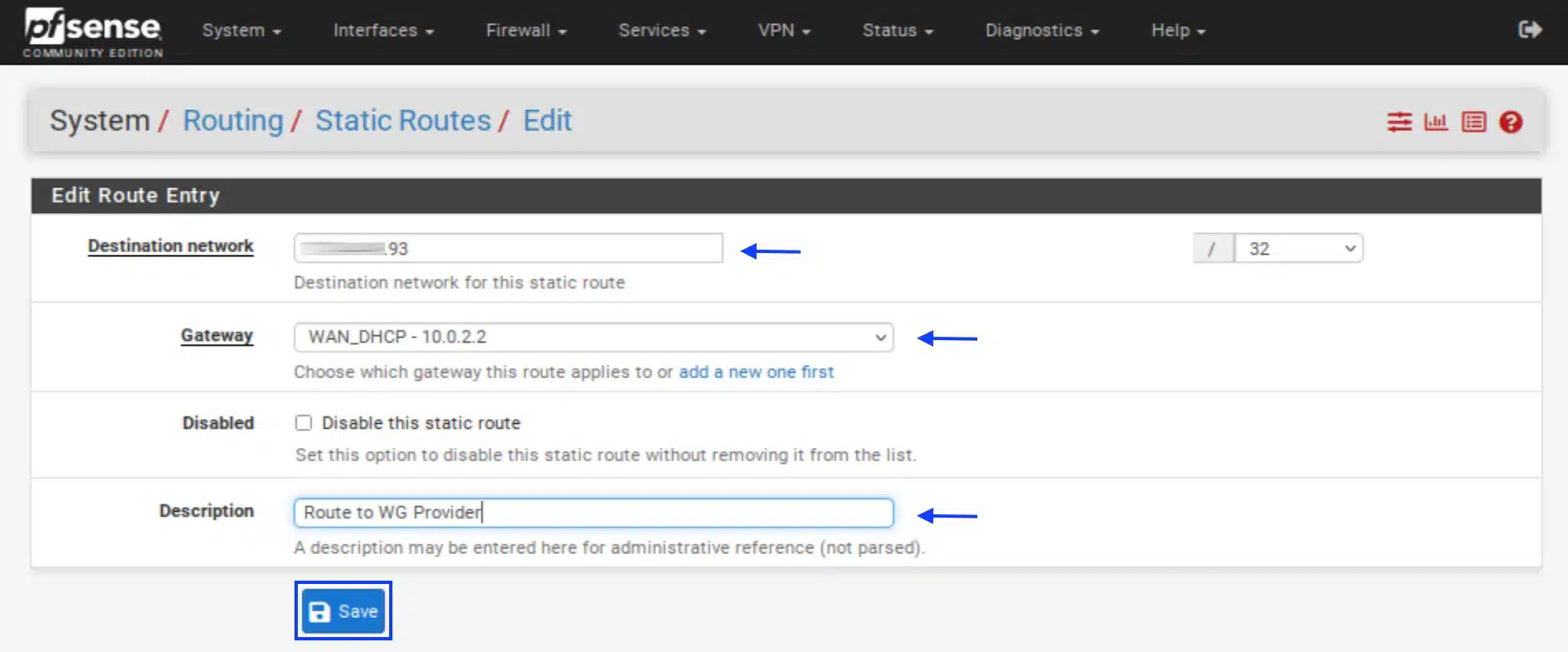

- En el campo Red de destino, introduzca la dirección IP del «servidor» de WireGuard al que se está conectando. Esa es la misma dirección que se utiliza al configurar nuestro par WireGuard.

- En el menú desplegable Gateway (Puerta de enlace), seleccione la puerta de enlace WAN.

- En el campo Descripción, introduzca una descripción para la ruta estática (opcional).

- Haga clic en Guardar. Volverá a la página Rutas estáticas.

- Haga clic en Aplicar cambios.

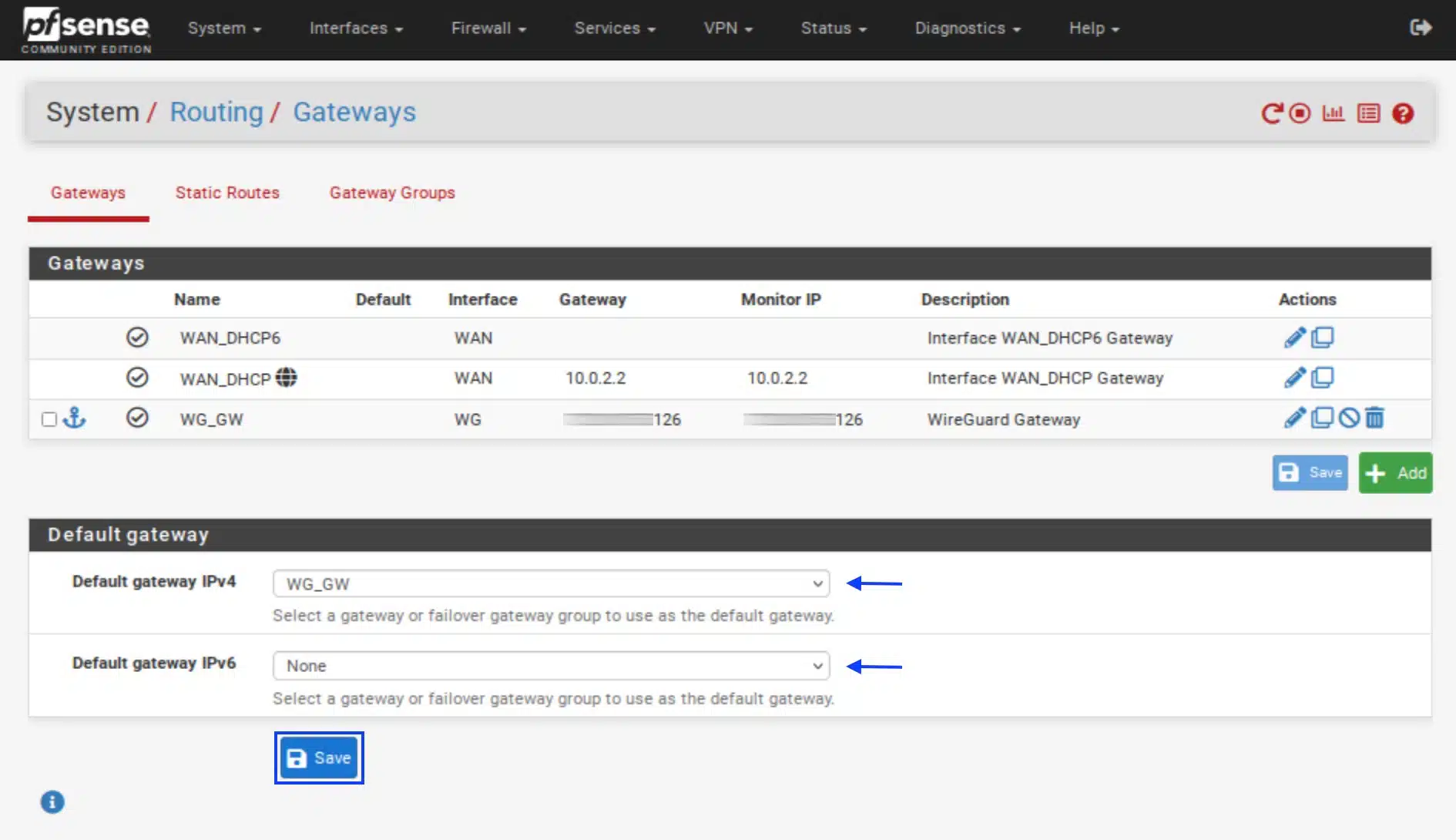

Configuración de la puerta de enlace predeterminada

Ahora vamos a configurar nuestra puerta de enlace WireGuard como la puerta de enlace predeterminada de la caja pfSense.

- Seleccione la pestaña Puertas de enlace.

- En Puerta de enlace predeterminada, en el menú desplegable Puerta de enlace IPv4 predeterminada, seleccione la puerta de enlace WireGuard (IPv4).

- Si desea utilizar IPv4 e IPv6, repita los pasos anteriores para IPv6 de puerta de enlace predeterminada.

- Haga clic en Guardar y aplicar cambios.

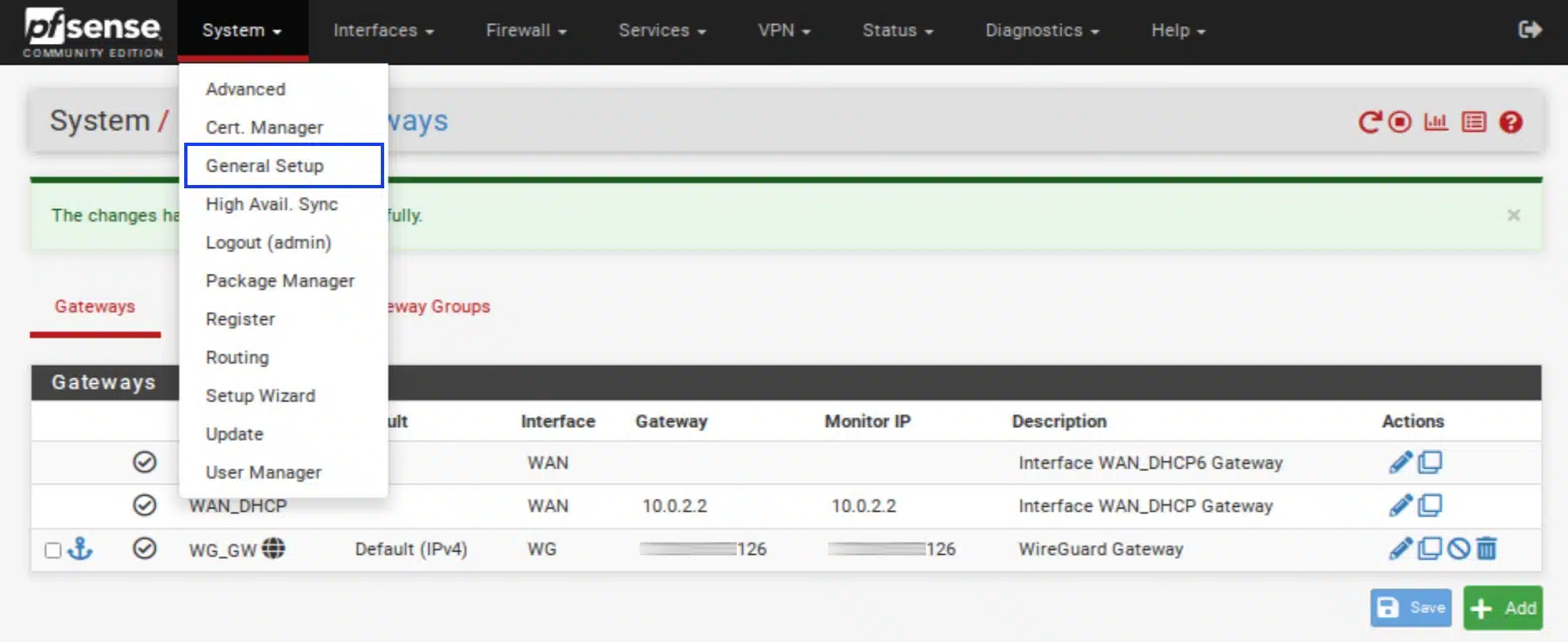

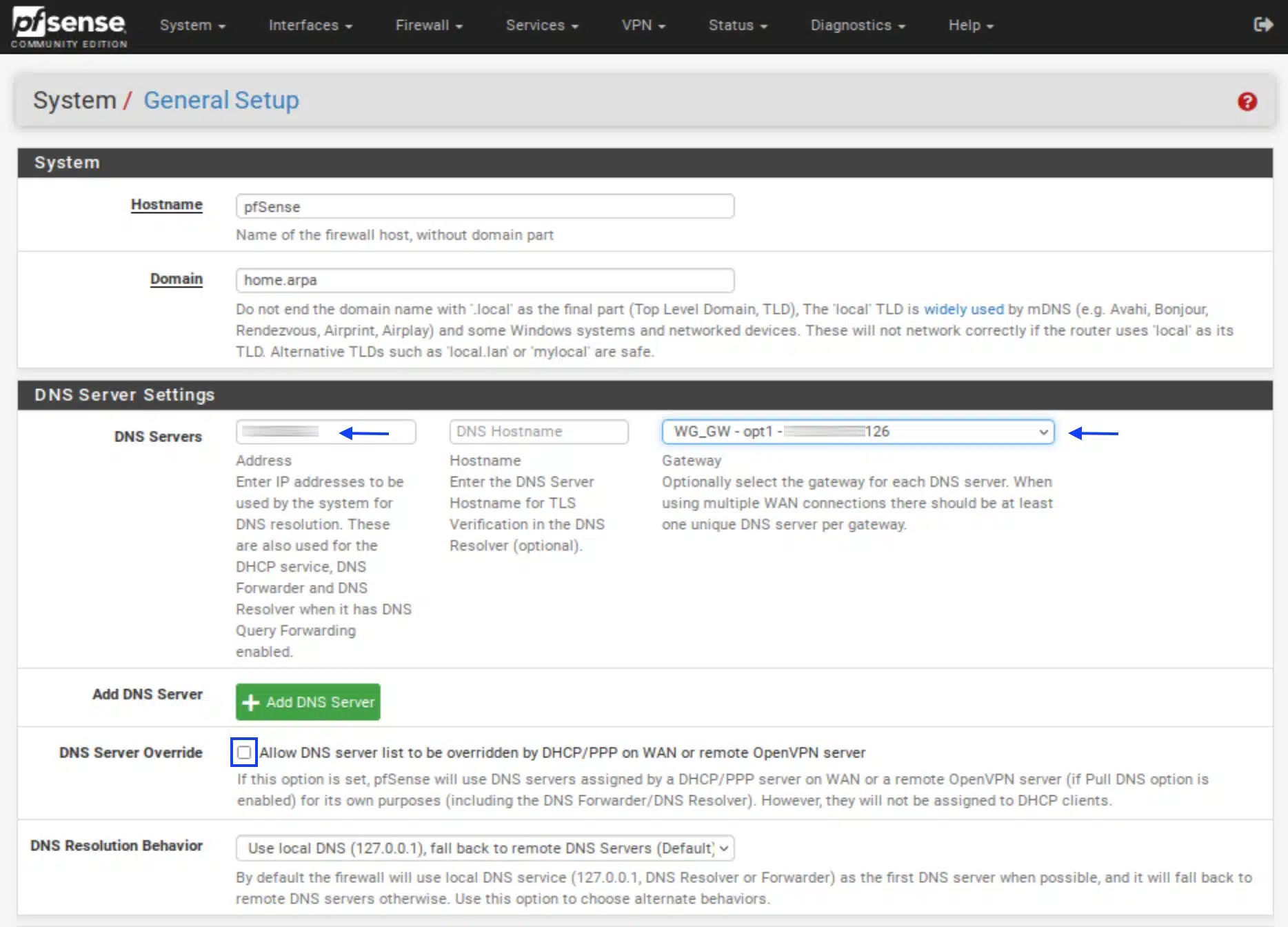

Configuración de DNS

En los siguientes pasos, vamos a configurar nuestros ajustes de DNS para nuestro túnel WireGuard.

Configuración general

- En el menú superior, seleccione Sistema > Configuración general. Se muestra la página Configuración general.

- En Configuración del servidor DNS, en el campo Servidores DNS, introduzca la dirección IP del servidor DNS de su proveedor de VPN.

- En el campo Gateway (Puerta de enlace), seleccione la puerta de enlace WireGuard.

- Desmarque la casilla Anulación del servidor DNS.

- Desplázate hacia abajo hasta la parte inferior de la página y haz clic en Guardar.

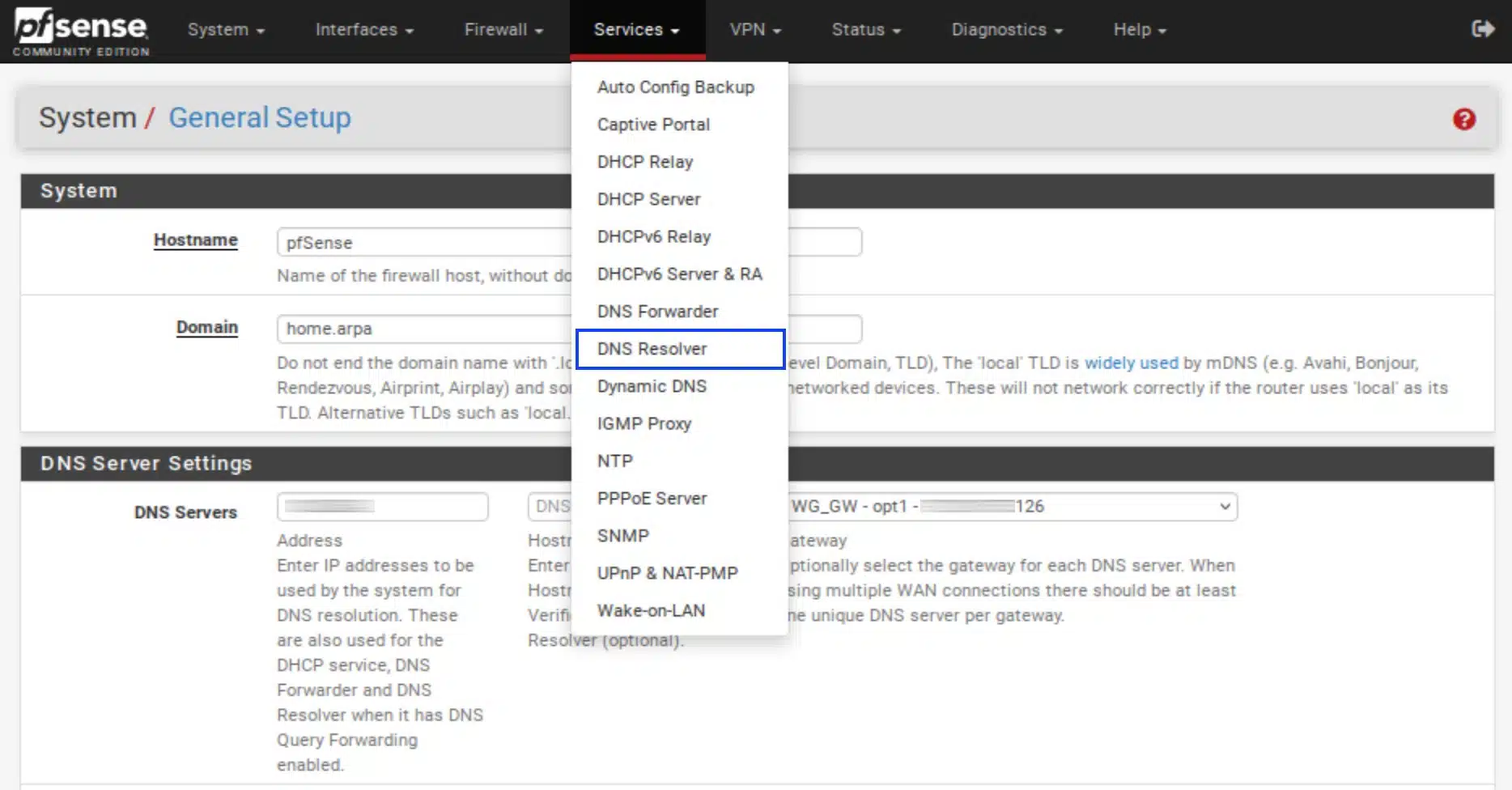

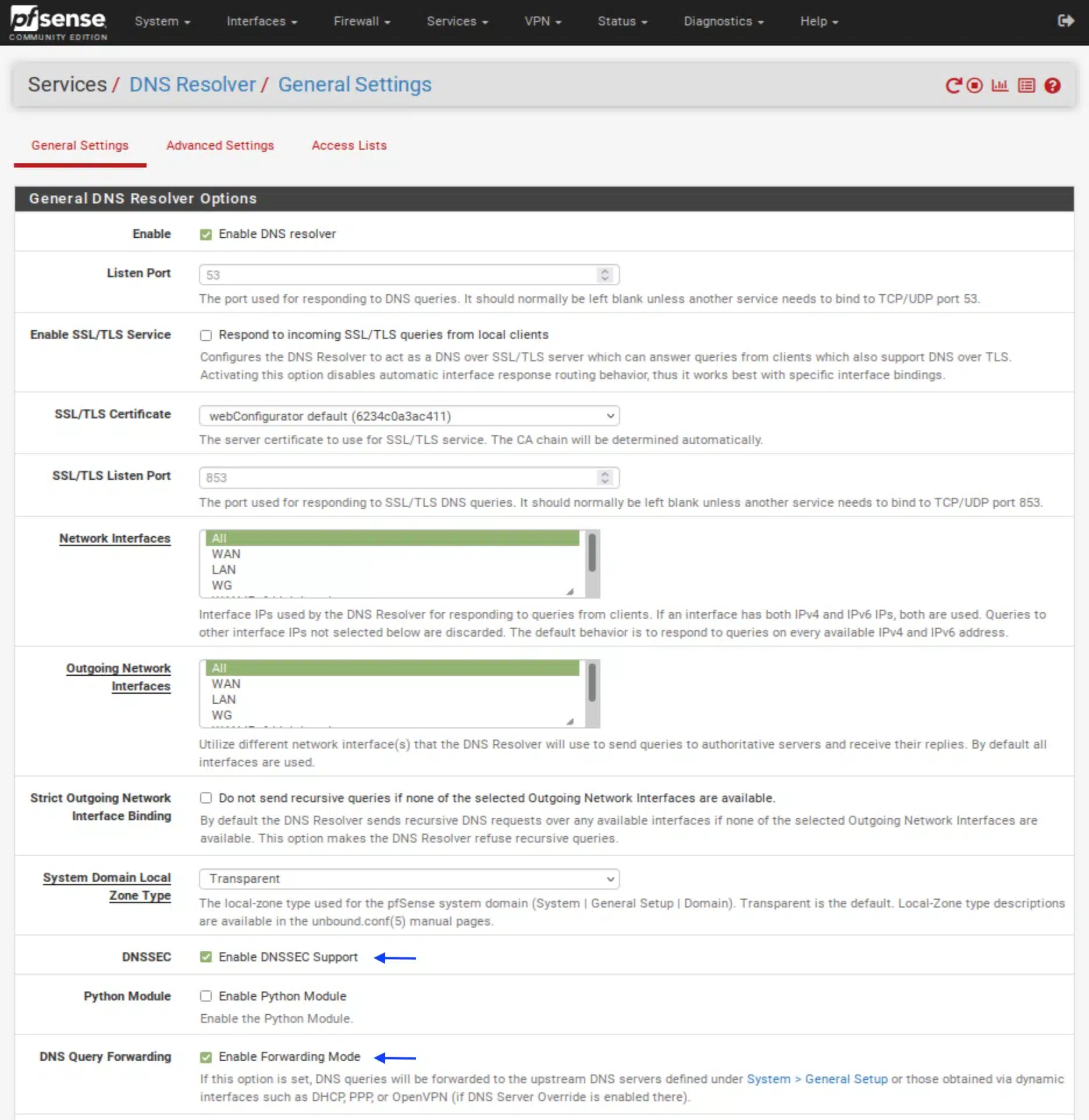

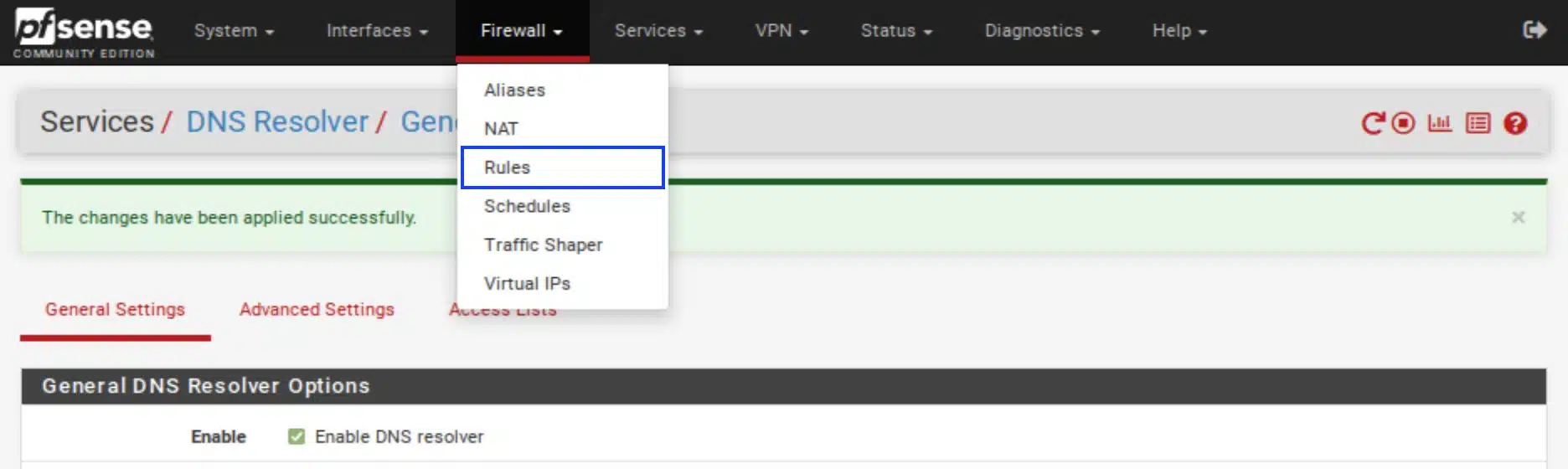

Solucionador de DNS

- En el menú superior, seleccione Servicios > resolución de DNS. Se muestra la página DNS Resolver.

- Si tu proveedor de VPN es compatible con DNSSEC, habilítelo marcando la casilla. Esto proporciona una pequeña mejora en la seguridad (autenticación) de las solicitudes de DNS.

- Junto a Reenvío de consultas DNS, marque la casilla Habilitar modo de reenvío. De este modo, se reenvían las consultas DNS al servidor DNS que configuramos en el paso anterior, en Configuración general del > del sistema.

- Desplácese hacia abajo hasta la parte inferior de la página y haga clic en Guardar y aplicar cambios.

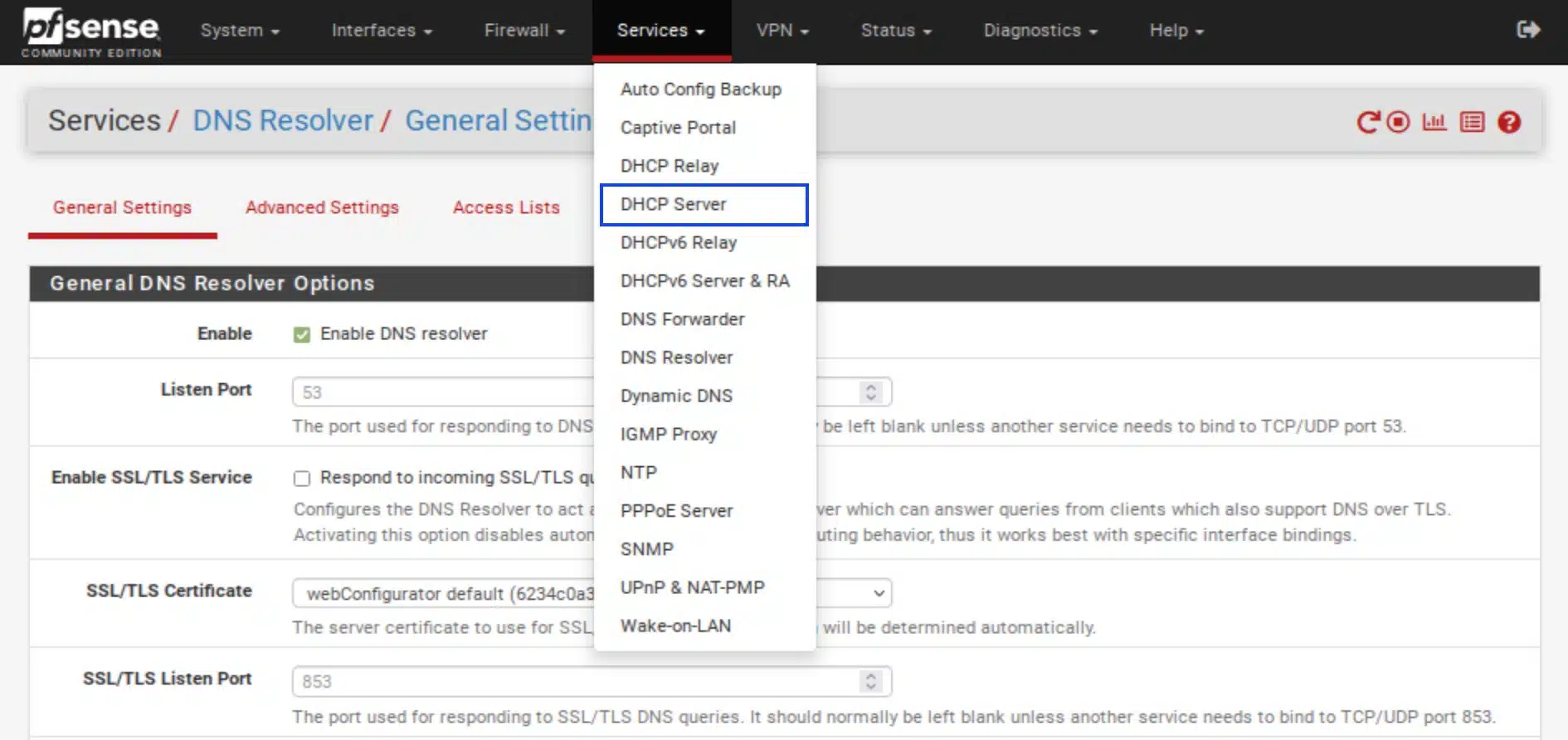

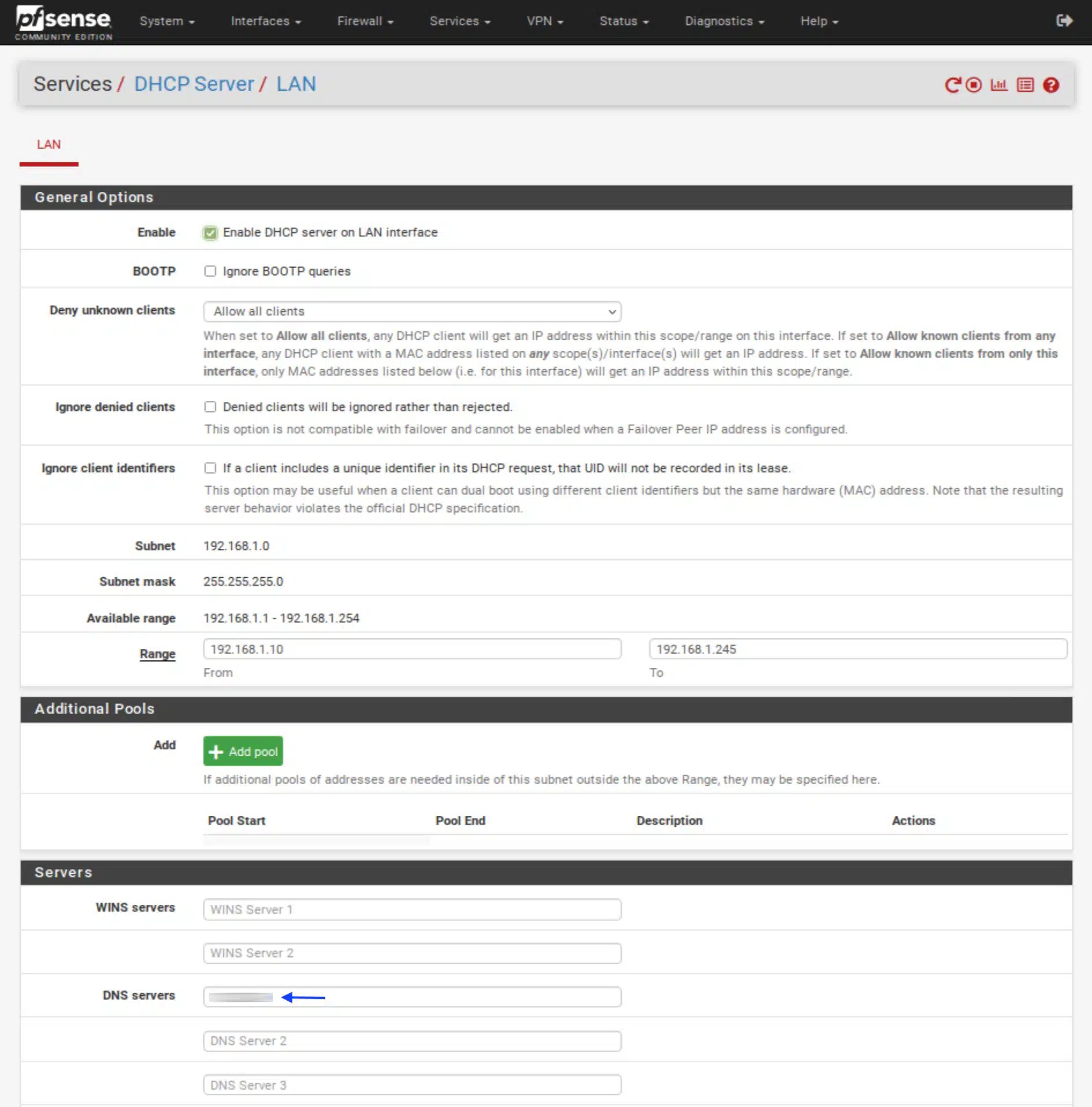

Configuración de DNS DHCP

- En el menú superior, seleccione Servicios > Servidor DHCP. Se muestra la página LAN DHCP Server.

- En Servidores, en el campo Servidor DNS 1, introduzca la dirección IP del servidor DNS de su proveedor de VPN (el mismo servidor que establecimos en Configuración general del > del sistema).

- Desplácese hacia abajo y haga clic en Guardar y aplicar cambios.

Por lo tanto, el servidor DNS asignado por DHCP es para nuestros clientes LAN, mientras que el DNS Resolver está configurado para ser utilizado por la propia caja pfSense y cualquier otra interfaz OPT que pueda agregar en el futuro. Ambos están configurados para usar el servidor DNS de su proveedor de VPN, al que solo se puede acceder a través del túnel WireGuard.

Extra – Configuración de un interruptor de apagado

La mayoría de las aplicaciones VPN decentes incluyen un interruptor de apagado. Un interruptor de apagado corta su tráfico de Internet si su conexión VPN se cae alguna vez. Esto garantiza que los paquetes no salgan a través de la puerta de enlace de su ISP habitual, la interfaz WAN de un router.

Si bien no necesitamos una aplicación dedicada para conectarnos a nuestro proveedor de VPN cuando está configurada en el enrutador (hurra), aún podemos configurar un interruptor de apagado usando reglas de firewall flotantes. Las reglas flotantes difieren de las reglas de firewall normales en que se aplican primero y que pueden aplicarse a varias interfaces a la vez, aunque es la primera la que nos interesa aquí.

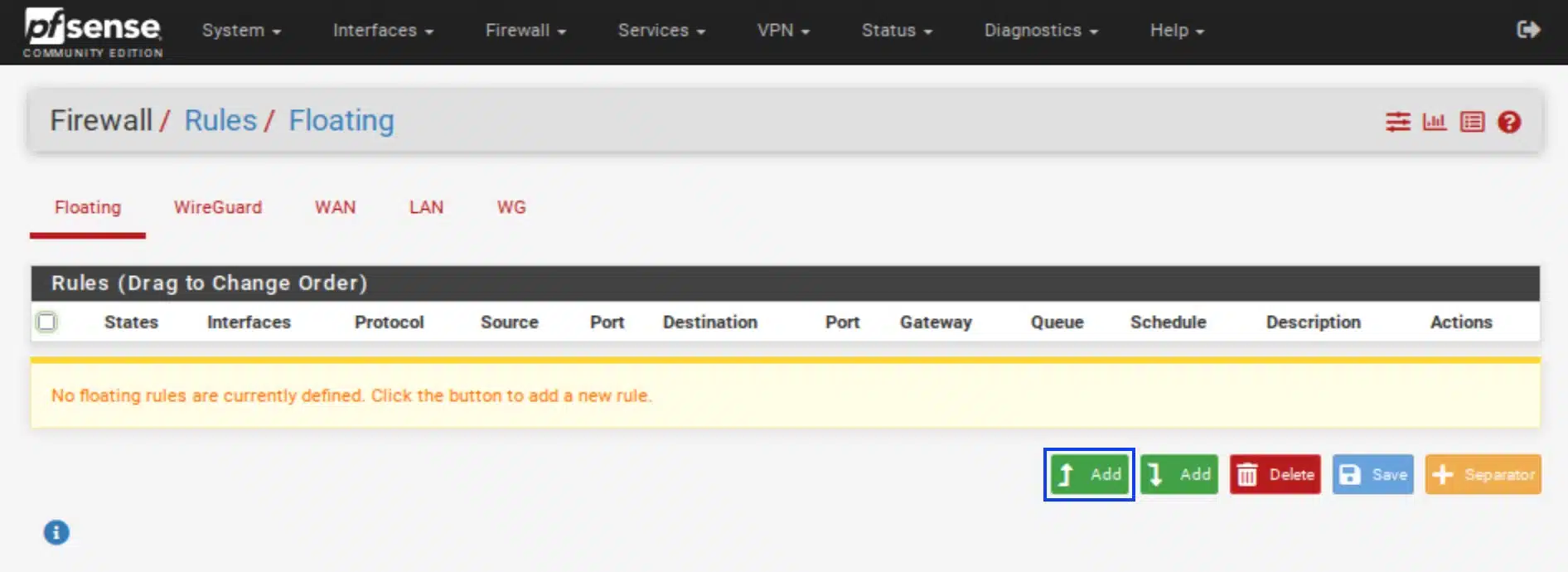

Usaremos las reglas flotantes de pfSense para configurar un interruptor de apagado para nuestro túnel WireGuard.

- En el menú superior, seleccione Firewall > Rules. Se muestra la página Reglas de firewall.

- Haga clic en la pestaña Flotante. Se muestra la página Reglas flotantes.

- Haga clic en el botón Agregar (arriba).

- Establezca el campo Acción en Rechazar.

- Marque la casilla Rápido.

- Asegúrese de que la interfaz esté configurada en WAN.

- Establezca la Dirección en cualquiera.

- Establezca la familia de direcciones en IPv4 (o IPv4 + IPv6 si está utilizando ambos).

- Establezca el protocolo en Cualquiera.

- Establezca el Origen en cualquiera.

- Establezca el Destino en cualquiera.

- En el campo Descripción, escriba una descripción para la regla (opcional).

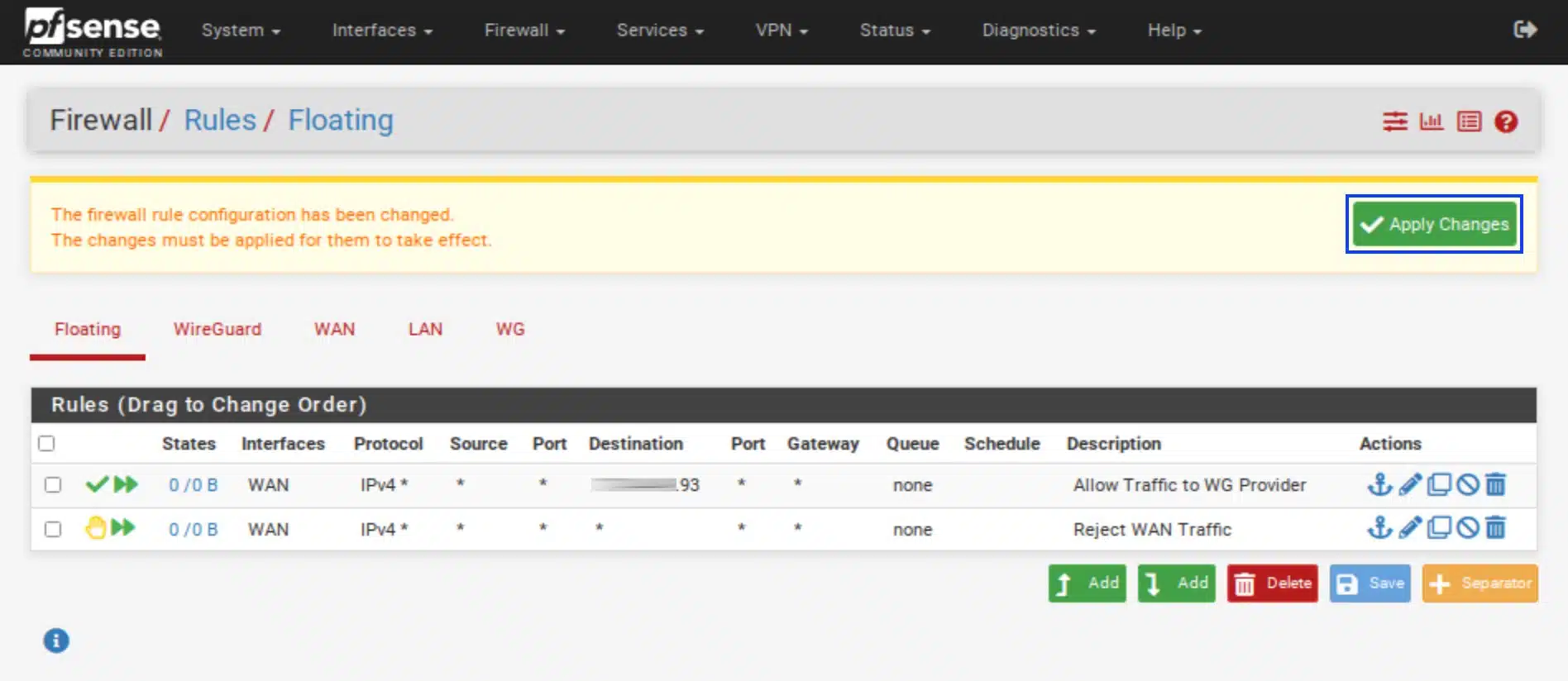

- Haga clic en Guardar. Volverá a la página Reglas flotantes.

- Haga clic en el botón Agregar (arriba) nuevamente.

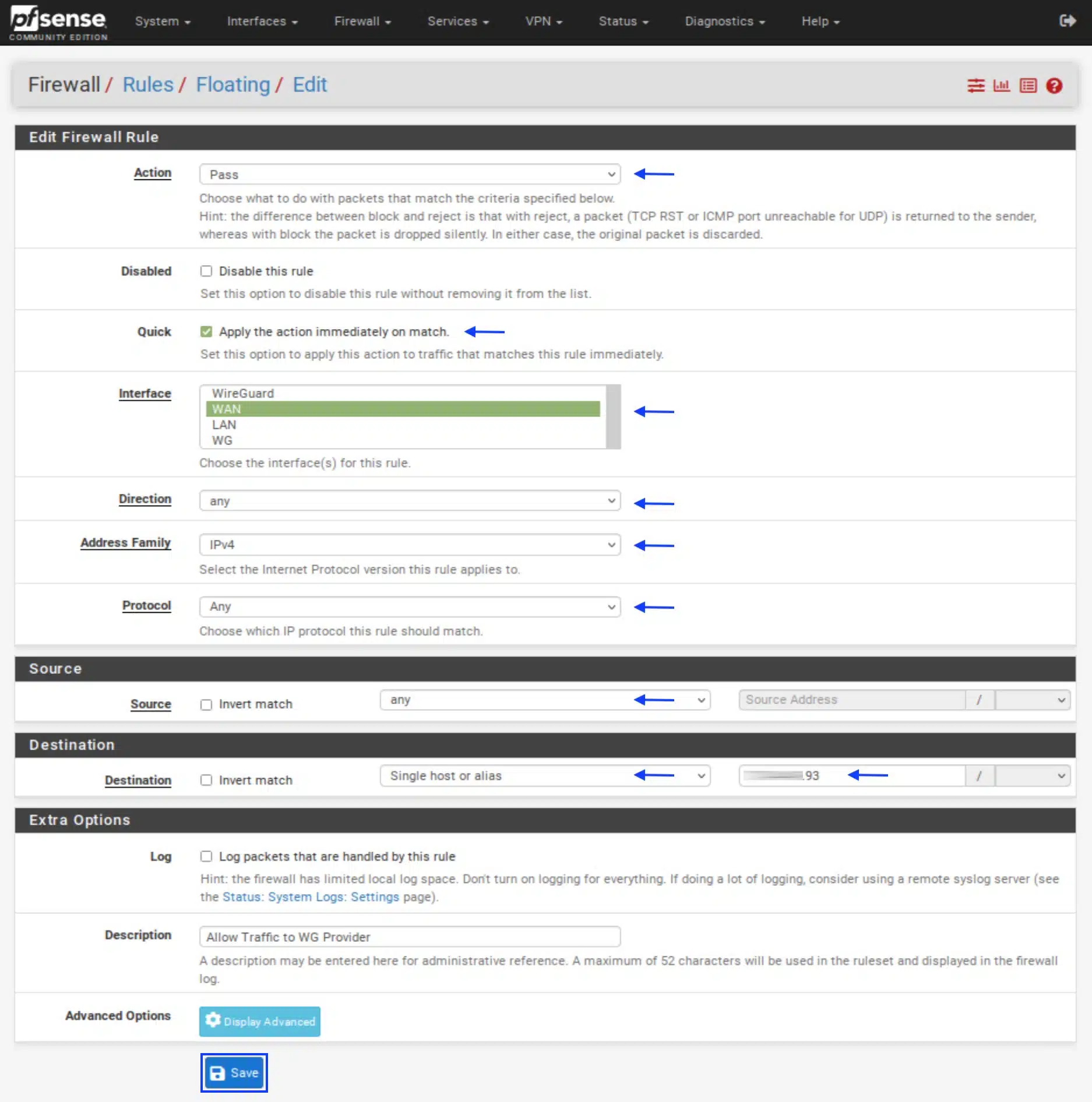

- Establezca el campo Acción en Pasar.

- Marque la casilla Rápido.

- Asegúrese de que la interfaz esté configurada en WAN.

- Establezca la Dirección en cualquiera.

- Establezca la familia de direcciones en IPv4 (o IPv4 + IPv6 si está utilizando ambos).

- Establezca el protocolo en Cualquiera.

- Establezca el Origen en cualquiera.

- Establezca el menú desplegable Destino en Host único o alias.

- Introduzca la dirección IP de su «servidor» WireGuard en el cuadro situado a la derecha de la

- Campo de destino.

- En el campo Descripción, escriba una descripción para la regla (opcional).

- Haga clic en Guardar. Volverá a la página Reglas flotantes.

- Haga clic en Aplicar cambios.

Últimos pasos

Bien, hemos configurado nuestro túnel y par WireGuard. Hemos configurado NAT, DNS y nuestras reglas de firewall. Y también hemos configurado un interruptor de apagado para arrancar. Ahora vamos a reiniciar nuestra caja pfSense. Después del reinicio, confirmaremos que todo está funcionando como se esperaba.

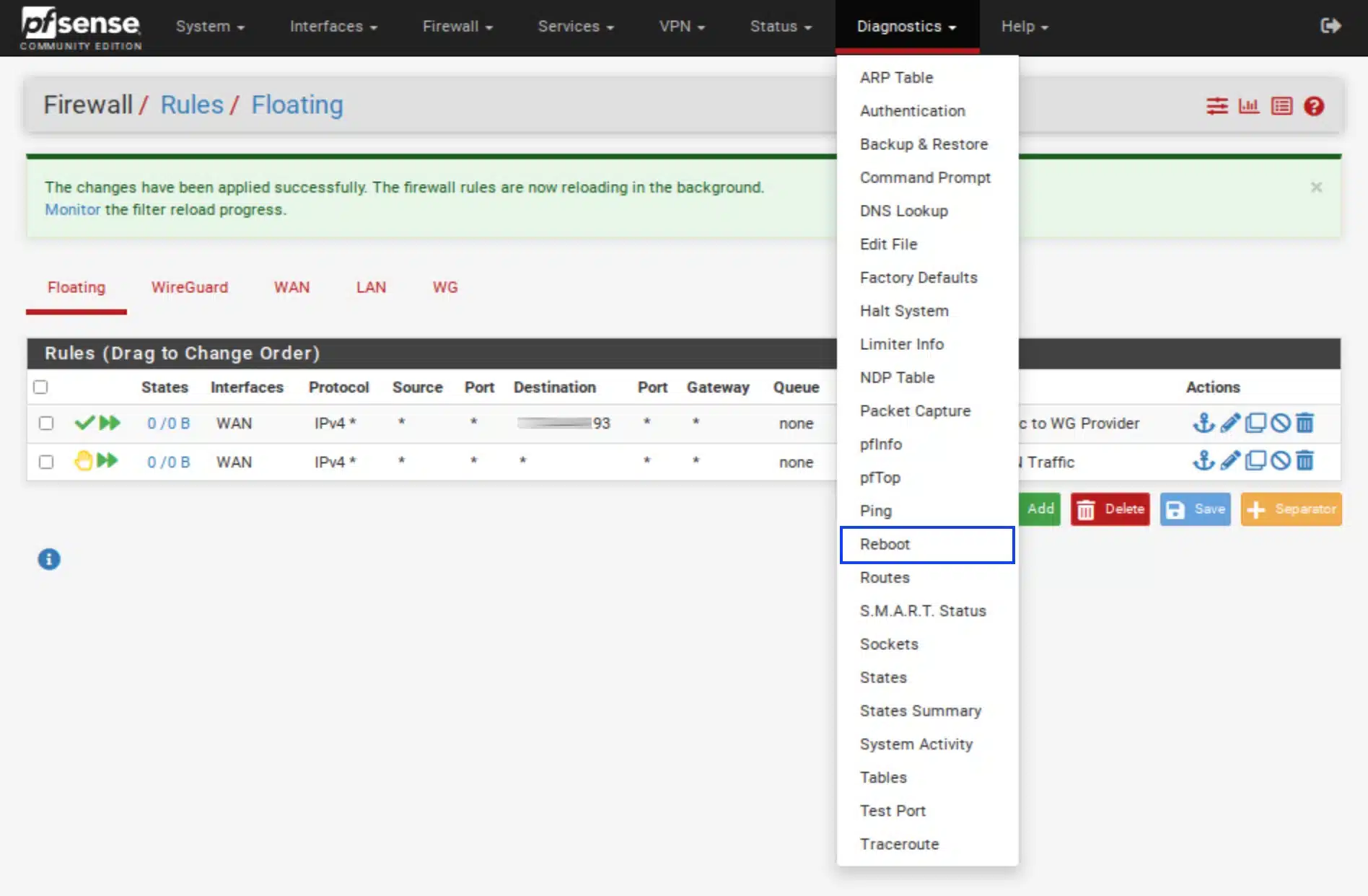

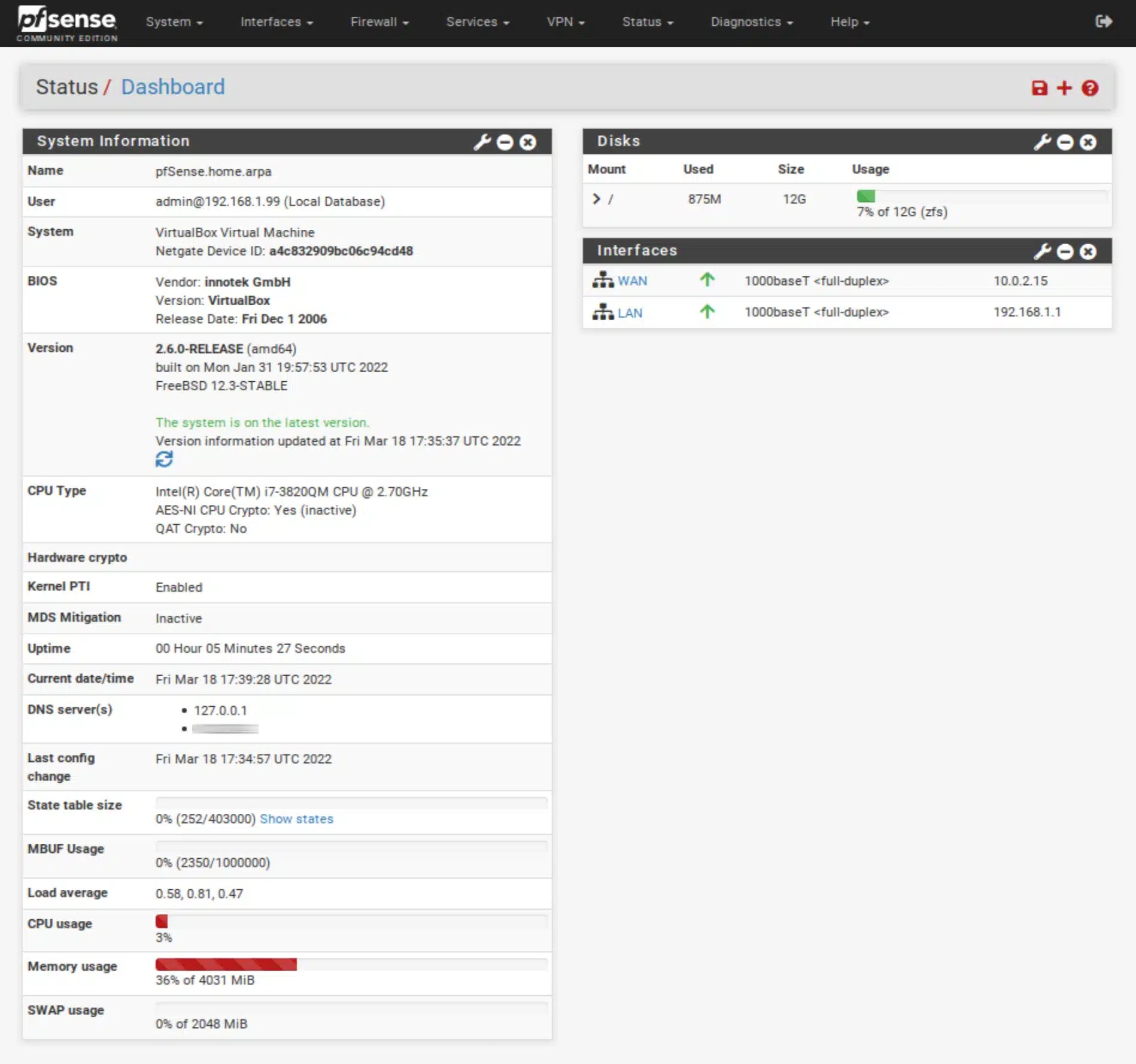

Reiniciar

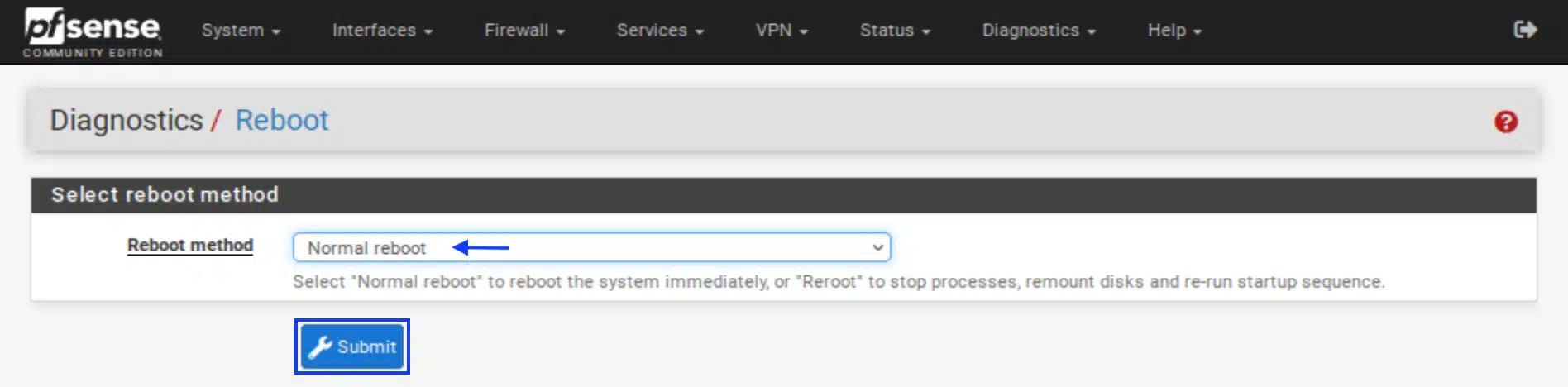

- En el menú superior, seleccione Diagnósticos > reiniciar.

- Asegúrese de que el método de reinicio esté establecido en Reinicio normal.

- Haga clic en Enviar. pfSense se reiniciará. Una vez reiniciado, vuelva a iniciar sesión en pfSense.

Comprobaciones finales

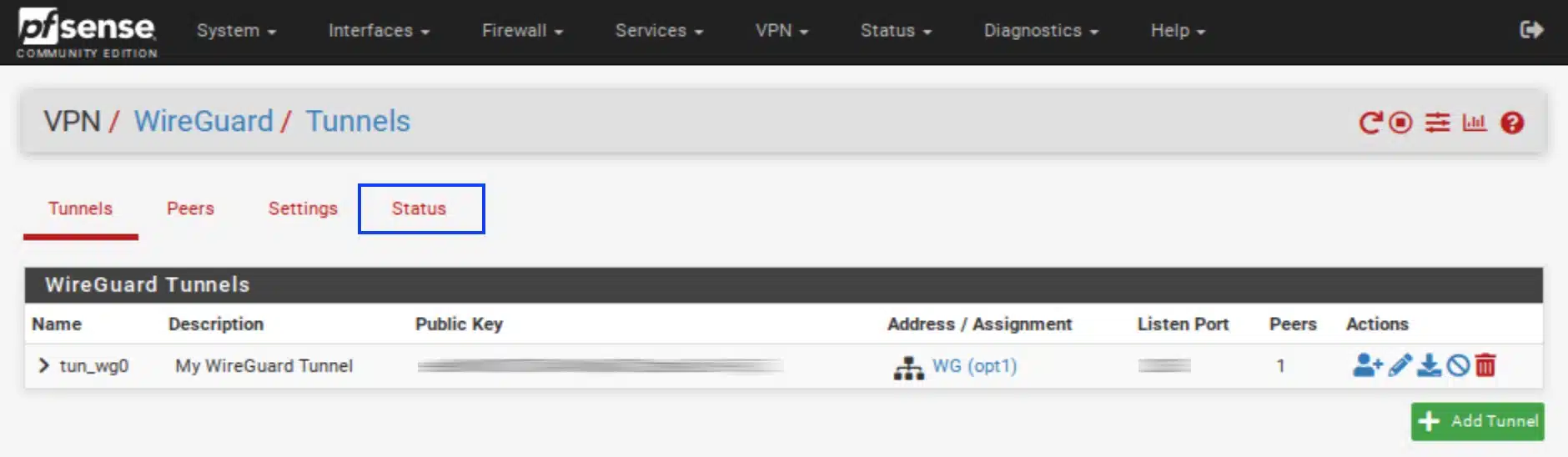

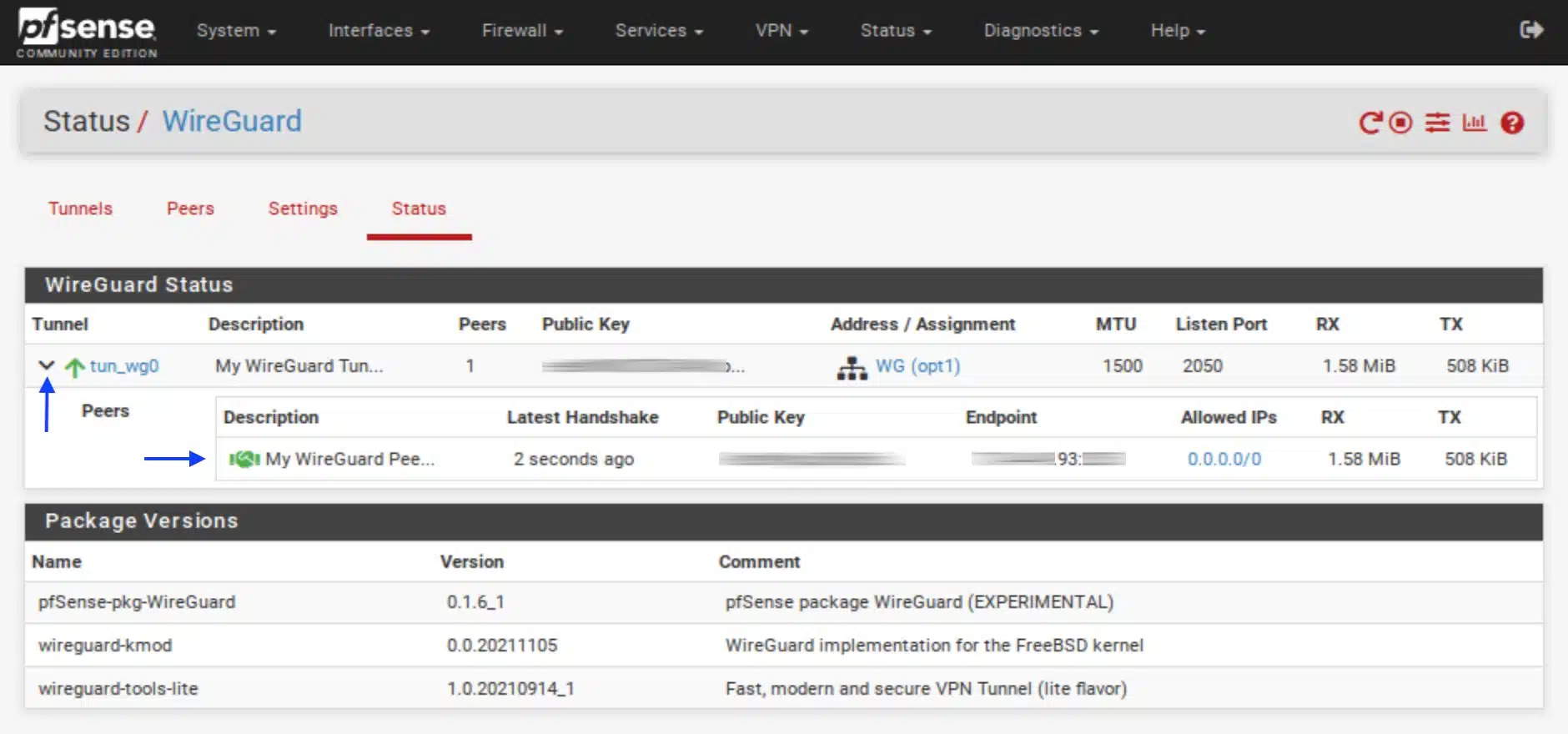

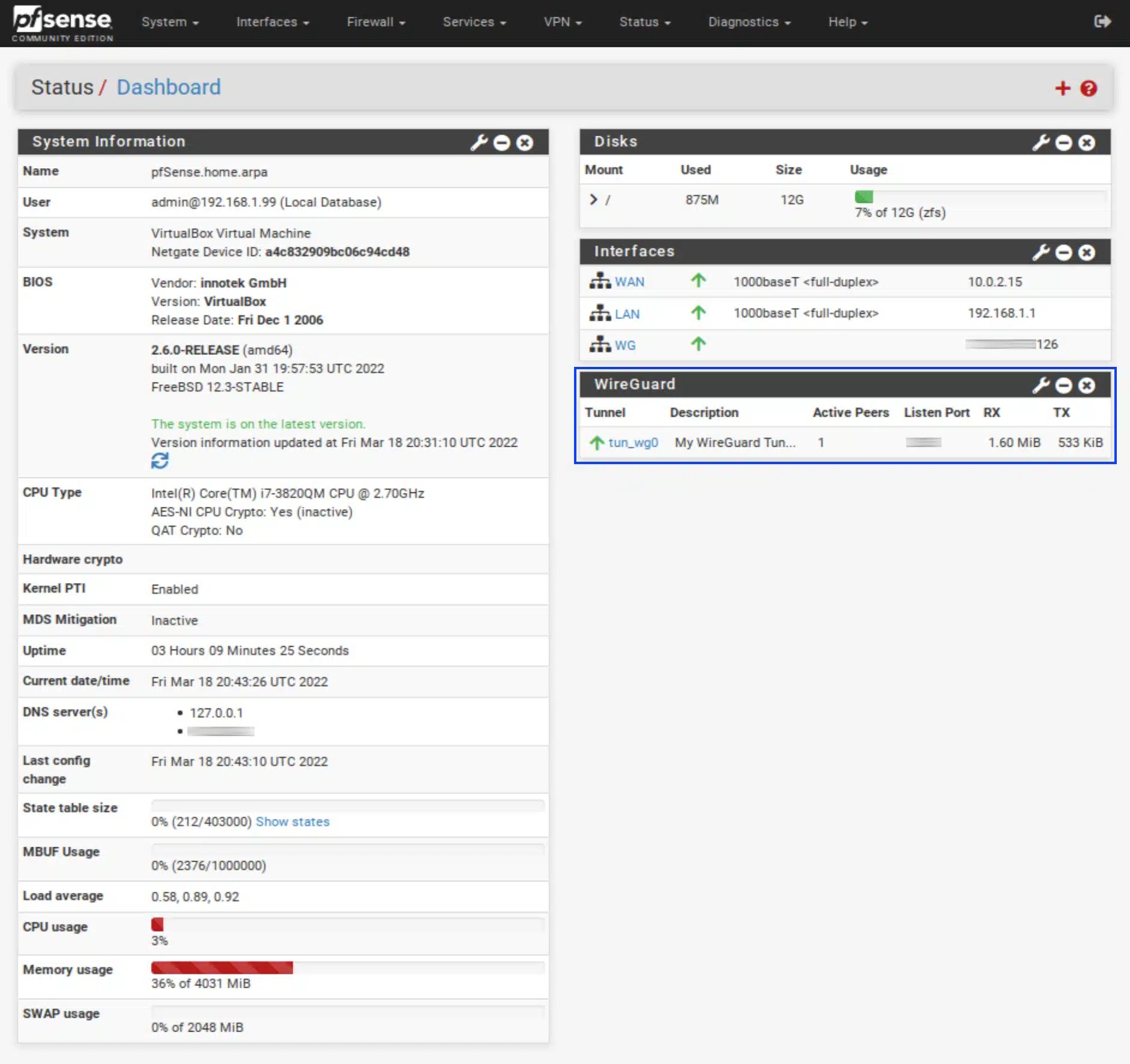

Comprobación del estado del túnel de WireGuard

Podemos comprobar el estado de nuestro WireGuard dentro de pfSense.

- En el menú superior, seleccione VPN > WireGuard. Se muestran las opciones de WireGuard.

- Haga clic en la pestaña Estado. Se muestra la página Estado.

- Haga clic en la flecha pequeña situada a la izquierda del campo Nombre del túnel. Esto muestra el estado de conexión de su par. El verde es bueno.

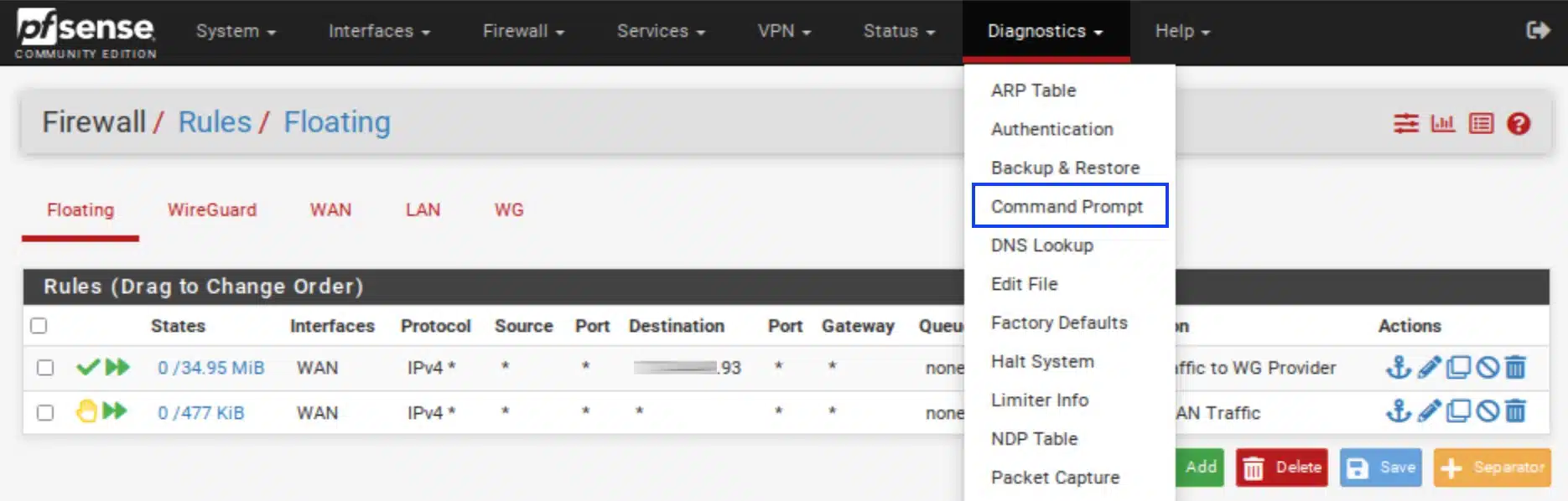

Prueba del túnel WireGuard

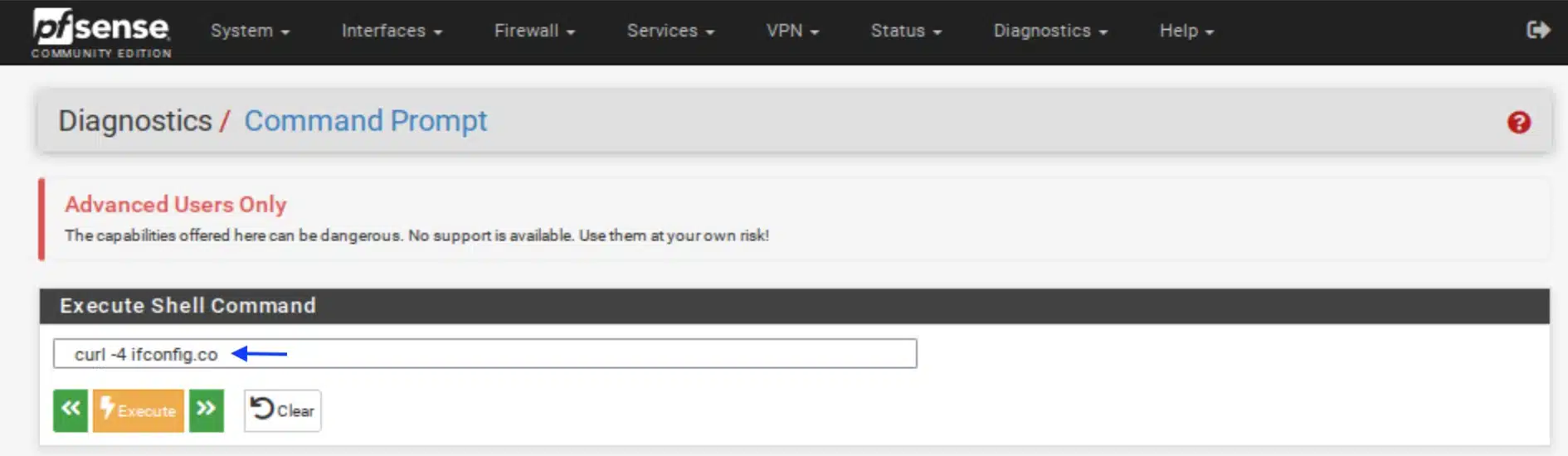

Podemos usar curl en pfSense para probar si nuestro tráfico se está enrutando o no a través del túnel WireGuard.

- En el menú superior, seleccione Diagnóstico > símbolo del sistema.

- En el cuadro Ejecutar comando de shell, escriba:

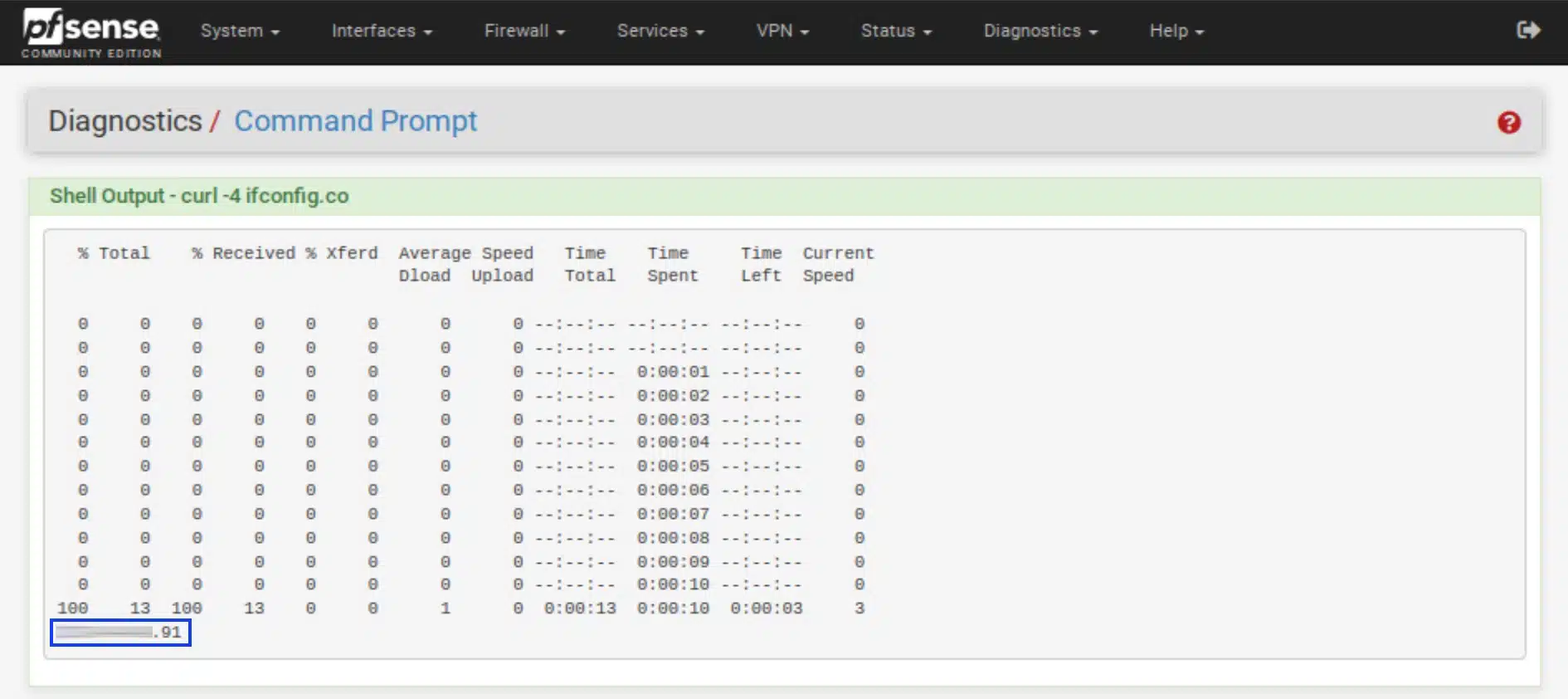

curl -4 ifconfig.co - for IPv4curl -6 ifconfig.co - for IPv6

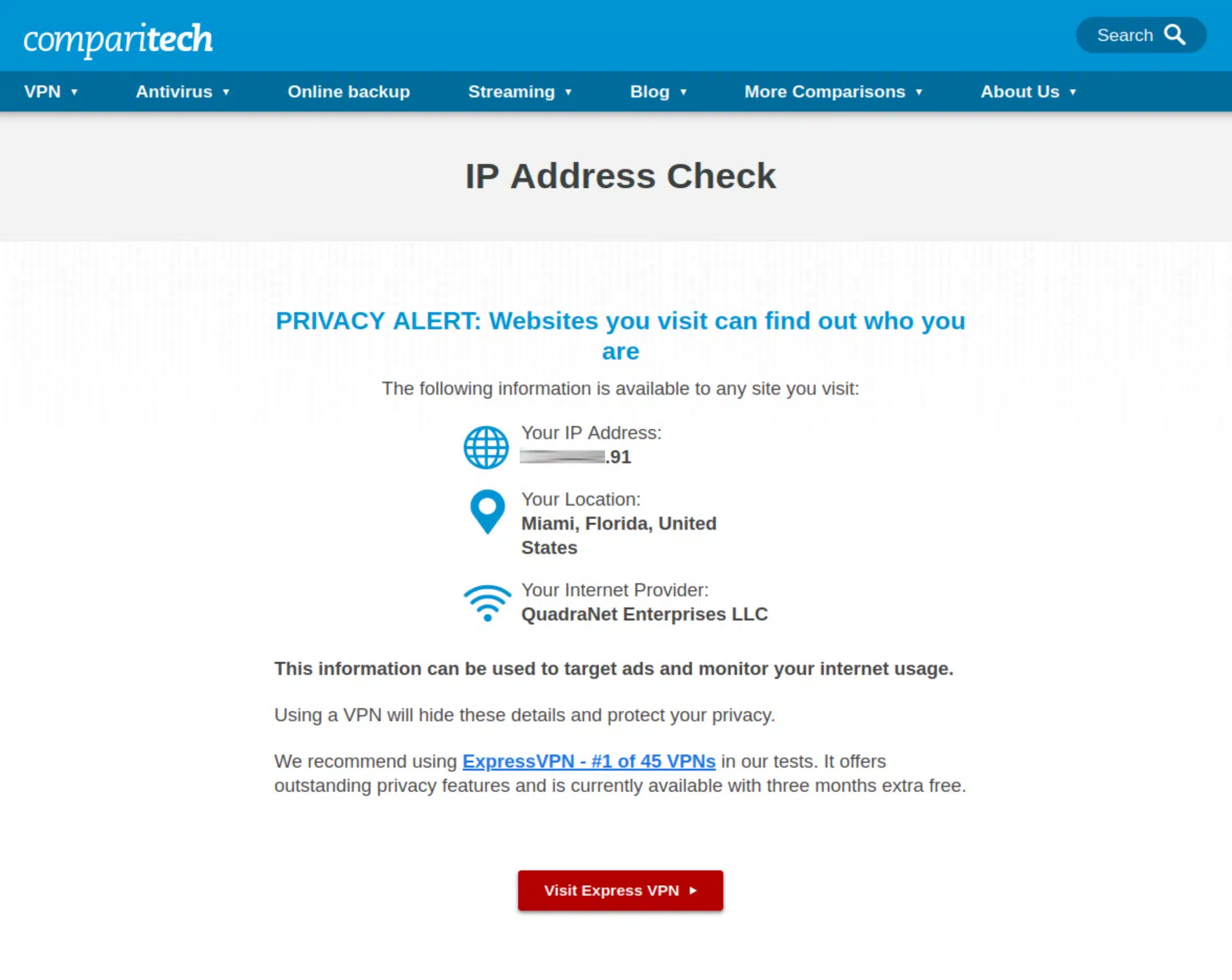

- La última línea de la ventana de salida de shell debe mostrar la dirección IP del punto de conexión de WireGuard al que está conectado.

- Inicie un navegador web y visite la página de verificación de direcciones IP de Comparitech. Debería incluir la misma dirección IP que se enumeró en la salida de nuestro shell del paso anterior.

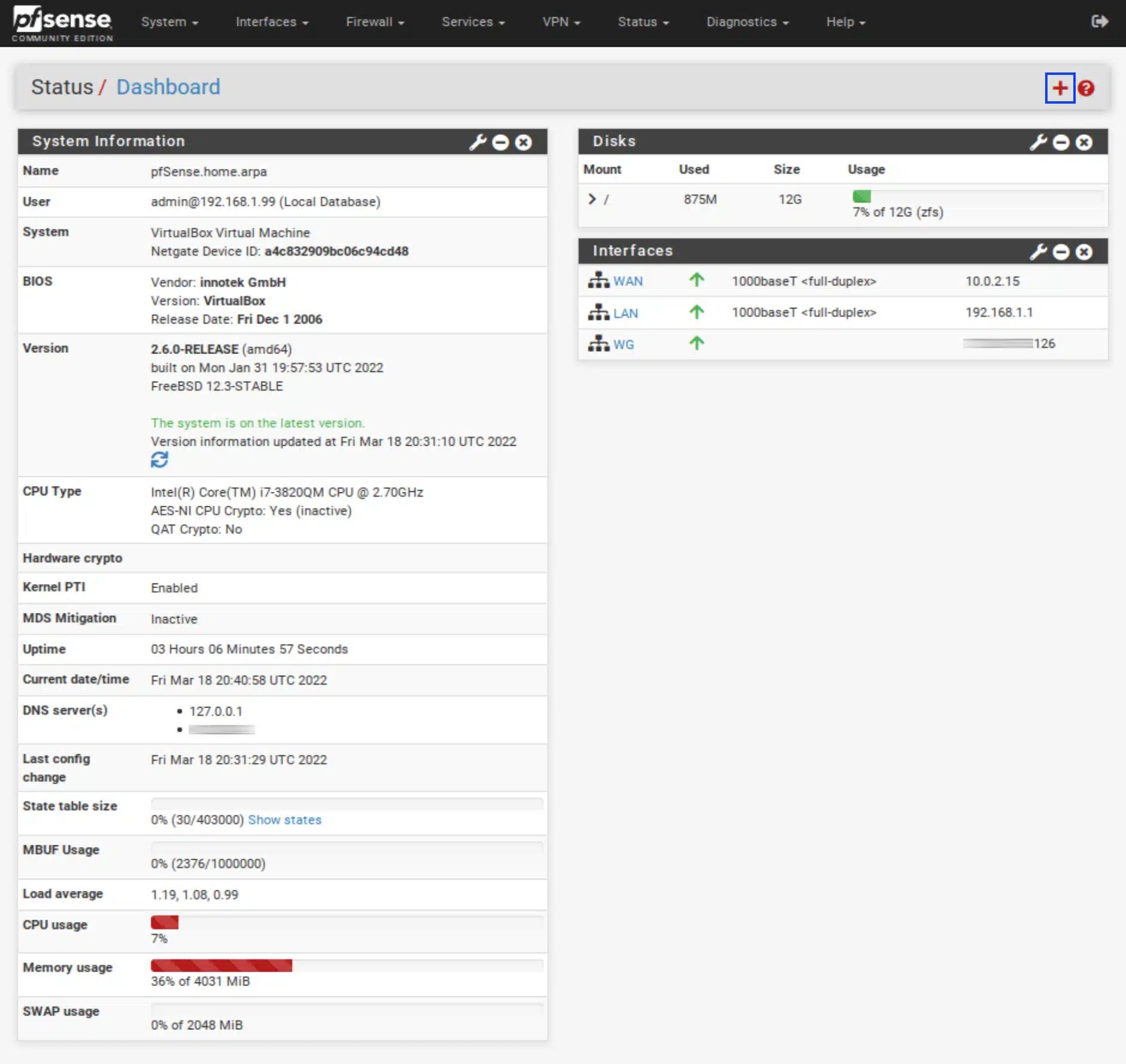

Adición del widget WireGuard al panel de control de pfSense

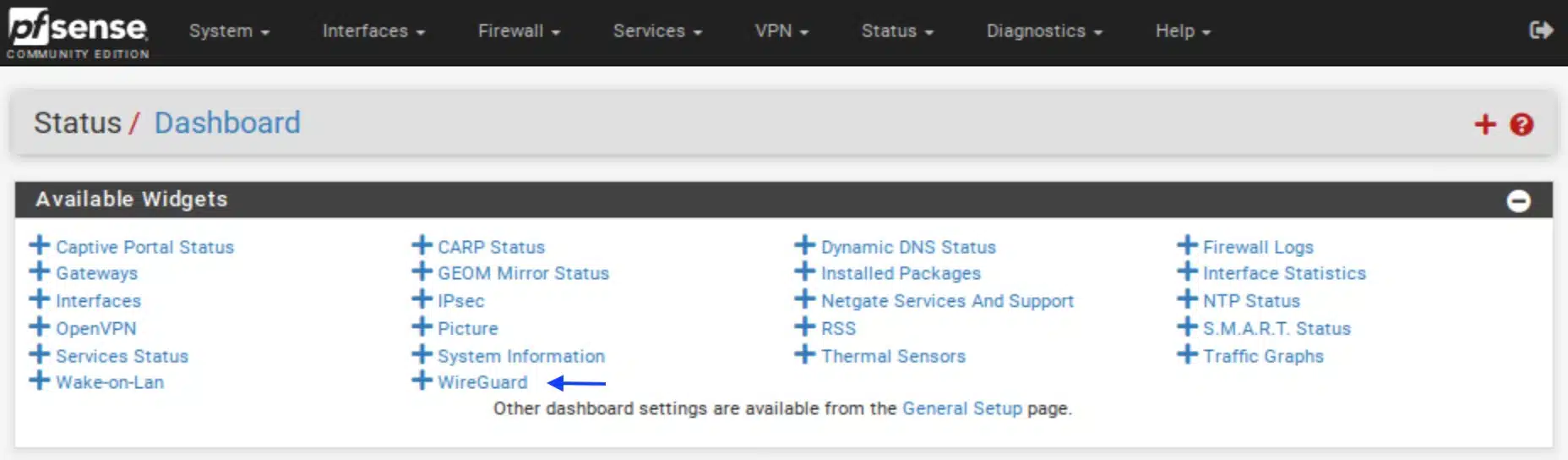

Si lo desea, puede mostrar un widget de WireGuard en el panel de control de pfSense.

- En el panel, haga clic en el signo + en la parte superior izquierda de la interfaz de usuario. Se muestra la lista de widgets disponibles.

- Haga clic en WireGuard.

- El widget WireGuard se agrega al tablero.

Envolver

Así es como se configura una conexión de «cliente» a un proveedor de VPN de WireGuard en pfSense. Si tiene algún problema, le recomiendo que consulte la configuración de DNS y las reglas del firewall (normal y flotante). Una mala configuración en esos lugares suele ser la culpable.

Aparte de eso, VPN activada.